Проверка анонимности что знает провайдер. Как быть действительно анонимным в сети. Насколько ваше пребывание в сети анонимно

Ранее мы описывали достаточно шикарный способ утечки вашего реального IP адреса с помощью протокола Кроме этого способа также существуют другие методы определения вашего реального IP адреса. Сегодня мы раскажем вам о основных принципах обеспечения своей безопасности и анонимности в сети.

http://witch.valdikss.org.ru/ — позволяет определить какой тип подключения вы используете и исползуете ли вы VPN.

http://2ip.ru/privacy/ — позволяет собрать множество дополнительной информации о вашем браузере, типе подключения и IP адресе.

https://diafygi.github.io/webrtc-ips/ — определяет ваш IP адрес с помощью протокола WebRTC.

Мы подобрали для вас этакий чек-лист, который бы отвечал, «палишься» ты или нет? На данный момент список состоит из 12 методов проверки, о которых ниже и пойдет речь, в том числе о том, как на них не попасться, но сначала о самом простом по порядку.

Заголовки HTTP proxy

Некоторые прокси дописывают свои заголовки к запросу, который инициирует браузер пользователя. Нередко это реальный IP адрес пользователя.

Убедитесь, что прокси сервер если и пишет что-то в заголовки указанные ниже, то хотя бы не ваш адрес:

HTTP_VIA, HTTP_X_FORWARDED_FOR, HTTP_FORWARDED_FOR, HTTP_X_FORWARDED, HTTP_FORWARDED, HTTP_CLIENT_IP, HTTP_FORWARDED_FOR_IP, VIA, X_FORWARDED_FOR, FORWARDED_FOR, X_FORWARDED, FORWARDED, CLIENT_IP, FORWARDED_FOR_IP, HTTP_PROXY_CONNECTION

Открытые порты HTTP proxy

IP адрес, с которого пришел запрос к нашей страничке может сказать о многом. Можно например посмотреть какие на той стороне открыты порты?

Самые интересные порты 3128, 1080, 8123. Если их не использовать, то вполне можно избежать необоснованных подозрений в использовании 3proxy, SOCKS 5 или Polipo.

Открытые порты web proxy

Как и в случае с HTTP, веб прокси можно повесить на любой порт, но мы хотели, чтобы тест работал очень быстро, поэтому ограничились обратным коннектом на порты 80 и 8080.

Отдается веб страничка? Отлично! На данный момент мы умеем определять PHProxy, CGIProxy, Cohula и Glype.

Подозрительное название хоста

Имея IP адрес можно попробовать отрезолвить хостнейм клиента. Стоп слова, которые могут намекать на туннель: vpn, hide, hidden, proxy.

Не стоит привязывать доменные имена к личному VPN, а если и делать это, то стоит избегать «говорящих» имён.

Разница во временных зонах (браузера и IP)

Исходя из данных GeoIP можно узнать страну по IP пользователя, а следовательно и его временную зону. Дальше можно вычислить разницу во времени между браузером и временем соответствующим временной зоне VPN сервера.

Разница есть? Значит пользователь наверняка скрывается.

Для России точной базы latitude и longtitude для регионов нет, а так как временных зон много, то в конечном результате эти адреса мы не учитываем. С Европейскими странами всё наоборот, очень хорошо они палятся.

При переключении на VPN нужно не забывать переводить системное время, менять время в браузере, либо работать с русскими прокси.

Принадлежность IP к сети Tor

Если ваш IP адрес это Tor нода из спискаcheck.torproject.org/cgi-bin/TorBulkExitList.py , поздравляю, вы спалились.

Ничего криминального, но уже факт раскрытия того, что вы скрываетесь, не очень радует.

Режим браузера Turbo

Собрав диапазоны IP адресов Google, Yandex и Opera, и сравнив с пользовательским адресом, можно предположить использование сервисов сжатия трафика в браузерах соответствующих компаний.

Как правило такие сервисы ещё и сливают ваш реальный адрес в заголовках. Как на средство анонимизации, рассчитывать на сжатие трафика не следует.

Определение web proxy (JS метод)

Сравнив window.location.hostname с хостом запрошенной страницы, можно определить используется ли web proxy.

Веб прокси в принципе не надёжны, поэтому лучше обходить такие способы анонимизации совсем.

Утечка IP через Flash

Adobe Flash очень хорошо работает мимо пользовательских прокси. Инициировав соединение к нашему серверу, можно узнать IP пользователя.

Запустив специального демона, который логгирует все входящие соединения с ключами-метками, можно многое узнать. Лучший способ не раскрывать свой адрес - не использовать Adobe Flash вообще, или отключать в настройках браузера.

Определение туннеля (двусторонний пинг)

Запустив пинг к клиентскому IP, со стороны нашего сервера, можно узнать приблизительную длинну маршрута. То же самое можно сделать со стороны браузера, XMLHTTPRequest дёргает пустую страницу нашего nginx. Полученную разницу в петле более 30 мс можно интерпретировать как туннель.

Конечно маршруты туда и обратно могут различаться, или веб сервер чуть притомозит, но в целом точность получается довольно хорошая.

Единственный способ защититься - запретить ICMP трафик к своему VPN серверу.

Утечка DNS

Узнать какой DNS использует пользователь не проблема, мы написали свой DNS сервер, который записывает все обращения к нашим уникально сгенерированным поддоменам.

Следующим шагом собрали статистику на несколько миллионов пользователей, кто и какой DNS использует. Сделали привязку к провайдерам, отбросили публичные DNS и получили список пар DNS/ISP.

Теперь совсем не сложно узнать, если пользователь представился абонентом одной сети, а использует DNS совсем от другой.

Частично проблему решает использование публичных DNS сервисов, если это можно назвать решением.

Утечка через ВКонтакте

Это не утечка IP адреса, но всё же мы считаем, что отдавая всем налево и направо имена авторизованных пользователей, VK сливает частные данные, которые подрывают на корню всё анонимность серфинга.

Подробнее можно посмотреть документацию здесь

С похожей функциональностью, написанием которого я совсем недавно занимался.

Главная идея - определить, скрывается пользователь во время сёрфинга в сети или нет, и по возможности узнать его реальный IP адрес. Есть несколько интересных фишек, которые в принципе я нигде не встречал (двусторонний пинг, сопоставление пар DNS leak/ISP).

Хотелось иметь под рукой этакий чек-лист, который бы отвечал, «палишься» ты или нет? На данный момент список состоит из 12 методов проверки, о которых ниже и пойдет речь, в том числе о том, как на них не попасться, но сначала о самом простом по порядку.

Заголовки HTTP proxy

Некоторые прокси дописывают свои заголовки к запросу, который инициирует браузер пользователя. Нередко это реальный IP адрес пользователя.Убедитесь, что прокси сервер если и пишет что-то в заголовки указанные ниже, то хотя бы не ваш адрес:

HTTP_VIA, HTTP_X_FORWARDED_FOR, HTTP_FORWARDED_FOR, HTTP_X_FORWARDED, HTTP_FORWARDED, HTTP_CLIENT_IP, HTTP_FORWARDED_FOR_IP, VIA, X_FORWARDED_FOR, FORWARDED_FOR, X_FORWARDED, FORWARDED, CLIENT_IP, FORWARDED_FOR_IP, HTTP_PROXY_CONNECTION

Открытые порты HTTP proxy

IP адрес, с которого пришел запрос к нашей страничке может сказать о многом. Можно например посмотреть какие на той стороне открыты порты?Самые интересные порты 3128, 1080, 8123. Если их не использовать, то вполне можно избежать необоснованных подозрений в использовании 3proxy, SOCKS 5 или Polipo.

Открытые порты web proxy

Как и в случае с HTTP, веб прокси можно повесить на любой порт, но мы хотели, чтобы тест работал очень быстро, поэтому ограничились обратным коннектом на порты 80 и 8080.Отдается веб страничка? Отлично! На данный момент мы умеем определять PHProxy, CGIProxy, Cohula и Glype.

Подозрительное название хоста

Имея IP адрес можно попробовать отрезолвить хостнейм клиента. Стоп слова, которые могут намекать на туннель: vpn, hide, hidden, proxy.Не стоит привязывать доменные имена к личному VPN, а если и делать это, то стоит избегать «говорящих» имён.

Разница во временных зонах (браузера и IP)

Исходя из данных GeoIP можно узнать страну по IP пользователя, а следовательно и его временную зону. Дальше можно вычислить разницу во времени между браузером и временем соответствующим временной зоне VPN сервера.Разница есть? Значит пользователь наверняка скрывается.

Для России точной базы latitude и longtitude для регионов нет, а так как временных зон много, то в конечном результате эти адреса мы не учитываем. С Европейскими странами всё наоборот, очень хорошо они палятся.

При переключении на VPN нужно не забывать переводить системное время, менять время в браузере, либо работать с русскими прокси.

Принадлежность IP к сети Tor

Если ваш IP адрес это Tor нода из списка check.torproject.org/cgi-bin/TorBulkExitList.py , поздравляю, вы спалились.Ничего криминального, но уже факт раскрытия того, что вы скрываетесь, не очень радует.

Режим браузера Turbo

Собрав диапазоны IP адресов Google, Yandex и Opera, и сравнив с пользовательским адресом, можно предположить использование сервисов сжатия трафика в браузерах соответствующих компаний.Как правило такие сервисы ещё и сливают ваш реальный адрес в заголовках. Как на средство анонимизации, рассчитывать на сжатие трафика не следует.

Определение web proxy (JS метод)

Сравнив window.location.hostname с хостом запрошенной страницы, можно определить используется ли web proxy.Веб прокси в принципе не надёжны, поэтому лучше обходить такие способы анонимизации совсем.

Утечка IP через Flash

Adobe Flash очень хорошо работает мимо пользовательских прокси. Инициировав соединение к нашему серверу, можно узнать IP пользователя.Запустив специального демона, который логгирует все входящие соединения с ключами-метками, можно многое узнать. Лучший способ не раскрывать свой адрес - не использовать Adobe Flash вообще, или отключать в настройках браузера.

Определение туннеля (двусторонний пинг)

Запустив пинг к клиентскому IP, со стороны нашего сервера, можно узнать приблизительную длинну маршрута. То же самое можно сделать со стороны браузера, XMLHTTPRequest дёргает пустую страницу нашего nginx. Полученную разницу в петле более 30 мс можно интерпретировать как туннель.Конечно маршруты туда и обратно могут различаться, или веб сервер чуть притомозит, но в целом точность получается довольно хорошая.

Единственный способ защититься - запретить ICMP трафик к своему VPN серверу.

Утечка DNS

Узнать какой DNS использует пользователь не проблема, мы написали свой DNS сервер, который записывает все обращения к нашим уникально сгенерированным поддоменам.Следующим шагом собрали статистику на несколько миллионов пользователей, кто и какой DNS использует. Сделали привязку к провайдерам, отбросили публичные DNS и получили список пар DNS/ISP.

Теперь совсем не сложно узнать, если пользователь представился абонентом одной сети, а использует DNS совсем от другой.

Частично проблему решает использование публичных DNS сервисов, если это можно назвать решением.

Утечка через ВКонтакте

Это не утечка IP адреса, но всё же мы считаем, что отдавая всем налево и направо имена авторизованных пользователей, VK сливает частные данные, которые подрывают на корню всё анонимность серфинга.Подробнее можно посмотреть документацию здесь

Довольно распространенная проблема – когда сервис вовсю заявляет о своей анонимности, однако встречается мелкая приписка «Условия использования». И уже здесь содержится подробная информация о логах, в том числе сообщается о праве сервиса вести запись пользовательских данных в целях безопасности.

Лучшие VPN-сервисы в 2018 году:

Как убедиться в анонимности vpn сервиса

Для наглядности этой темы пройдем по ряду вопросов, которые позволят объективно оценить анонимность конкретного сервиса, наличие соответствующих логов в его работе. При общении с технической поддержкой либо менеджерами выбранного сервиса обязательно задайте эти вопросы. Не спешите задавать сразу все вопросы в одном письме – это вызовет ненужные подозрения. Лучше ограничиться одним вопросом в письме. Ведь в противном случае на честные и объективные ответы рассчитывать не приходится.

Ведутся ли логи на вашем VPN-сервисе?

Если прямо говорят о наличии логов, сразу отказываемся от таких вариантов.

Другой вариант – да, собирается статистика о пользователях, но только для самого сервиса. В таком случае нужно переходить сразу к следующему вопросу.

Третий ответ – логи на сервисе не ведутся. Тогда сразу пропускаем следующий вопрос и переходим к третьему.

Какая статистика собирается и обрабатывается сервисом?

Среди самых распространенных ответов – различные личные данные. В том числе может вестись статистика по адресу электронной почты, версии браузера, операционной системе, времени подключения и пр. Эти данные на самом деле позволяют идентифицировать пользователя. Высока вероятность ведения логов данным сервисом, анонимным его явно не назовешь. Теперь самое время задать следующий вопрос для проверки этого утверждения.

Второй вероятный ответ – работаем с сервисом Google Analytics, чтобы отслеживать посещения сайта. В таком случае повода для волнения не возникает. Данный сервис действительно предназначен только для сбора данных о посещениях сайта.

Вы заявляете, что логи сервисом не ведутся. Будет ли заблокирован мой аккаунт в случае спама либо атак на сайты при помощи данного VPN?

Если ответ звучит примерно как «аккаунт заблокирован не будет, но при поступлении обилия абуз, доступ к сайту через VPN будет заблокирован», В таком случае, аккаунт сохранится, однако через наш VPN зайти не сможете. Такой ответ становится признаком анонимного сервиса без ведения логов.

Второй вероятный ответ – да, аккаунт будет заблокирован. Поскольку с помощью нашей системы есть возможность отключения логов на сервере, однако запрещенная деятельность выявляется. Следовательно, система заблокирует ваш аккаунт.

Где находится офис компании?

Нам предстоит понять, является ли компания официально зарегистрированной, имеется ли офис. В случае с призрачными компаниями, кроме сайта у них ничего нет.

Если офис компании имеет государственную регистрацию какой-либо страны, такой вариант уже должен настораживать. Поскольку по запросу правоохранительных органов компании необходимо будет предоставить всю соответствующую информацию. Государственная регистрация устанавливает необходимости ведения логов, с контролем пользовательской активности. В противном случае компания вынуждена будет нести юридическую ответственность за деятельность своих клиентов. Компании с государственной регистрацией и офисом гарантировать анонимность не могут. Как правило, на сайте можно найти данные об офисах и факте регистрации компании.

Если говорить о компаниях призраках, работающих только с сайтом – это для нас более предпочтительный вариант.

Возможен и другой вариант – регистрация компании в различных оффшорах. Да, такие ответы распространены для большей солидности компании. Но в действительности перед нами предстает всё та же компания-призрак. Но иногда лучше не рисковать – если компания действительно зарегистрирована в какой-то стране, то официальный запрос предполагает выдачу информации согласно местному законодательству.

Как действует система безопасности на вашем сервисе?

Первый возможный ответ – это тайна нашего сервиса, которую не разглашаем. По такому ответу можно сразу предположить ведение логов, анонимным ресурс не является. Поскольку при наличии специальной авторской системы она бы стала настоящим предметом гордости сервиса, который о ней бы рассказывал. Но рассчитывать на такие чудеса не приходится.

Другой вероятный вариант – вовсе никакого ответа от технической поддержки не поступает. Такой ответ тоже становится признаком ведения логов, в анонимности сервиса огромные сомнения.

Если все ответы позволяют вам утверждать, что этот сервис может быть анонимным, то переходим к практическим испытаниям.

Но сразу предупредим – все дальнейшие действия выполняются под вашу ответственность, на собственный страх и риск. На самом деле не рекомендуем такие шаги. Но именно они позволяют полностью убедиться в отсутствии логов на выбранном сервисе.

Такой принцип предполагает работу с максимальными способами защиты (включая анонимный VPN + TOR + прокси). Именно под такой защитой пытаемся подключиться к серверу и выполнить ряд запрещенных действий. В случае блокировки аккаунта об анонимности говорить не приходится.

Отказ от ответственности : Эта статья написана только для образовательных целей. Автор или издатель не публиковали эту статью для вредоносных целей. Если читатели хотели бы воспользоваться информацией для личной выгоды, то автор и издатель не несут ответственность за любой причиненный вред или ущерб.Читатели Комплитра ру уже знакомы по нашим статьям с различными VPN сервисами, их назначением и кое-какими нюансами, которые нынче так необходимы для безопасного и в каком-то роде свободного пользования сетью Интернет — без каких-либо ограничений и цензурирования паутины.

Сегодня пойдёт речь о том, что — далеко не все провайдеры (vpn провайдеры) могут предоставить (или обеспечить) стабильный и высокий уровень безоговорочной безопасности в интернете.

Рассмотрим важнейшие аспекты так необходимые добропорядочному пользователю: выучимся — как проверить свой VPN сервис на наличие «шифр-пустот»; узнаем, на что же важно обратить более пристальное внимание: говорим только о том, что запросто сможет проверить самостоятельно каждый пользователь и понять, насколько надежно он защищён vpn сервисом.

Применять — не применять безопасное соединение по протоколу https — ssl

Текст по пунктам:

Для тех читателей, которые только что задались вопросом vpn — и эта статья представляется чем-то нечто не ясным, даю полезнейшие ссылки, пройдя по которым можно узнать — там, кстати, поподробнее рассматривается что такое SSL соединение… а в общих чертах ниже по тексту.

Ссылок на сумнительные (недобросовестные vpn сервисы) не даю, ибо вы и сами, узнав из этой статьи — как проверять качества vpn провайдеров — сможете легко вычислить негодников…

безопасное соединение по протоколу https — ssl

Как ни прискорбно, но должен сообщить, что: после некоторых проведённых мною тестов оказалось — несколько в общем-то «нехилых» ресурсов VPN компаний, предоставляющих разрекламированные услуги… (сильно не удивляйтесь) всё ещё работают по протоколу http.

Использование http соединения оч. небезопасно (ссылка на статью-описание чуть выше) ! этакая каша прошлых технологий позволяет запросто перехватывать ключи шифра, и, как печальное следствие — расшифровать интернет-траффик любого пользователя их услугами.

Сегодня! важным составным условием безопасности сайта (и его пользователем) является непременное использование протокола https — «в нём» применяются сертификаты SSL, которые позволяют защитить получение/передачу ключей… файлов конфигурации, доставляющихся от vpn провайдера — пользователю.

А ведь для более всевозможных защит существуют так называемые индивидуальные, либо общие ключи шифров… Об этом ниже…

индивидуальные или общие ключи шифрования?

Назовём так — ошибочки — vpn провайдеров были такими: многие из сервисов отдавали раздачу единого ключа на многие серверы (соответственно и пользователей) — по сути, пользователь был только защищён процессом авторизации по логину и паролю!

Нечего и говорить, что в случае взлома пары логина и пароля, перехваченный ключ (данные) позволяют доподлинно расшифровать интернет-трафик клиента (пользователя). Другие «Бендеры» компании просто используют различные ключи шифрования для отдельного пользователя, однако — с одинаковым ключом для всех серверов. Лихо!? …а вы говорите услуги/сервисы…)

Только индивидуальность ключа (для каждого пользователя) и сервера позволяет обеспечивать сильную защиту.

Однако «фирмачи» не стоят на месте и предлагают якрбы же фирменные услуги!

выявленные уязвимости «фирменных» vpn клиентов

Оговаривая условия, VPN компании предлагают свои фирменные VPN клиенты: бесспорно! фирменный клиент всегда проще (в реализации защиты) и быстрее по времени, однако же не всегда логично безопасно .

Как и говорилось, некоторые недобросовестные VPN-компании, которые досих пользуют незашифрованное http соединение с сервером, напрапалую лихо применяют эту негоцию и в своих фирменных клиентах. Вся соль пасности заключаться в отсутствии шифрования процесса приёма/получения файлов конфигурации и пр — результат красноречив: ключи и файлы конфигурации легко перехватываются посторонними мошенниками и могут быть использованы против нас — всего интернет-трафика.

…используется ли в «нашем» клиенте шифрование приёма/передачи данных, очень запросто с помощью различных программ — сниферов. Ими пользуются хакеры, а как известно — «подобное подобным» — если эти программы позволяют перехватить трафик, то пособят выявить уязвимости!.. попросту, коли удастся отыскать «конфигурационные тайны» шифры-ключи, значит сервис «гнилой» на вкус.

В коде трафика, который предоставит прога, всё замечательно видно!

смена ключа как безопасность для пользователей

В процессе работы в сети (на компьютере) с огромной долей вероятности возникают различные ситуации с потерей секретных ключей: либо слов вируса… взлом.. или банальная уотеря устройства — вот по этим причинам, избегая ситуаций непреднамеренного «обмана» пользователя, приличный VPN провайдер предлагает пользователю ворианты смены ключей без какой бы то ни было потери «авторизованной» подписки.

Мораль: как только вкрадываются подозрения относительно личной информационной безопасности — непременно рекомендуется поменять VPN ключи.

Ведение и хранение логов работы в интернет

Ведение и хранение логов обусловит информационное поле для пользователя (на предмет выявления ошибок) того или иного VPN провайдера.

Этого не стоит забывать! поскольку ведение и запоминание/хранение логов позволит наблюдать действия клиента в интернет и его реального ip адреса.

Важно!

VPN представитель может основательно доказать, что на их (??) сервере не ведется логирование, лишь в случае, коли предоставит полный root доступ (клиента как администратора своего аккаунта, скажем так) для его полной проверки и контроля что называется своего.

как узнать используется ли VPN fingerprint (отпечаток) — иными словами использование VPN

Современные IT технологии позволяют легко определить — использует ли пользователь VPN!? либо нет…

В большинстве своём vpn провайдеры не закрывают цифровой отпечаток от user. Всё это легко протестировать… //2ip.ru/privacy/

Надежны ли алгоритмы шифрования

Как выясняется из статьи (а точнее, методом тестирования) подавляющее большинство (не убоюсь этакого слова) недобросовестных провайдеров используют ненадежные методы шифрования, а это — экономит ресурсы ихнего сервера. А иной раз, правда, не часто, не брезгуют PPTP, а это имеет широкий ряд уязвимостей.

Следует запомнить и не забывать то обстоятельство, — а какую же технологию/алгоритмы шифрования использует ваш VPN провайдер?

![]()

Если что-то не ясно и остались вопросы, делитесь ими в комментариях...

В жизни бывает так, что нужна 100% анонимность при использовании интернета через браузер (обойдусь без примеров, а то в комменты опять придут суровые парни и будут обвинять меня в подстрекательстве и грозить отделом «К»). Как сделать так, чтобы сайты в интернете (например Google) не могли идентифицировать вас и записать сведения о каких-либо действиях в ваше досье?

Бывает, включишь VPN с режимом «инкогнито», нигде не авторизируешся, а AdSense внезапно пугает до боли знакомыми объявлениями. Как он определяет кто есть кто?

Чтобы ответить на этот вопрос, проведем эксперимент. Откроем вкладки в четырех браузерах:

- Tor Browser 6.0.2 (на основе Mozilla Firefox 45.2.0);

- Safari 9.0 (режим «инкогнито»);

- Google Chrome 52.0.2743.82 (режим «инкогнито»);

- Mozilla Firefox 46.0.01 (режим «инкогнито»).

И посмотрим, какие данные о человеке они могут собрать. Что мы рассказываем о себе сайту, набрав URL в адресной строке?

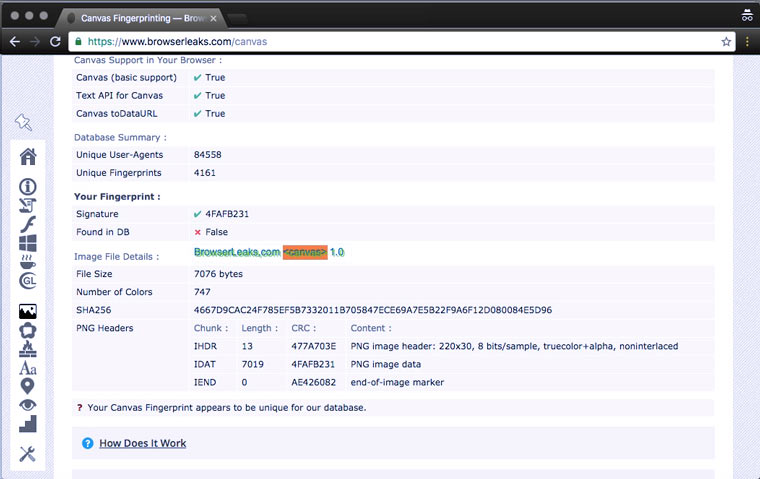

Предоставляем уникальные параметры рендеринга картинок (Canvas Fingerprinting)

Canvas Fingerprinting - технология идентификации пользователей, разработанная около 4 лет назад в AddThis. Принцип ее работы базируется на том, что когда при загрузке страницы происходит прорисовка (рендеринг) картинки (обычно это однотонный блок под цвет фона с невидимым текстом), то браузер для этого собирает кучу инфы о системе: какое есть железо и графические драйвера, версия GPU, настройки ОС, информация о шрифтах, механизмы сглаживания и множество других мелочей.

Вместе это огромное множество деталей образует уникальную характеристику, по которой можно отличить связку компьютер/браузер пользователя от всех других в мире. Для каждого она записывается в виде строки похожей на DA85E084. Бывают совпадения (по данным Panopticlick, в среднем шанс найти двойника 1 к ), но в таком случае можно дополнить их другими возможностями для установления личности (о них ниже).

Tor спрашивает разрешения о получении Canvas Fingerprinting и если проявить внимательность и не давать согласия, то эту инфу можно оставить при себе. А вот все остальные браузеры сдают своего владельца без единого писка.

Побробнее об этом методе идентификации можно почитать в Википедии .

Пробиваем себя по базам рекламных предпочтений

Скриптами для определения Canvas Fingerprint сейчас оснащены многие посещаемые сайты. Получив это уникальное значение, один сайт можно попросить у другого сведения о человеке. Например, привязанные аккаунты, друзей, используемые IP-адреса и информацию о рекламных предпочтениях . По ссылке ниже можно проверить, в каких системах есть сведения о ваших потребительских интересах, привязанные к Canvas Fingerprinting.

Tor опять попросил того же разрешение, что и в первом пункте и из-за моего отказа ничего не нашлось. Safari нашел меня в базах 3, Chrome в 13, а Firefox в 4. Если выйти из режима инкогнито, то в последнем число баз возрастает до 25, так как большинство из них используют для идентификации старые добрые cookies.

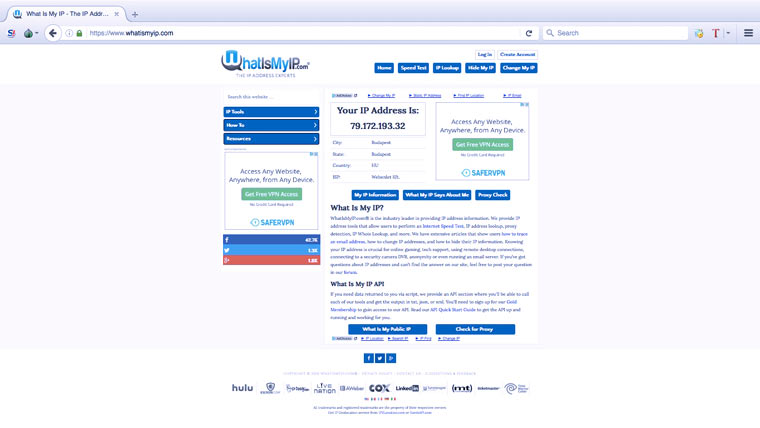

Делимся IP-адрес и оператором связи

В Tor с помощью кнопки New Identity можно менять «страну пребывания». А режимы «инкогнито» не скрывают IP-адрес (для этого надо дополнительно использовать прокси или VPN), а делятся с владельцам сайта вашим примерным местоположением и информацией об интернет-провайдере.

Раскрываем свой город и время в нем (при включенных службах геолокации)

На yandex.ru в Tor без всяких разрешений на определение местоположения показал, где я приблизительно нахожусь и который у меня час. С другими браузерами аналогично.

Отправляем свои точные координаты

Tor даже не стал спрашивать разрешения на определение координат и просто выдал нули. Safari, Chrome и Firefox спросили стандартное разрешение (как в обычном режиме) и не удосужились напомнить о том, что я шифруюсь и таких данных раскрывать не должна.

Раскрываем свой город и время в нем (при отключенных службах геолокации)

Потом я отключила службы геолокации на Mac и снова зашла на yandex.ru. Tor заставил сайт думать, что я в Румынии, но время оставил московское (по несовпадению IP и часового пояса можно будет на раз банить VPN-щиков в случае запрета). В других браузерах все осталось как раньше.

Дело в том, что «Яндексу» для определения местоположения не нужен GPS (или данные WPS от устройства). Ведь у него есть «Локатор»! Вошли в сеть через Wi-Fi? Точка доступа уже есть в базе (см. статью ). Раздали себе инет с телефона? Сотовая вышка сдаст.

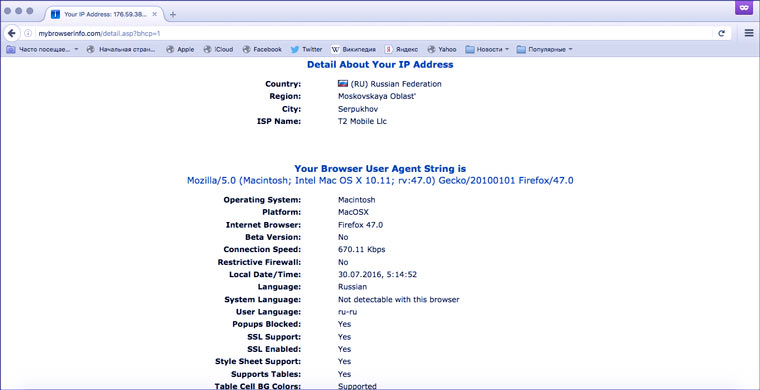

Предоставляем сведения о языковых настройках

Еще один верный признак любителя VPN - несовпадение языка со страной, с IP которой он сидит. Tor подвел - язык у него всегда английский (но его можно поменять, но я думала, что должен меняется автоматически под страну). У остальных настройки такие же, как и в обычном режиме.

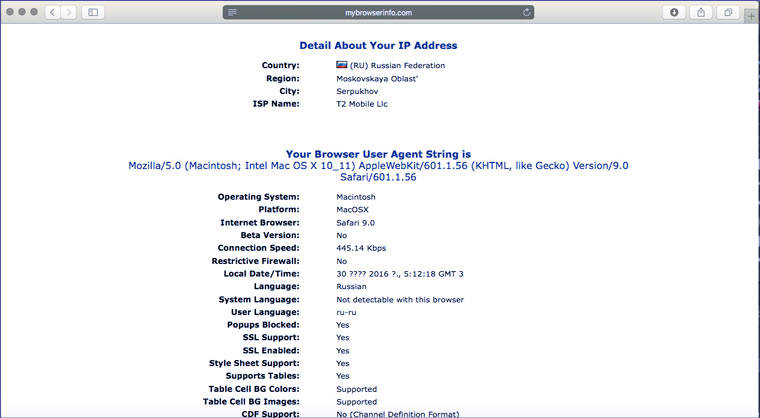

Рассказываем все о своем браузере и системе

Операционная система, скорость соединения, цветовые характеристики монитора, поддержка разных технологий, ширина окна браузера, версия Flash - куча мелочей, которые дополняют уникальную характеристику пользователя. Tor подтасовывает некоторые из этих данных (пример Windows 7), а остальные браузеры абсолютно честны.

Человек может сменить IP, включить «инкогнито», а скрипт для поднятия цен быстро вычислит: «Это кто такой к нам с тормознутым инетом, старой версией флеш и Windows XP второй раз зашел, но теперь решил притвориться жителем Сейшел? Повышаем на 20%!»

Делимся списком установленных плагинов

Еще одна характеристика, которая добавляет человеку уникальности - список плагинов (с информацией о версиях), установленных в его браузере. Tor их скрывает. Другие браузеры нет.

Как видите, Tor Browser обеспечивают неплохую анонимность. Но исторические факты говорят о том, что если человек совершает что-то действительно серьезное с помощью onion-сети, то его все же иногда находят . Все, наверное, помнят показательную историю с основателем Silk Road (магазина по продаже наркотиков) Росса Ульбрихта.

А режимы «инкогнито» нужны только, чтобы полазить за чужим компом и не оставить следов. Можно в дополнение к ним заблокировать JavaScript, это уменьшит число возможных способов идентификации, но многие сайты станут непригодными для использования.

Открываем список установленных в системе шрифтов (=> программ)

В дополнение к эксперименту хотелось бы рассказать об еще одной интересной функции современных браузеров. Любой сайт может получить список шрифтов, установленных в системе. У многих приложений есть какие-то свои уникальные шрифты и по ним можно определить род занятий человека. А исходя из этого показывать ему рекламные объявления. В Tor и режиме «инкогнито» это не работает (или выдается слишком короткий перечень).

Все это - вершина айсберга

Для защиты от вышеперечисленных способов идентификации есть специальные плагины для разных браузеров. Но не стоит тратить силы на их установку. Так как они не могут защитить от сбора всех возможных сведений.

Ведь в статье я показала самые простые и понятные примеры того, как браузеры собирают информацию о нас. Но их можно было бы привести гораздо больше: flash cookies, Silverlight cookies, отставание времени от поясного (у многих есть хотя 0,2-0,8 секунд) - множество мелочей, которые были бы лишними. Ведь читателю уже понятно, что открывая браузер он сообщает о себе миру огромное количество сведений и демонстрирует набор уникальных характеристик, которые отличает его компьютер от всех других.

Чем грозят все эти сборы информации?

Собирать сведения о большей части людей на планете нужно только с одной целью - повышать кликабельность рекламных объявлений, чтобы больше зарабатывать на этом. В принципе, от этого только польза - легче найти какие-то товары или услуги.

Еще продвинутые методы идентификации полезны магазинам для сбора сведений о клиентах. Чтобы человек не мог зайти на сайт под другим IP/отключив cookies и остаться неузнанным. Язык, время, редкий шрифт/плагин, характеристики монитора, характерная ошибка в поисковом запросе, по которому пришел - и все! Снимайте коньки, мы вас узнали. Сомнений нет, это тот самый человек, который год назад делал заказ #2389. С помощью этих данных автоматизированные маркетинговые системы могут продать ему больше.

Или естественно, все это могут использовать спецслужбы. Но кто знает, как у них там все работает.