انجمن دفاتر Mikrotik l2tp. L2TP Mikrotik: راه اندازی. تجهیزات میکروتیک

در عصر اطلاعات کامل کلیه فرآیندهای تجاری، موضوع تلفیق دفاتر و شعب از راه دور با یکدیگر در یک واحد واحد. شبکه اطلاعات. اغلب، توانایی ارائه دسترسی از راه دور برای کارمندان از خانه یا هر مکان نقش مهمی ایفا می کند کره زمین، از کجا می توانم به اینترنت دسترسی داشته باشم.

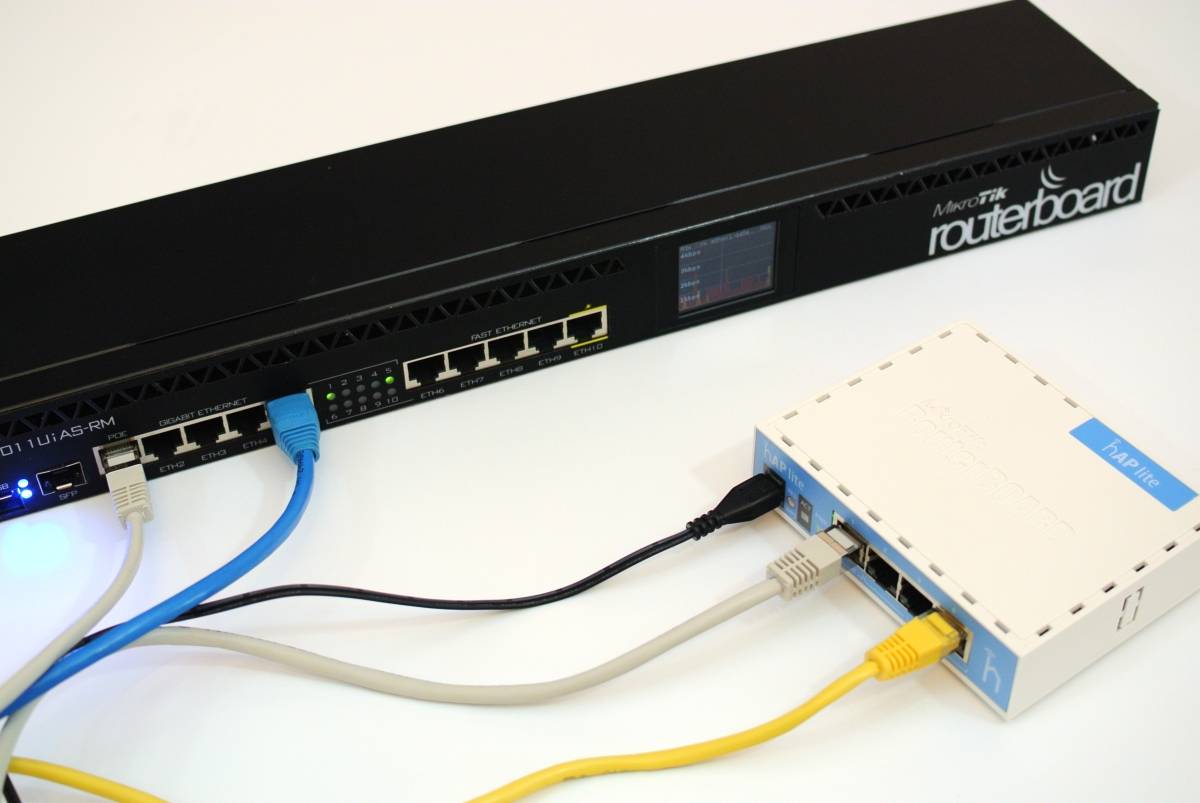

ما اتصال به شبکه را با استفاده از نمونه تجهیزات میکروتیک در نظر خواهیم گرفت. یک روتر به عنوان یک سرور آزمایشی استفاده می شود که برای دفاتر کوچک و شرکت هایی با بودجه محدود یک انتخاب عالی است. مشتری نهایی یکی از بهترین هاست راه حل های موجود– Mikrotik hAP lite ().

به دلیل ارتفاع کم، hAP lite را می توان به راحتی در خانه برای اتصال کارکنانی که از راه دور کار می کنند استفاده کرد. یک شاخص عملکرد خوب به شما امکان می دهد از این "کودک" حتی در دفاتر کوچکی که نیازهای بالایی وجود ندارد استفاده کنید.

شرایطی وجود دارد که دفتر و شعب در آن قرار دارند شبکه محلیاز همان ارائه دهنده، که روند ادغام شبکه ها را بسیار ساده می کند. با این حال، اغلب شاخه ها از نظر جغرافیایی مشخص هستند و ممکن است در فاصله زیادی از یکدیگر قرار گیرند.

یکی از محبوب ترین فناوری ها برای چنین اهدافی را می توان VPN – Virtual Private Network در نظر گرفت. برای پیاده سازی VPN، می توانید به چندین گزینه متوسل شوید: PPTP، L2TP، OpenVPN، SSTP و غیره. PPTP منسوخ شده است و OpenVPN و SSTP در همه دستگاه ها پشتیبانی نمی شوند.

به این دلایل، و همچنین سهولت در پیکربندی و در دسترس بودن آن در دستگاههایی که سیستمعاملهای مختلف دارند، L2TP (پروتکل تونل لایه ۲) یکی از محبوبترین پروتکلهای تونلسازی است. اگر کلاینت پشت NAT باشد و فایروال بسته ها را مسدود کند، ممکن است مشکلاتی ایجاد شود. با این حال، حتی در این مورد، راه حل هایی برای دور زدن انسداد وجود دارد. یکی از معایب L2TP امنیت است که با استفاده از IPSec حل می شود. دومین و شاید مهم ترین ایراد کارایی است. هنگام استفاده از IPSec، کپسوله سازی مضاعف اتفاق می افتد، که عملکرد را کاهش می دهد - این دقیقاً قیمتی است که باید برای امنیت داده های ارسال شده بپردازید.

پایه تست

برای درک بهتر تنظیمات، در زیر تصویری وجود دارد که ساختار شبکه را نشان می دهد.

روتر به عنوان یک ارائه دهنده اینترنت عمل می کند که IP را به دستگاه های موجود در زیرشبکه 192.168.106.0/24 صادر می کند. در واقع، شما آدرس های IP متفاوتی در رابط های WAN خواهید داشت.

راه اندازی سرور

بنابراین، سرور اصلی باید یک آدرس IP خارجی ثابت سفید داشته باشد، به عنوان مثال ما 192.168.106.246 را داریم. وجود استاتیک مهم است زیرا آدرس نباید تغییر کند، در غیر این صورت باید به اقدامات غیر ضروری متوسل شوید و از نام DNS استفاده کنید.

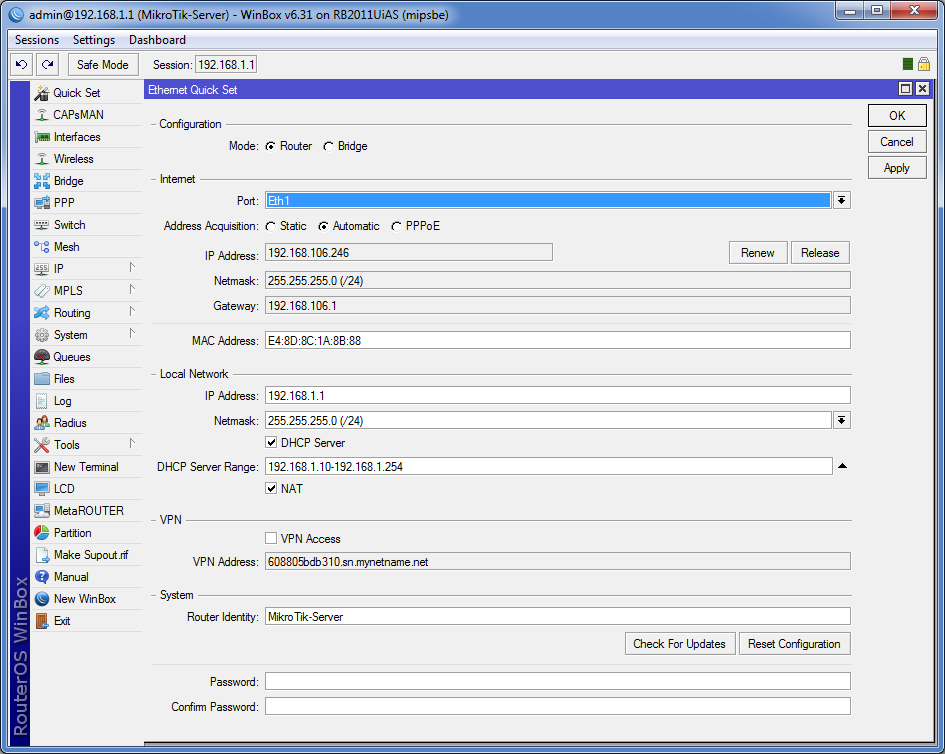

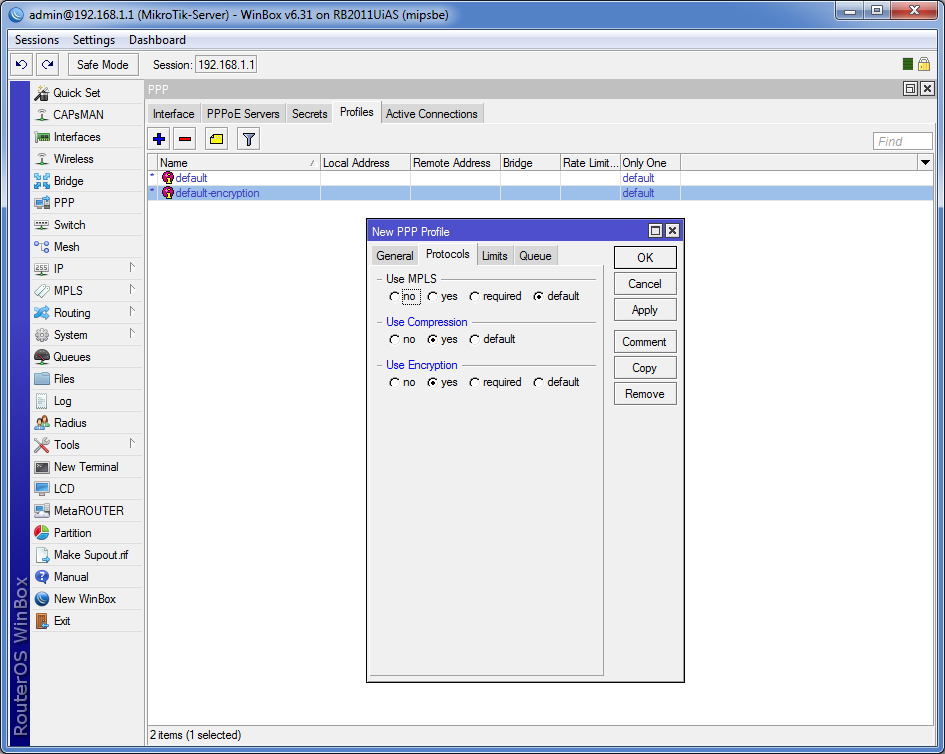

ایجاد پروفایل

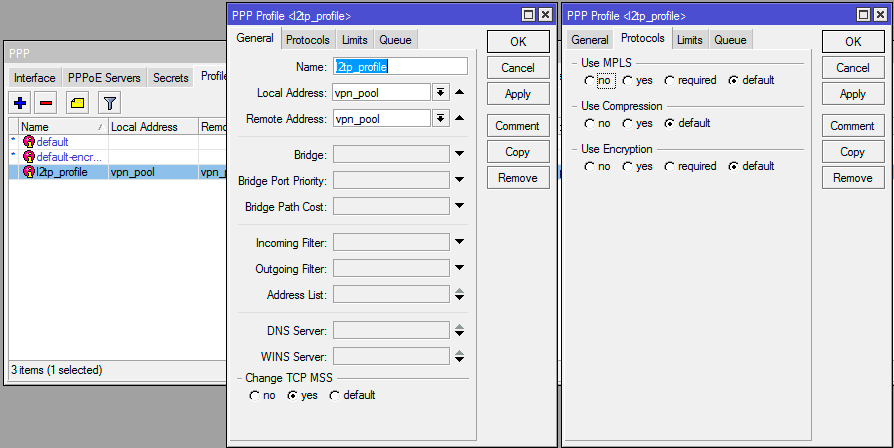

به بخش PPP بروید، تب Profiles را باز کنید، در اینجا باید یک پروفایل ایجاد کنید که برای اتصالات VPN اعمال شود. گزینه های Change TCP MSS, Use Compression, Use Encryption را علامت بزنید. به طور پیش فرض، از رمزگذاری MPPE 128 بیتی استفاده خواهد شد.

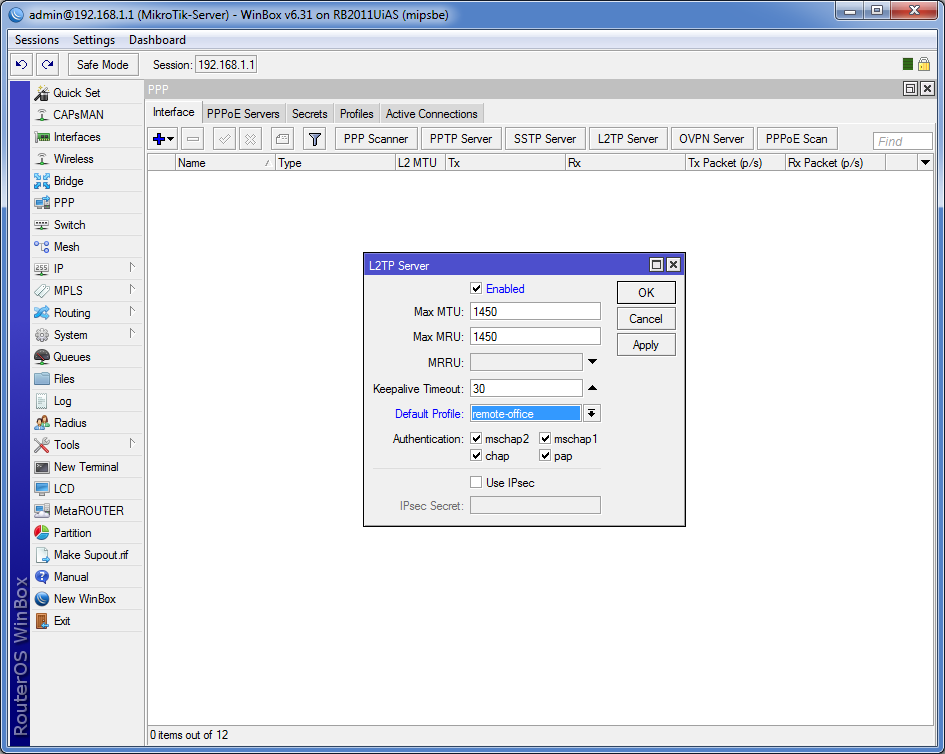

به تب Interface بروید. سرور L2TP را کلیک کنید، کادر Enabled را در پنجره ظاهر شده علامت بزنید و نمایه پیش فرضی را که قبلا ایجاد کرده بودیم انتخاب کنید. نوع احراز هویت، در صورت تمایل - همانطور که هست بگذارید یا فقط MS-CHAP v2 را انتخاب کنید.

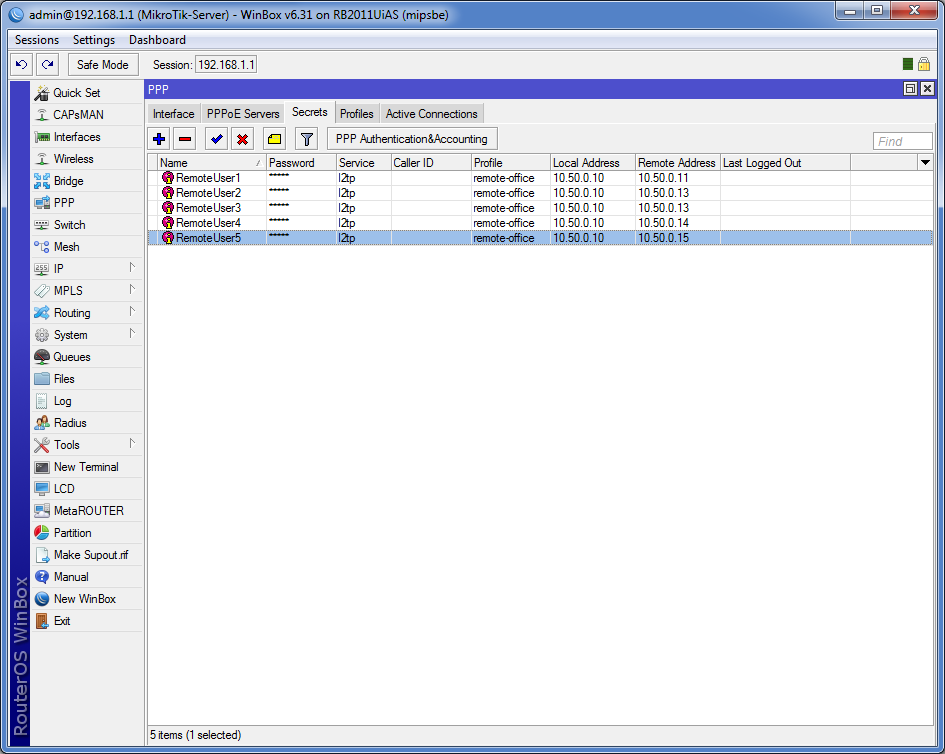

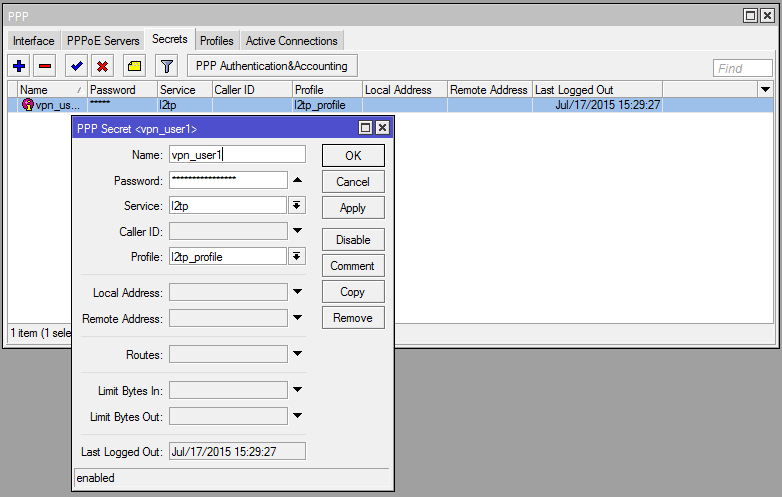

به Secrets بروید، در اینجا باید یک مورد جدید ایجاد کنید کاربر VPN. ما L2TP را به عنوان Service مشخص می کنیم، و شما می توانید بلافاصله نمایه مورد استفاده را مشخص کنید.

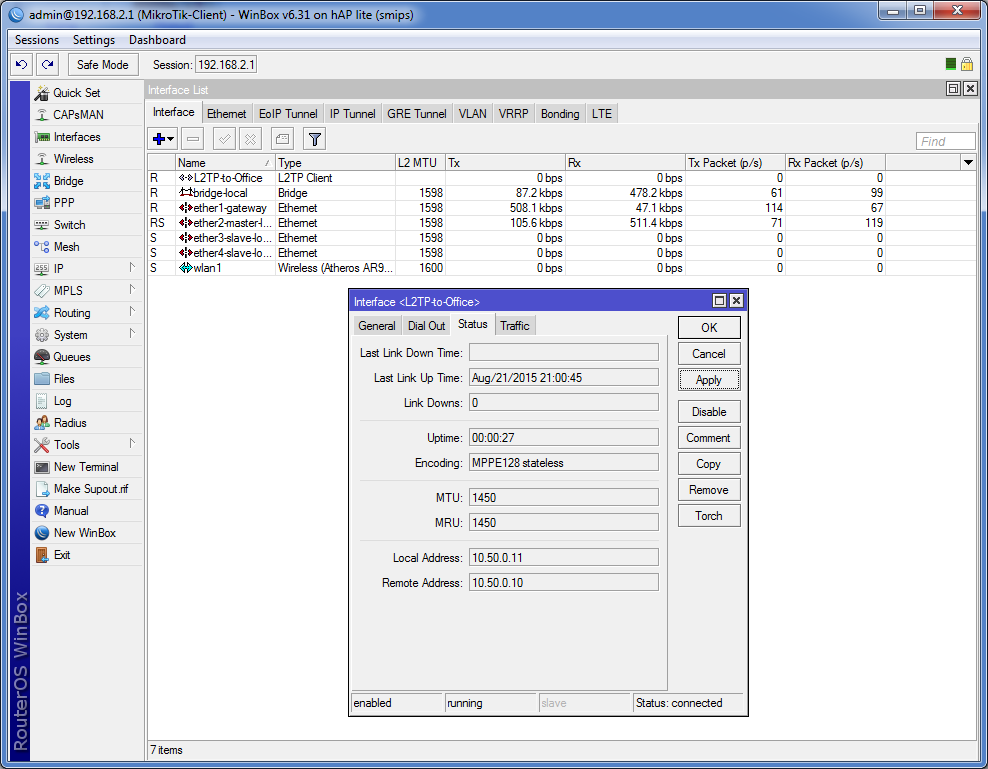

آدرس محلیما 10.50.0.10 را نشان می دهیم، راه دور 10.50.0.11 است. در صورت لزوم تعداد کاربران مورد نیاز را ایجاد می کنیم. برای هر کاربر، IP محلی یکسان خواهد بود، IP راه دور یک عدد افزایش می یابد (یعنی 10.50.0.12، 10.50.0.13 و غیره). البته میتوانید از مجموعهای از آدرسها استفاده کنید، اما با استاتیک نوشتن مسیرها برای شما آسانتر خواهد بود.

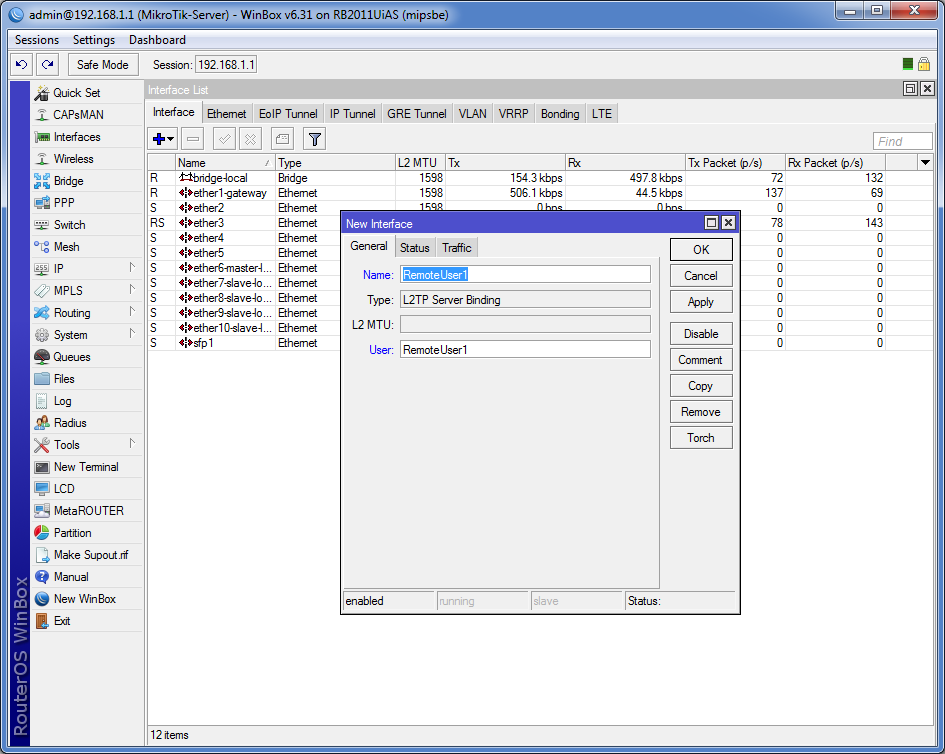

ایجاد رابط

ما رابط کاربری خود را برای هر کاربر ایجاد می کنیم. بخش Interface ها را باز کنید و روی plus کلیک کنید، L2TP Server Binding را در منوی کشویی انتخاب کنید، نام نمایشی و نام کاربری را مشخص کنید. هنگامی که یک کاربر متصل می شود، تمام اطلاعات در اینجا نمایش داده می شود.

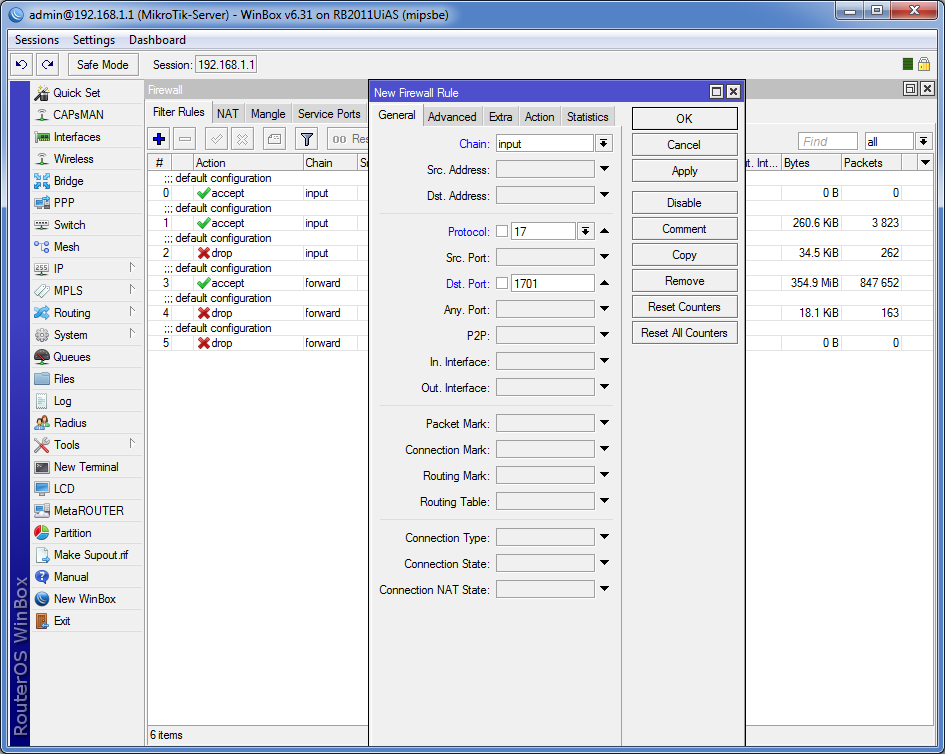

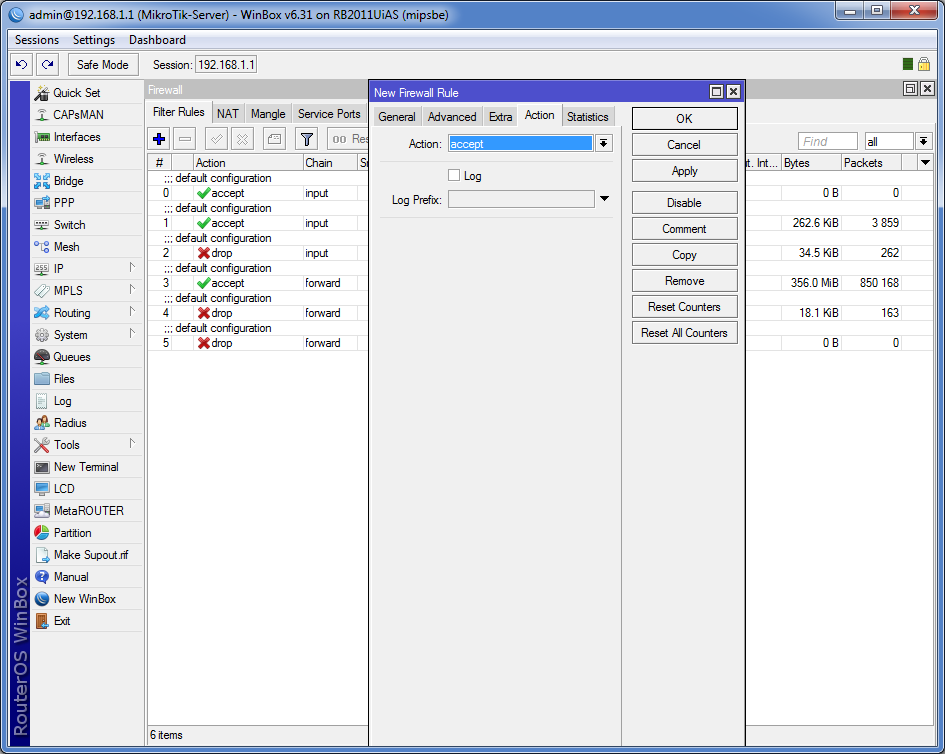

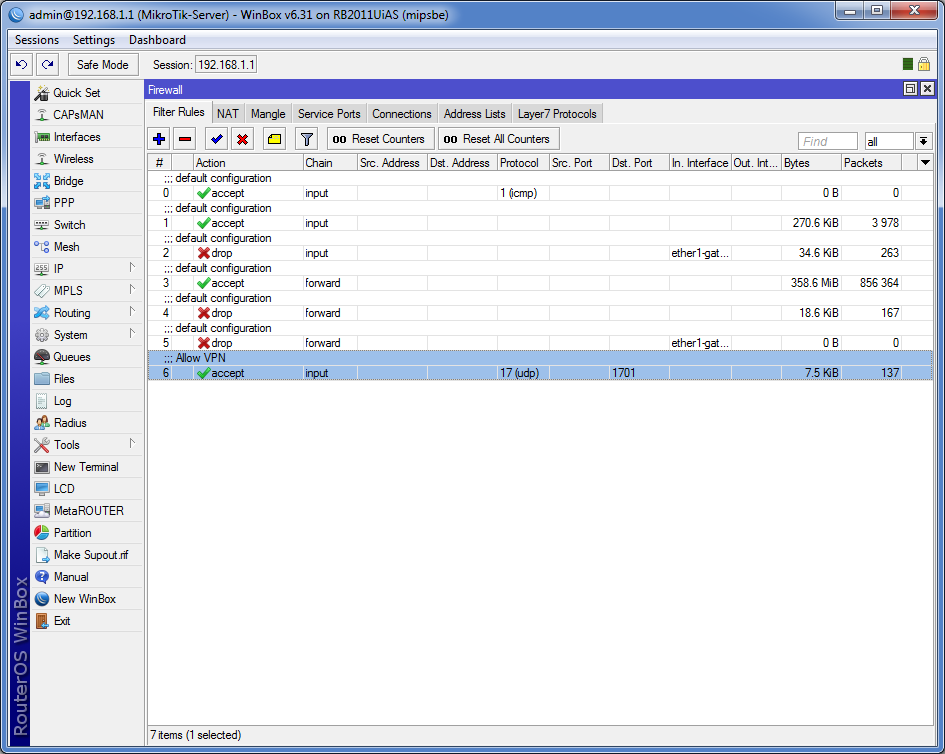

برای اینکه VPN کار کند، باید پورت UDP 1701 را باز کنید (ورودی زنجیره ای، پروتکل 17 (udp)، dst-port 1701، پذیرش). پس از آن باید اولویت قانون را افزایش دهید، آن را بالاتر ببرید.

ما یک مسیر به یک زیرشبکه راه دور ثبت می کنیم. زیرشبکه نهایی 192.168.2.0/24 است، IP مشتری به عنوان یک دروازه در داخل عمل می کند. شبکه مجازی، در مورد ما 10.50.0.11 است، محدوده هدف روی یک تنظیم شده است، Pref. منبع – IP محلی سرور داخل شبکه مجازی 10.50.0.10.

اکنون که راهاندازی سرور کامل شد، بیایید به راهاندازی اتصال مشتری در دستگاه دوم ادامه دهیم.

راه اندازی مشتری

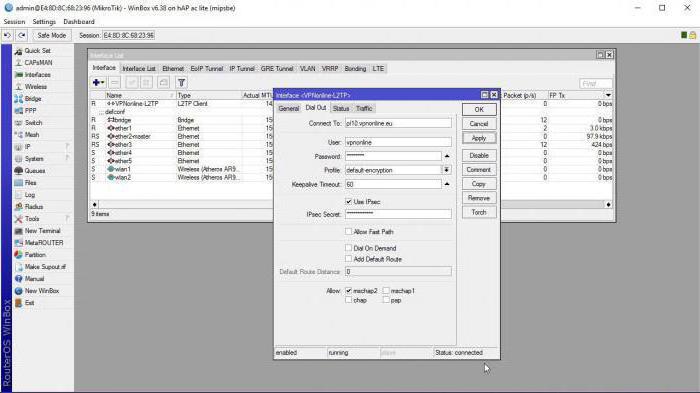

بخش رابط ها را باز کنید و یک L2TP Client جدید اضافه کنید، آدرس IP سرور و اعتبار خود را مشخص کنید، نمایه پیش فرض را با رمزگذاری انتخاب کنید و تیک مسیر پیش فرض را بردارید.

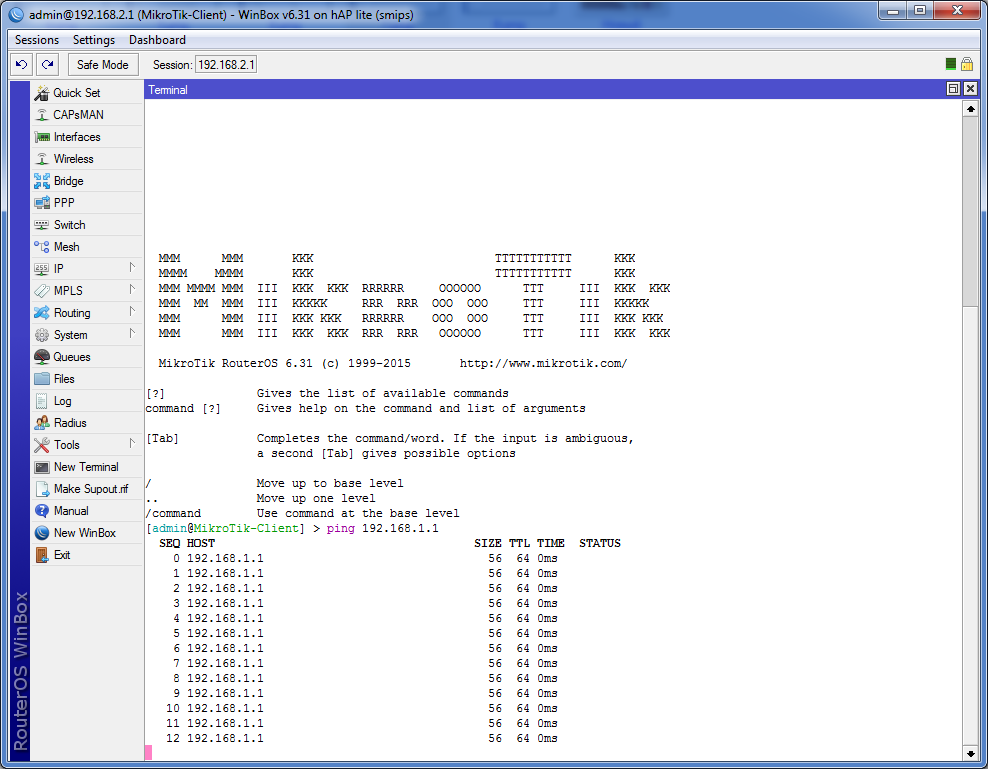

ما درخواست می کنیم، اگر همه چیز به درستی انجام شود، باید ارتباط برقرار شود.

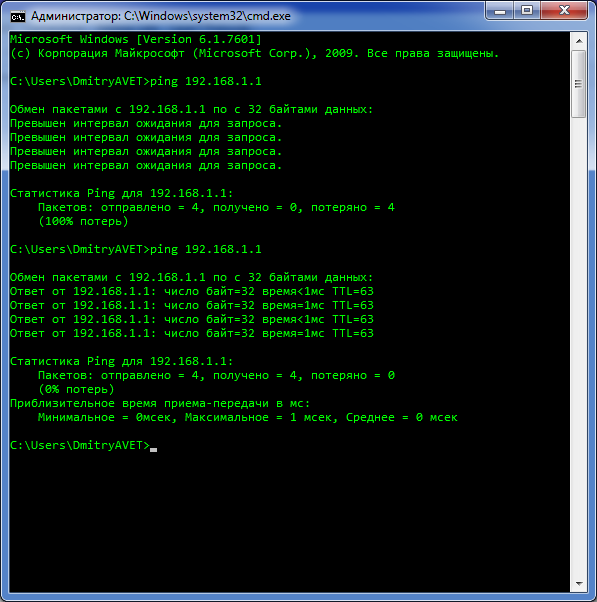

سعی می کنیم 192.168.1.1 را پینگ کنیم و البته جواب نمی دهد. یک مسیر ثابت جدید اضافه کنید - زیرشبکه راه دور 192.168.1.0/24، به عنوان یک سرور IP دروازه در شبکه مجازی، Pref. منبع IP ما در شبکه مجازی است. آن ها در کلاینت، تمام آدرس ها برعکس وارد می شوند.

![]()

ما دوباره سعی می کنیم 192.168.1.1 را پینگ کنیم - بله.

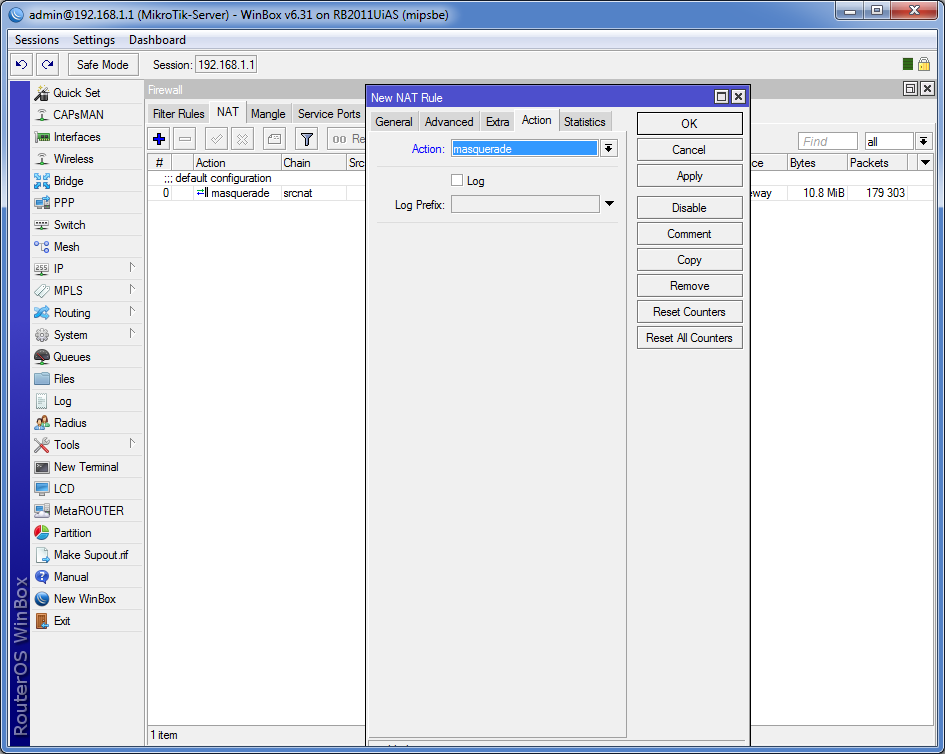

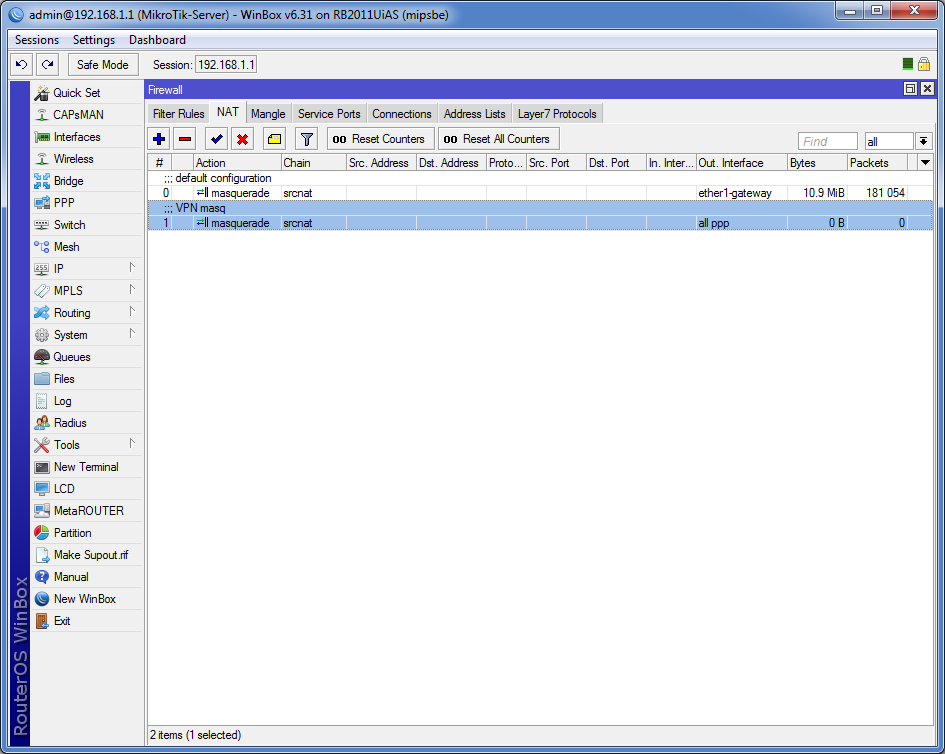

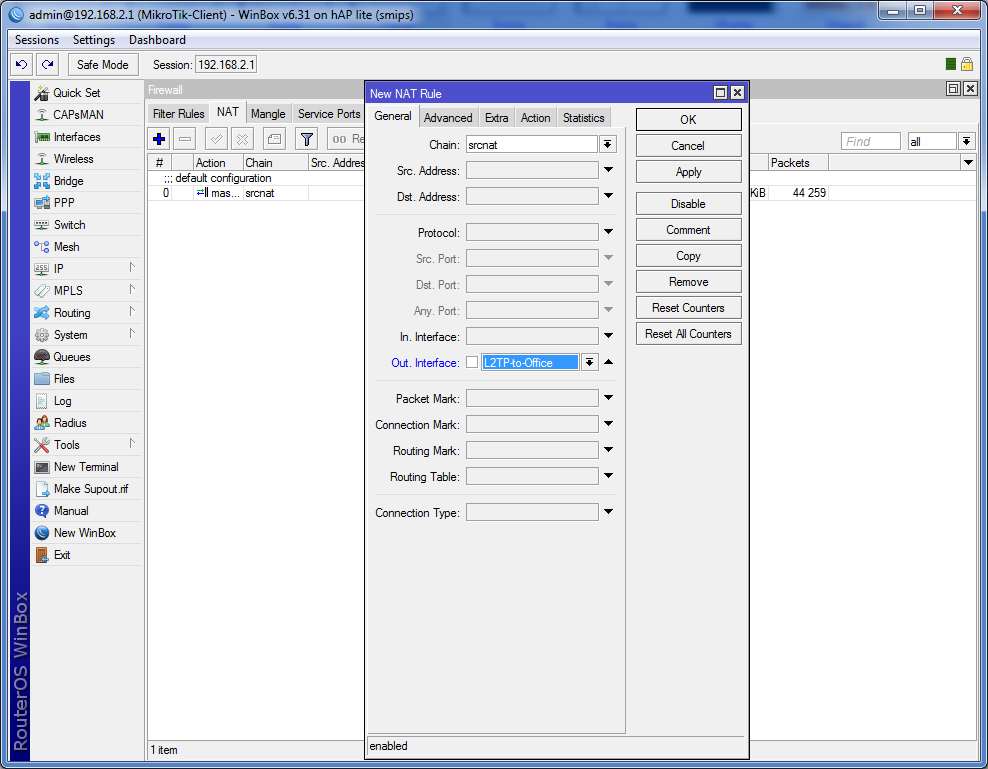

ما برای آنها ماسکه کردن ایجاد می کنیم، مشابه آنچه در سرور ایجاد شده است. ما اتصال VPN خود را به عنوان رابط خروجی مشخص می کنیم.

پینگ رفت، یعنی همه چیز کار می کند. تبریک می گویم، تونل شما کار می کند و رایانه ها می توانند یکدیگر را ببینند.

در مثال ما، همانطور که آزمایش نشان داد، ما توانستیم یک کانال با توان عملیاتیحدود 50 مگابیت بر ثانیه

در این مورد راه اندازی اولیهتکمیل شد. هنگام اضافه کردن کاربران جدید، باید مسیرهای مربوطه را در دستگاههایی که میخواهید دستگاههای پشت روتر یکدیگر را ببینند، اضافه کنید. هنگام فوروارد مسیر بین Client1 و Client2، نیازی به انجام کاری روی خود سرور ندارید. کافی است مسیرها را روی کلاینت ها ثبت کنید؛ IP حریف در شبکه مجازی به عنوان یک دروازه عمل می کند.

راه اندازی L2TP + IPSec

گاهی اوقات در عمل لازم است از سطح مناسب امنیت اطمینان حاصل شود. هنگام استفاده از L2TP، توصیه می شود از IPSec استفاده کنید. به عنوان مثال، ما از شبکه ای استفاده می کنیم که طبق دستورالعمل های بالا پیکربندی شده است.

توجه کن! IPSec در داخل یک تونل L2TP بین آدرس های مجازی 10.50.0.X ایجاد می شود. این پیاده سازی به شما امکان می دهد به IP مشتری وابسته نباشید.

اگر می خواهید یک تونل IPSec بین WAN سرور و WAN مشتری ایجاد کنید، مشتری باید یک IP خارجی سفید داشته باشد. اگر قرار است IP پویا باشد، باید از اسکریپت های مختلف نیز برای تغییر سیاست های IPSec استفاده کنید. در ضمن در مورد IPSec بین IP های خارجی اصلا نیازی به L2TP نیست.

تنظیمات سرور

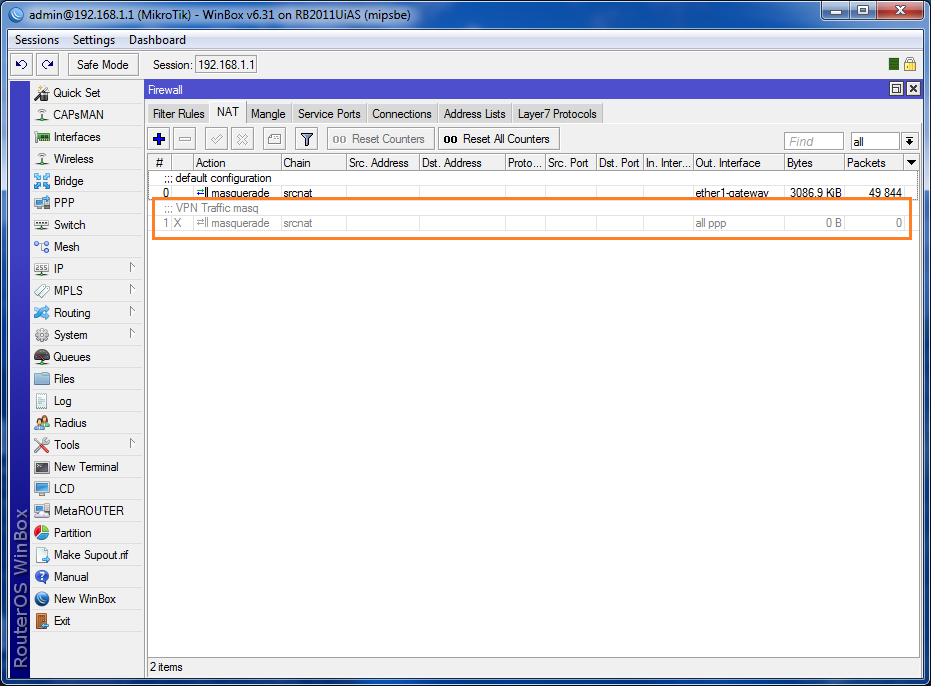

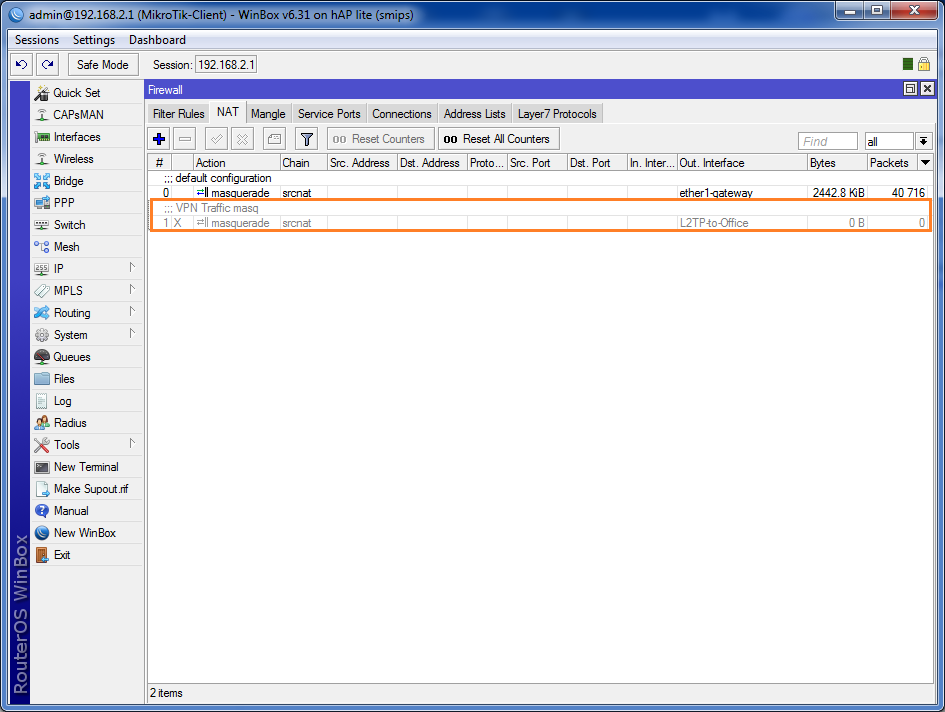

اول از همه، ما وارد NAT می شویم و اگر این کار انجام نشود، بسته ها رمزگذاری نمی شوند. روتر باید راه اندازی مجدد شود.

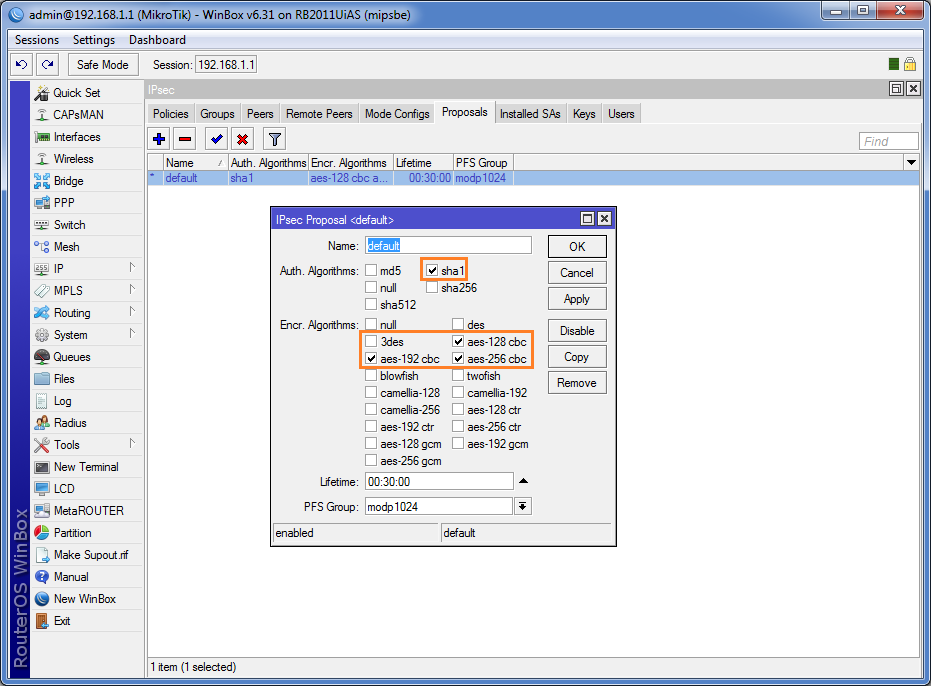

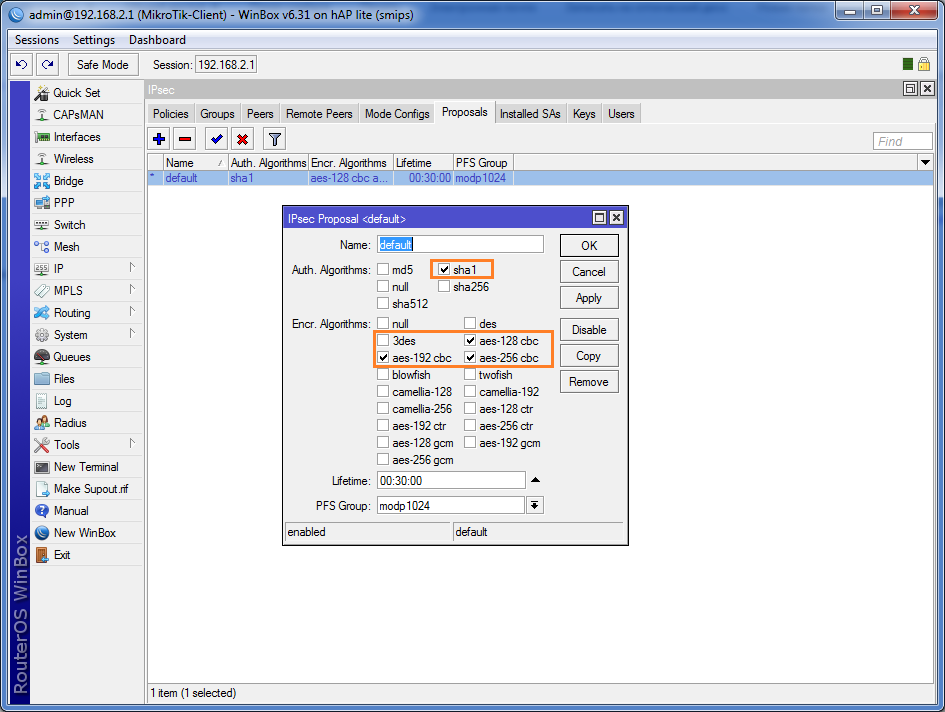

به بخش IP – IPSec بروید، تب Proposals را باز کنید. در اینجا باید نوع رمزگذاری و احراز هویت را مشخص کنیم. ما sha1 را به عنوان الگوریتم احراز هویت برای رمزگذاری انتخاب می کنیم الگوریتم AES 128 بیتی. در صورت لزوم، می توانید 3DES (DES سه گانه) را نیز مشخص کنید، این الگوریتم پیش فرض برای L2TP/IPSec در ویندوز 7 است، در حالی که برای سیستم عامل تلفن همراه ممکن است توصیه شود از AES 256 بیتی استفاده کنید.

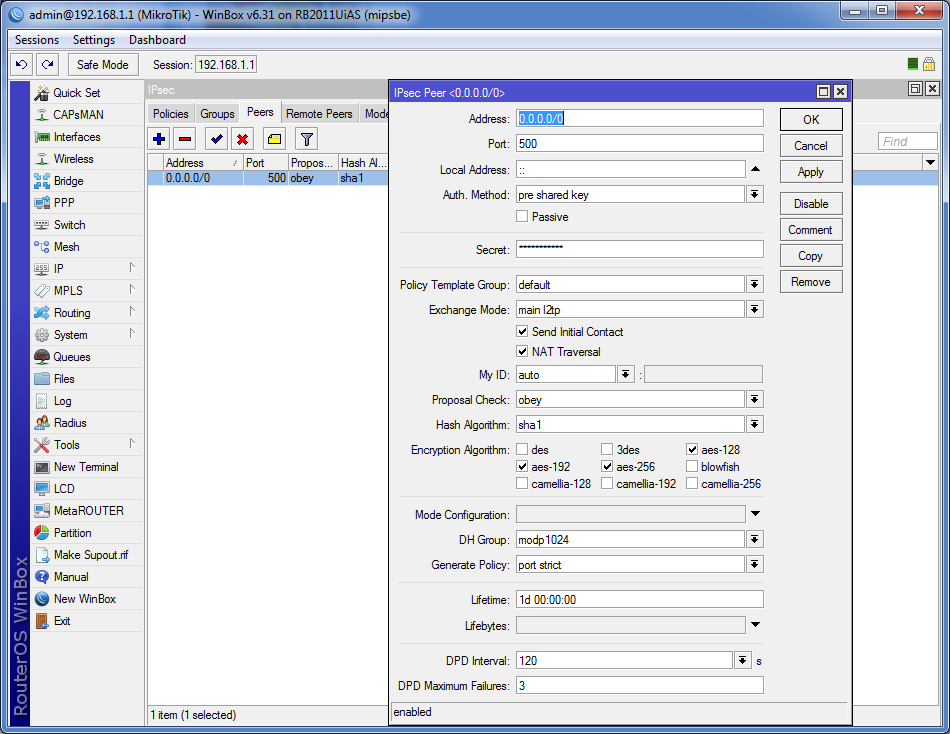

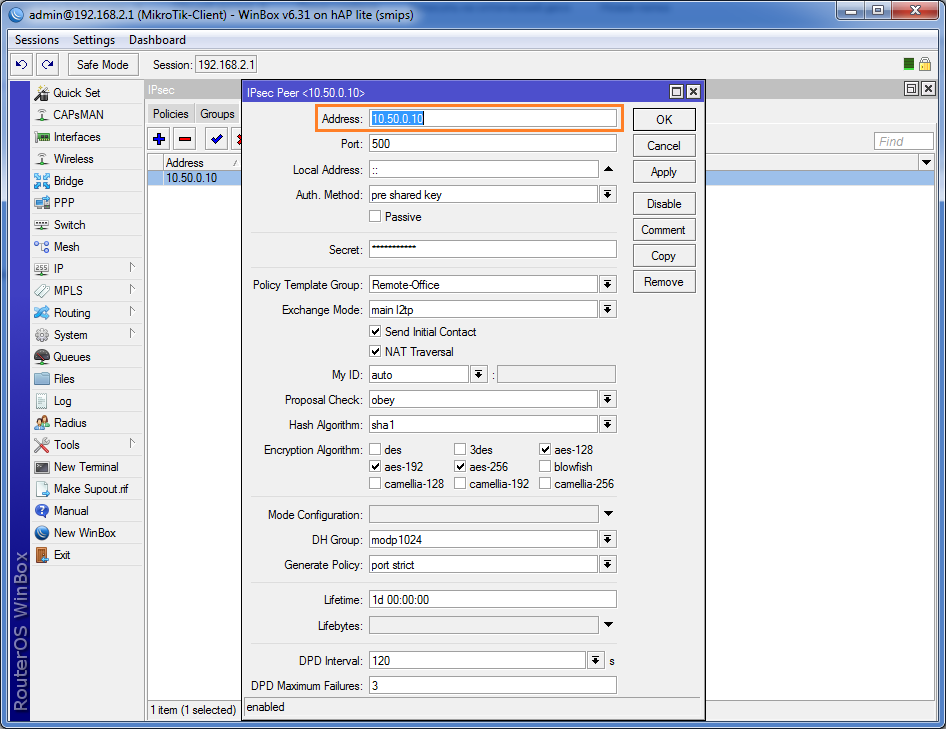

در تب Peers، یک همتای جدید با آدرس 0.0.0.0/0 اضافه کنید که به روتر اجازه میدهد همه اتصالات را بپذیرد. به طور پیش فرض از پورت 500 استفاده می شود. ما روش احراز هویت را انتخاب می کنیم و رمز عبور مورد نظر را در زیر نشان می دهیم. حالت Exchange باید به عنوان l2tp اصلی مشخص شود.

گزینه های Send Initial Contact و NAT Traversal را علامت بزنید. اگر کاملاً مطمئن هستید که کلاینت پشت NAT ارائه دهنده نیست، گزینه آخر را می توان بدون علامت رها کرد. ایجاد خط مشی انتخاب پورت سخت. می توانید گزینه های باقی مانده را در تصویر مشاهده کنید.

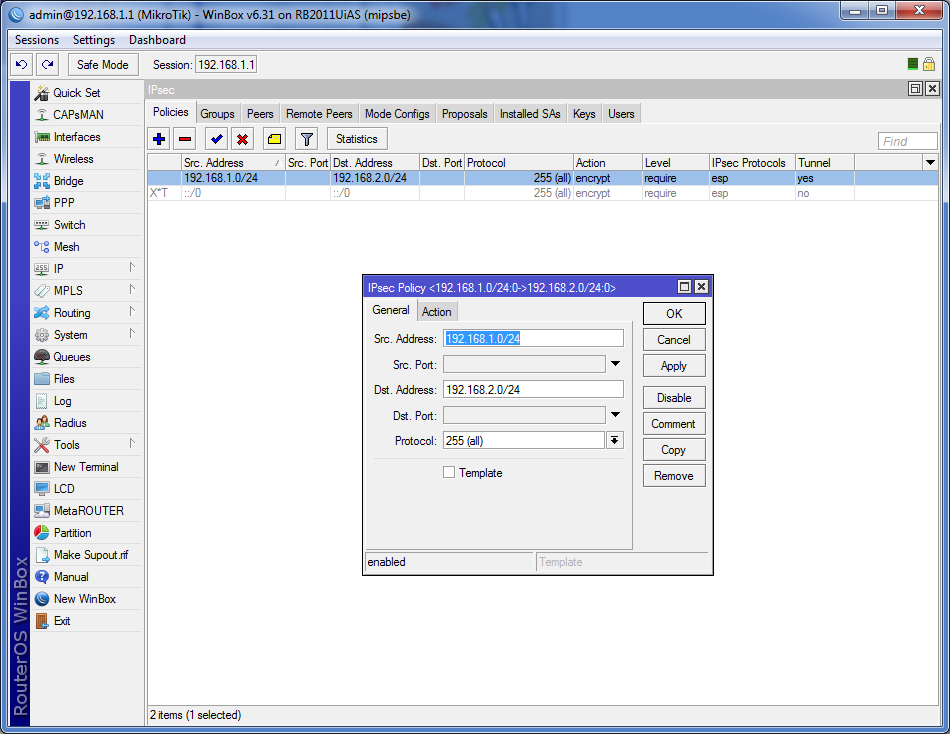

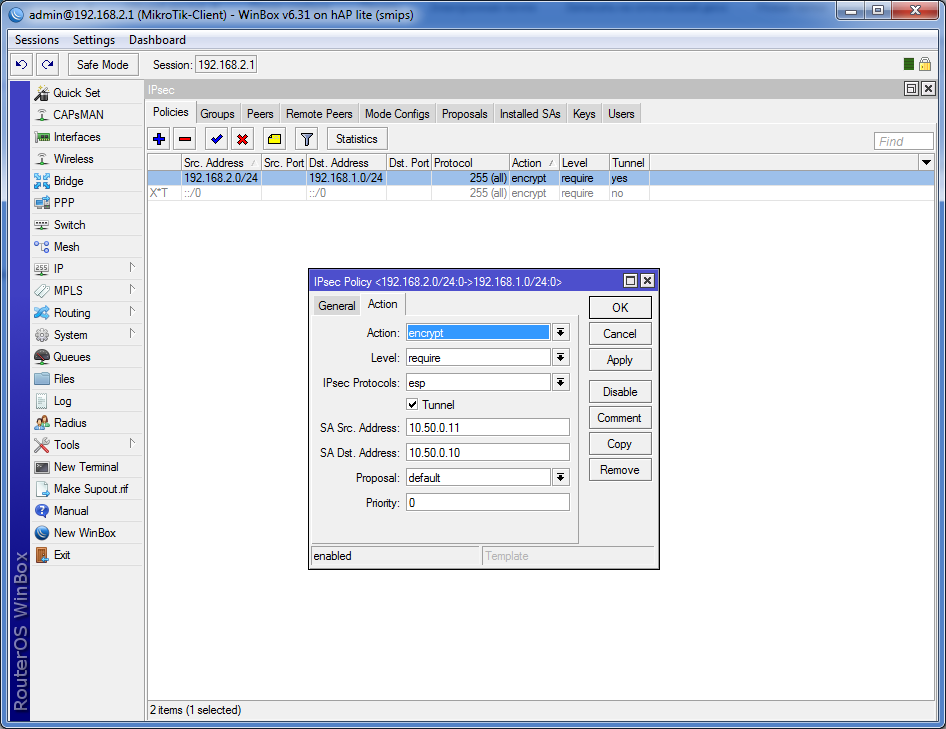

پس از افزودن یک همتا، باید یک خط مشی ایجاد کنید تا این کار را انجام دهید، تب سیاست ها را باز کنید. خط مشی پیش فرض را می توان غیرفعال کرد. ما یک خط مشی جدید ایجاد می کنیم که در آن 2 شبکه محلی خود را نشان می دهیم. Src. آدرس (منبع) – زیرشبکه محلی ما 192.168.1.0/24، Dst. آدرس (مقصد) – زیرشبکه راه دور 192.168.2.0/24. در تب Action، باید اقدام مورد استفاده را مشخص کنید: action – encrypt، level – need. ESP را به عنوان پروتکل انتخاب کنید و کادر Tunnel را علامت بزنید. SA Src. آدرس – آدرس محلی ما در شبکه مجازی (10.50.0.10)، SA Dst. آدرس – آدرس مشتری راه دور در شبکه مجازی.

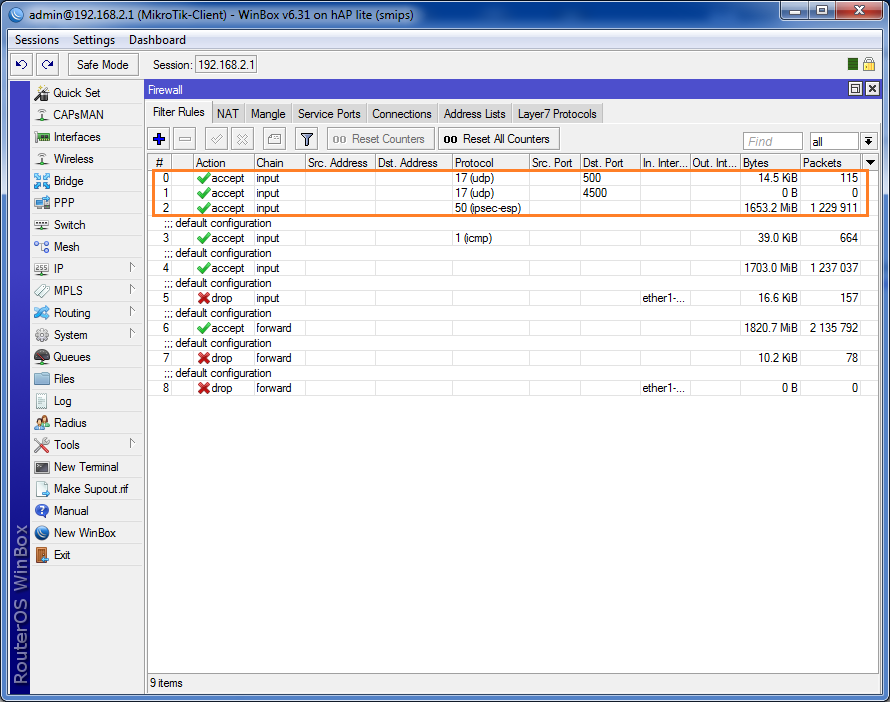

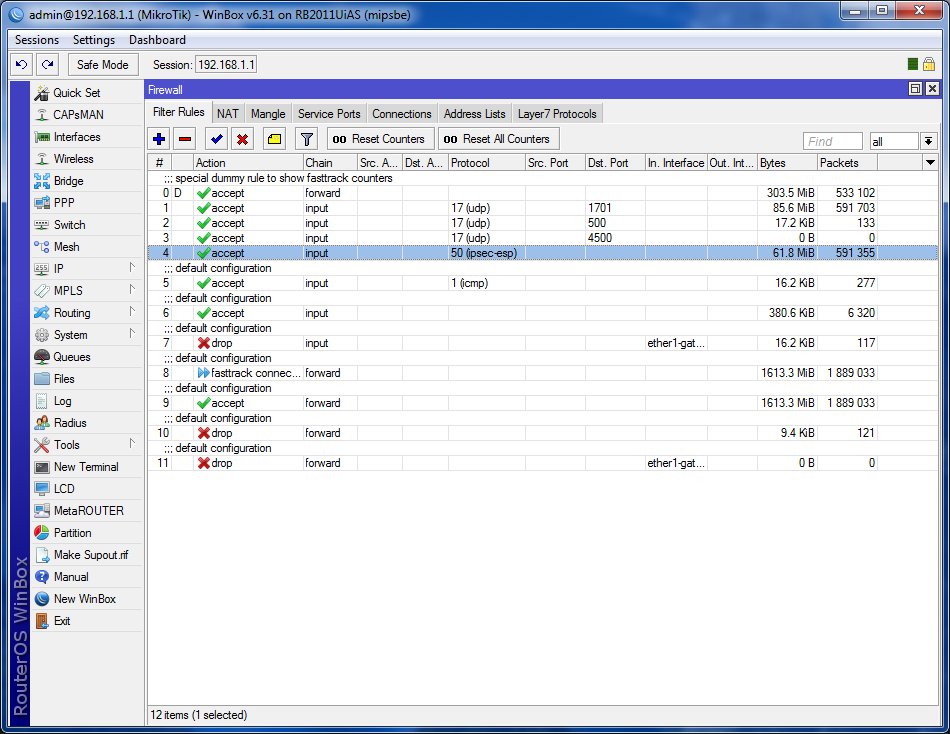

این اساساً همه چیز است، همچنین باید به فایروال بروید و قوانینی را برای پورت های استفاده شده اضافه کنید. پورت UDP 1701 برای مقداردهی اولیه و پیکربندی استفاده می شود. UDP 500 در L2TP/IPSec برای شروع تبادل کلید استفاده می شود. پروتکل 50 IPSec ESP است که برای رمزگذاری داده ها استفاده می شود. گاهی اوقات برای پیمایش NAT نیز لازم است درگاه UDP 4500 باز شود.

راه اندازی مشتری

اول از همه، قوانین فایروال را اضافه می کنیم و ماسکه کردن را برای اتصال VPN خود غیرفعال می کنیم.

در قسمت IP - IPSec باید Proposal را به همان روشی که در سرور انجام می شود پیکربندی کنید.

همتا 10.50.0.10 خواهد بود، یعنی. آدرس سرور در شبکه مجازی همه تنظیمات دیگر باید با تنظیماتی که هنگام راهاندازی سرور مشخص کردهاید مطابقت داشته باشند.

هنگام ایجاد یک خط مشی، تمام آدرس ها و زیرشبکه ها برعکس نحوه تعیین آنها در سرور مشخص می شوند، یعنی. برای مشتری برعکس است.

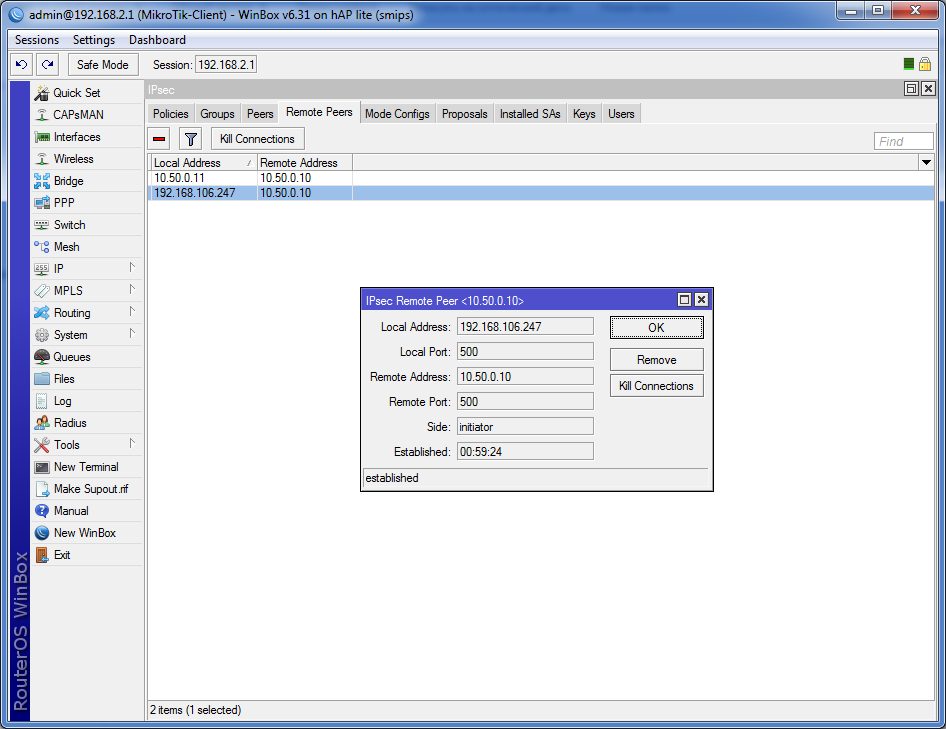

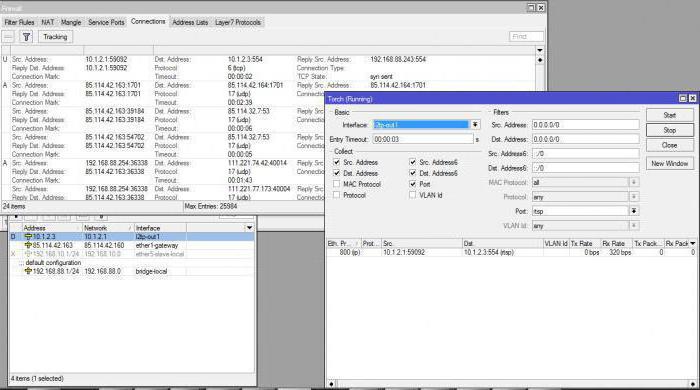

اگر همه چیز را به درستی انجام داده باشید، در تب Remote Peers لیستی از همتایان و پورت های استفاده شده را مشاهده خواهید کرد.

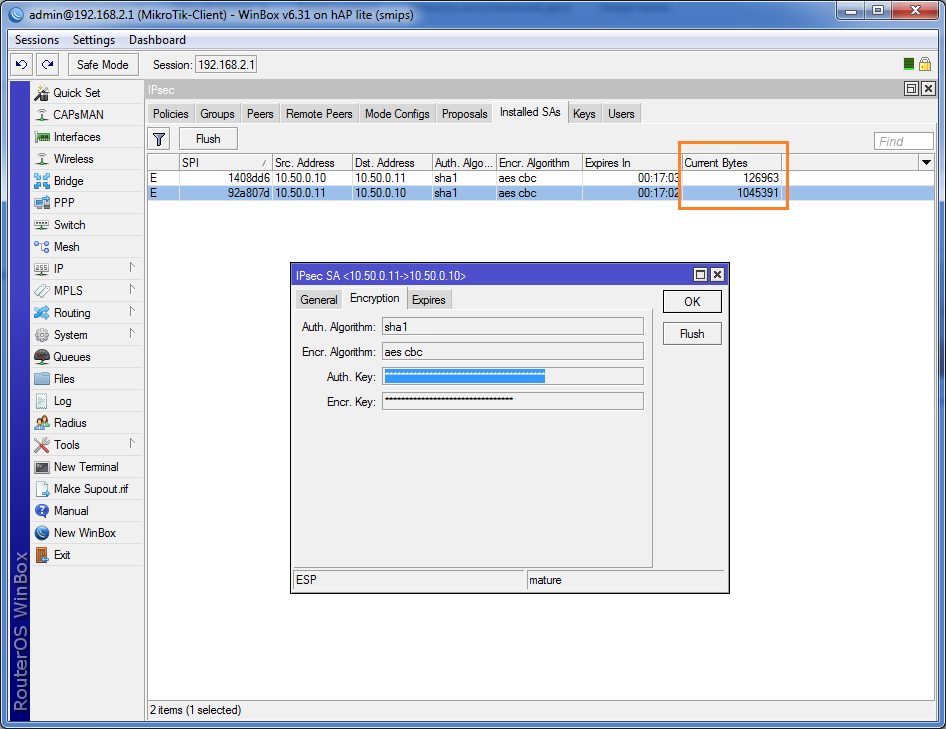

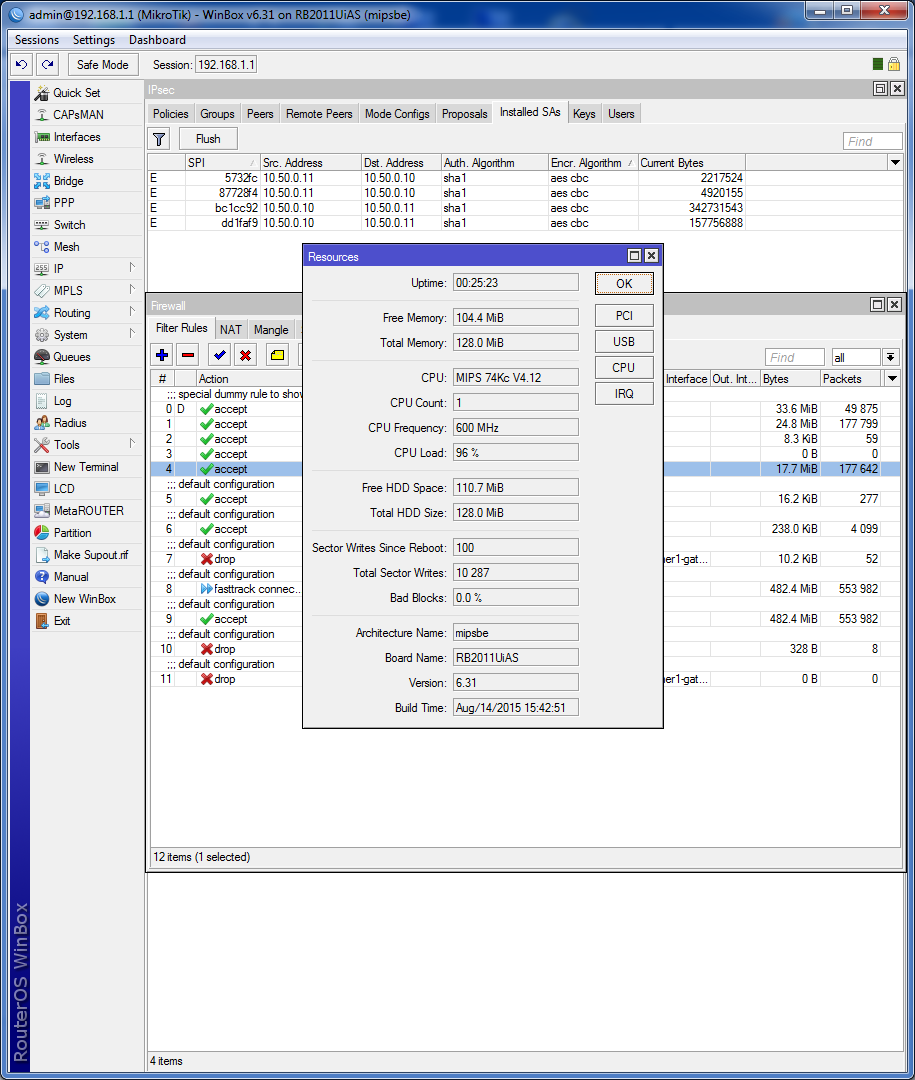

اکنون باید تب Installed SAs را باز کنید، در اینجا باید به مقدار Current Bytes توجه ویژه ای داشته باشید - اگر صفر باشد، بسته ها رمزگذاری نمی شوند.

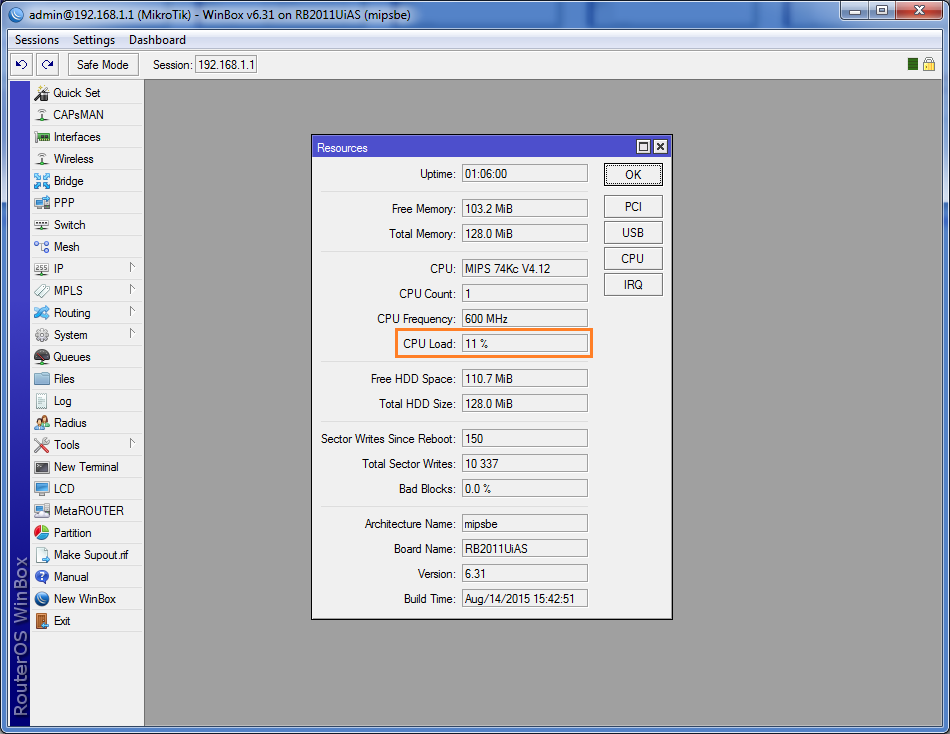

در مورد بار پردازنده، در حداقل بار کانال برای RB2011UiAS-RM به 9-13٪ افزایش یافت.

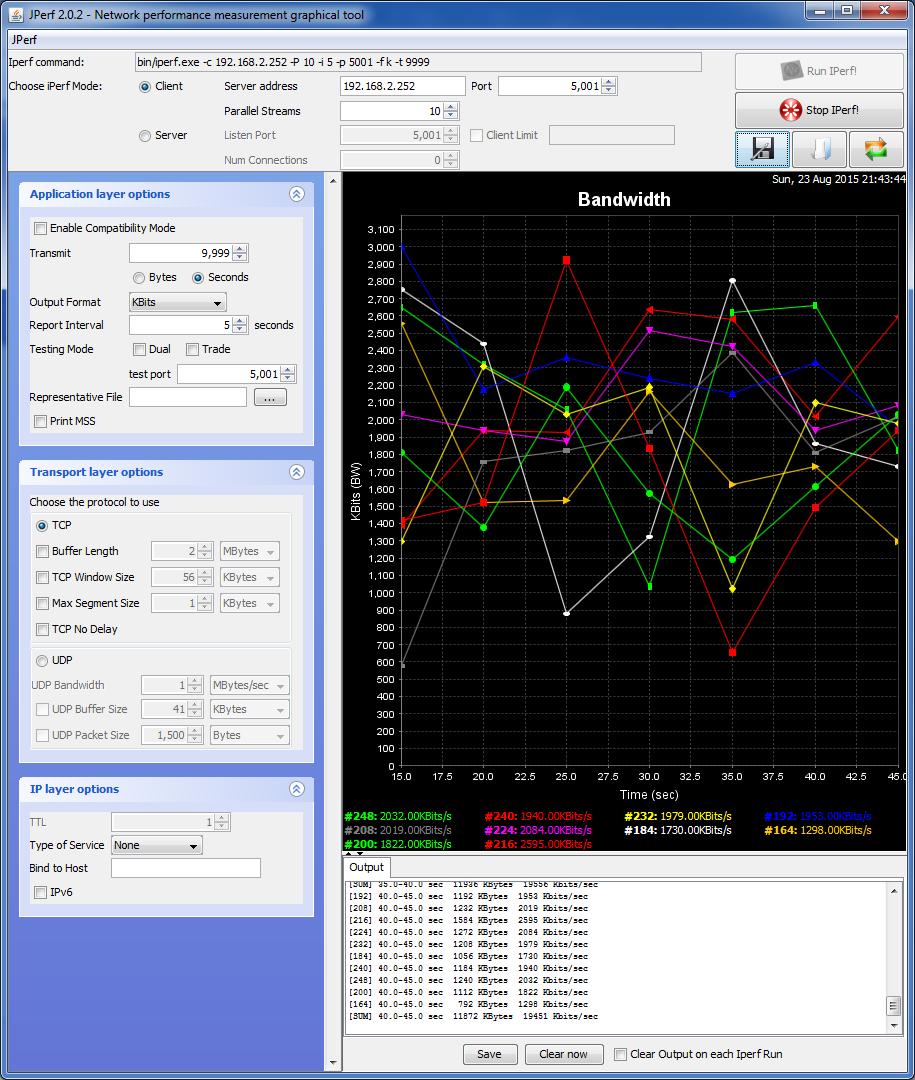

تست عملکرد L2TP/IPSec

وقت آن است که عملکرد کانال را بررسی کنید، زیرا در مورد L2TP/IPSec کپسوله سازی دوگانه وجود دارد که باعث ایجاد بار روی می شود. CPU.

در تست تک رشته ای، عملکرد پیوند ما بین RB2011UiAS-RM و RB941-2n به 17 مگابیت در ثانیه کاهش یافت. اگر تعداد Thread ها را به 10 افزایش دهید، می توانید به سرعت 19 مگابیت در ثانیه دست پیدا کنید.

برای دریافت عملکرد بالابرای L2TP/IPSec باید تجهیزات را از قبل خریداری کنید سطح بالا، یا یک روتر را روی PC + RouterOS مونتاژ کنید. اگر تصمیم به خرید یک روتر با کارایی بالا دارید، به وجود یک واحد رمزگذاری سخت افزاری توجه کنید که عملکرد را به میزان قابل توجهی افزایش می دهد.

اکنون بیشتر و بیشتر شرکت ها و شعب آنها در تلاش هستند تا در یک شبکه اطلاعاتی متحد شوند این سوالکاملا مرتبط همچنین اغلب لازم است که بتوانیم یک شبکه برای کارمندان از هر کجای دنیا ارائه دهیم. این مقاله نحوه اتصال صحیح شبکه ها را با استفاده از مثال تغییر پارامترهای L2TP توضیح می دهد. Mikrotik که در زیر نحوه راه اندازی آن توضیح داده شده است در نظر گرفته شده است گزینه خوببرای کار هم در خانه و هم در اداره. به لطف عملکرد hAP lite، می توانید با تلاش کمی کار کنید دسترسی از راه دورهر کارمند عملکرد روتر به شما این امکان را می دهد که در دفاتر کوچکی کار کنید که شرکت خواسته های زیادی برای خود تعیین نمی کند.

اغلب، یک دفتر و شعب آن در یک شبکه محلی قرار دارند. آنها با یک ارائه دهنده کار می کنند، بنابراین روند اتصال سیگنال ها بسیار ساده است. لازم به ذکر است که اغلب شاخه ها در فاصله زیادی از مرکز اصلی و از یکدیگر قرار دارند. بیشترین تقاضا و مرتبط در در حال حاضرفناوری به نام It را می توان به روش های مختلفی پیاده سازی کرد. استفاده از PPTP توصیه نمی شود، زیرا این فناوری قدیمی است و OpenVPN. دومی قادر به تعامل با همه دستگاه ها نخواهد بود.

پروتکل L2TP

به دلیل دسترسی نسبی، پروتکل Mikrotik L2TP، که پیکربندی آن در زیر توضیح داده خواهد شد، قادر به کار بر روی بسیاری از سیستم عامل ها. او را مشهورترین می دانند. مشکلات مربوط به آن تنها زمانی رخ می دهد که کلاینت پشت NAT باشد. در این صورت نرم افزار خاصی بسته های آن را مسدود می کند. راه هایی برای حل این مشکل وجود دارد. این پروتکل معایبی نیز دارد.

راه اندازی سرور

سرور اصلی باید یک آدرس IP ثابت داشته باشد. نمونه ای از آن وجود دارد: 192.168.106.246. این تفاوت بسیار مهم است، زیرا آدرس تحت هیچ شرایطی نباید تغییر کند. در غیر این صورت، مالک و سایر کاربران باید از نام DNS استفاده کنند و خود را با اقدامات غیر ضروری آزار دهند.

ایجاد پروفایل

برای ایجاد پروفایل باید به قسمت PPP بروید. یک منوی "پروفایل" وجود خواهد داشت. در مرحله بعد، باید نمایه ای را ایجاد کنید که برای اتصالات نوع VPN اعمال می شود، یعنی شبکه یکپارچه. گزینه های زیر باید بررسی و فعال شوند: "تغییر TCP MSS"، "استفاده از فشرده سازی"، "استفاده از رمزگذاری". در مورد آخرین پارامتر، مقدار پیش فرض را می گیرد. ما به کار با روتر میکروتیک ادامه می دهیم. L2TP و راه اندازی سرورآنها بسیار پیچیده هستند، بنابراین شما باید مراقب هر مرحله خود باشید.

در مرحله بعد، کاربر باید به تب "Interface" برود. در آنجا باید به سرور L2TP توجه کنید. یک منوی اطلاعات ظاهر می شود که در آن باید روی دکمه "فعال کردن" کلیک کنید. نمایه به طور پیش فرض انتخاب می شود، زیرا تنها یک است و کمی زودتر ایجاد شده است. در صورت تمایل می توانید نوع احراز هویت را تغییر دهید. اما اگر کاربر چیزی در این مورد متوجه نشد، بهتر است مقدار استاندارد را رها کند. گزینه IPsec باید غیرفعال بماند.

پس از این، کاربر باید به "Secrets" رفته و یک کاربر شبکه ایجاد کند. در ستون "Server" باید L2TP را مشخص کنید. در صورت تمایل، پروفایلی که در میکروتیک استفاده خواهد شد نیز در اینجا نشان داده شده است. راه اندازی L2TP و سرور تقریباً کامل شده است. آدرس سرور محلی و از راه دور باید یکسان باشد، تفاوت فقط در دو رقم آخر است. این مقدار به ترتیب 10.50.0.10/11 است. در صورت لزوم، باید ایجاد کنید کاربران اضافی. آدرس محلی بدون تغییر باقی می ماند، اما آدرس راه دور باید به تدریج یک مقدار افزایش یابد.

راه اندازی فایروال

برای کار با اینترنت، باید یک پورت UDP ویژه باز کنید. اولویت قاعده را بالا می برد و آن را به جایگاه بالاتر می برد. این تنها راه برای دستیابی به عملکرد خوب L2TP است. راه اندازی میکروتیک آسان نیست، اما با کمی تلاش امکان پذیر است. در مرحله بعد، سفارشیکننده باید به NAT برود و maskarading را اضافه کند. این کار به گونه ای انجام می شود که رایانه ها در همان شبکه قابل مشاهده باشند.

افزودن مسیر

وقتی همه تنظیمات انجام شد، یک زیرشبکه راه دور ایجاد شد. اینجاست که مسیر باید نوشته شود. مقدار نهایی زیرشبکه باید 192.168.2.0/24 باشد. دروازه در این مورد آدرس مشتری در خود شبکه است. حجم مورد نظر باید برابر با یک باشد. این کار تمام تنظیمات سرور را تکمیل می کند.

راه اندازی مشتری

هنگام راه اندازی بیشتر فناوری L2TP در میکروتیک، باید توجه زیادی به راه اندازی مشتری داشته باشید. شما باید به بخش "Interface" بروید و یک کلاینت جدید از نوع L2TP ایجاد کنید. شما باید آدرس سرور و اعتبارنامه را مشخص کنید. رمزگذاری به طور پیش فرض در کنار گزینه مسیر پیش فرض انتخاب شده است، باید تیک کادر فعال سازی را بردارید. اگر همه چیز به درستی انجام شود، پس از ذخیره باید اتصال به شبکه L2TP وجود داشته باشد. با راه اندازی تقریباً کامل، Mikrotik یک گزینه عالی VPN است.

ما عملکرد گره ها را در مش ایجاد شده بررسی می کنیم. مقدار 192.168.1.1 را وارد کنید. اتصال باید ریست شود. به همین دلیل است که ایجاد یک مسیر جدید از نوع استاتیک ضروری است. این یک زیر شبکه مانند 192.168.1.0/24 است. دروازه - آدرس سرور شبکه مجازی. در "منبع" باید آدرس شبکه کاربر را مشخص کنید. پس از بررسی مجدد عملکرد گره های به اصطلاح پینگ، می توانید متوجه شوید که اتصال ظاهر شده است. با این حال، کامپیوترهای روی شبکه هنوز نباید آن را ببینند. برای اینکه آنها به هم متصل شوند، باید بالماسکه ایجاد کنید. باید کاملاً شبیه چیزی باشد که قبلاً روی سرور ایجاد شده است. رابط خروجی روی یک اتصال از نوع VPN تنظیم شده است. اگر پینگ موفقیت آمیز باشد، پس همه چیز باید کار کند. تونل ایجاد می شود، رایانه ها می توانند متصل شوند و در شبکه کار کنند. با خوبی بسته تعرفهسرعت بیش از 50 مگابیت در ثانیه به راحتی بدست می آید. این شاخص تنها با کنار گذاشتن فناوری (با استفاده از L2TP) IPSec در میکروتیک قابل دستیابی است.

این استاندارد را به پایان می رساند. اگر اضافه شود کاربر جدید، سپس باید مسیر دیگری را روی دستگاه او اضافه کنید. سپس دستگاه ها یکدیگر را خواهند دید. اگر مسیری از Client1 و Client2 ارسال شود، هیچ تنظیماتی در سرور نیاز به تغییر ندارد. شما به سادگی می توانید مسیرها را ایجاد کنید و آدرس شبکه حریف را به عنوان یک دروازه تنظیم کنید.

راه اندازی L2TP و IPSec در میکروتیک

اگر نیاز به مراقبت از امنیت دارید، باید از IPSec استفاده کنید. شما نیازی به ایجاد این ندارید شبکه جدید، می توانید از قدیمی استفاده کنید. لطفا توجه داشته باشید که ایجاد کنید این پروتکللازم است بین آدرس هایی مانند 10.50.0. این به فناوری اجازه می دهد بدون توجه به آدرس مشتری کار کند.

اگر می خواهید یک تونل IPSec در Mikrotik بین سرور و کلاینت WAN ایجاد کنید، باید مطمئن شوید که دومی دارای یک آدرس خارجی است. اگر پویا باشد، باید خط مشی پروتکل را با استفاده از اسکریپت تغییر دهید. اگر IPSec بین آدرس های خارجی فعال باشد، به طور کلی نیاز به L2TP به حداقل می رسد.

بررسی عملکرد

در انتهای تنظیمات حتماً عملکرد را بررسی کنید. این به این دلیل است که هنگام کار با L2TP/IPSec، کپسوله سازی دوگانه رخ می دهد، به این معنی که پردازنده مرکزی به شدت بارگذاری می شود. اغلب هنگام ایجاد یک شبکه، ممکن است متوجه شوید که سرعت اتصال کاهش می یابد. می توانید با ایجاد حدود 10 رشته آن را افزایش دهید. پردازنده تقریباً صد درصد بارگذاری خواهد شد. این دقیقاً نقطه ضعف اصلی فناوری L2TP IPSec در میکروتیک است. حداکثر ایمنی را با هزینه عملکرد تضمین می کند.

به منظور دریافت سرعت خوبکار، شما نیاز به خرید تجهیزات سطح بالا دارید. همچنین می توانید روتری را انتخاب کنید که از کار با رایانه و RouterOS پشتیبانی می کند. اگر رمزگذاری بلوک سخت افزاری داشته باشد، عملکرد به طور قابل توجهی بهبود می یابد. متأسفانه تجهیزات ارزان میکروتیک چنین نتیجه ای را به همراه نخواهد داشت.

گاهی اوقات به نظرم می رسد که سازندگان میکروتیک عمداً با ایجاد نکردن شفاف، خود را از سود محروم می کنند. راهنمای گام به گامدر تنظیم آثار خود تقریباً 100٪ از مصرف کنندگان این روترها سعی می کنند یک VPN راه اندازی کنند، از دو یا چند شبکه WAN به طور همزمان یا به عنوان پشتیبان استفاده کنند. این دقیقا همان چیزی است که صاحبان خوشحال اینها هستند دستگاه های فوق العاده. تصور کنید اگر دو یا سه جادوگر در رابط وب برای پیکربندی این توابع وجود داشته باشد، ارتش مالکان چقدر افزایش می یابد. و اکنون... اکنون، دقیقاً به دلیل پیچیدگی راه اندازی (و بر این اساس، تعداد کمتری از افرادی که مایل به خرید هستند)، ما یک دستگاه ارزان قیمت داریم که برای کارهای ساده دمدمی مزاج نیست، که باید طوری ساخته شود که 24x7x365 کار کند. . به عنوان مثال، به عنوان یک سرور VPN. برویم

پروتکل L2TPیک کانال انتقال داده، یک تونل را فراهم می کند.

IPSecداده ها را از مشاهده محافظت می کند.

ما همچنین آن را در بخش هایی پیکربندی می کنیم - ابتدا تونل، سپس حفاظت از داده ها.

تبصره 1:هنگام تنظیم چیزهایی که بسیار توضیح داده می شوند، دستورات متنی با دسته ای از کلیدها را دوست ندارم، اما هر بار با اشتباهات تایپی غیرقابل توجه توصیف می شوند، جایی که چیزی هنگام نوشتن کپی نشده است (یا وقتی از سایت دیگری کپی می شود، که اتفاق می افتد. اغلب) یا فقط خورده شده است ویرایشگر متن CMS وب سایت. راه اندازی VPN دقیقاً چنین موردی است. به همین دلیل است که من به طور خاص هر مرحله را برای رابط کاربری گرافیکی Mikrotik - Winbox یادداشت کردم، به خصوص که در اینجا کار زیادی برای انجام دادن وجود ندارد.

تبصره 2: قبل از نسخه 6.18، یک اشکال در سیستم عامل وجود دارد که به دلیل آن همیشه الگوی خط مشی پیش فرض اعمال می شود، بنابراین سیستم عامل را به آخرین نسخه پایدار به روز کنید. اگر در حال راه اندازی VPN هستید، سیستم عامل را به آخرین نسخه اما ناپایدار به روز نکنید.

بنابراین، ما یک روتر میکروتیک با سیستم عامل 6.30 (ژوئیه 2015) با LAN 192.168.88.0/24 (شبکه پیش فرض) داریم. WAN مهم نیست، برای مثال 1.2.3.4.

راه اندازی تونل (L2TP)

1. IP - Pool / محدوده آدرس های کاربران VPN را تعیین کنید

نام: vpn_pool

آدرس ها: 192.168.112.1-192.168.112.10

استخر بعدی: هیچ

بهتر است مشتریان VPN از آدرس دهی جداگانه استفاده کنند. این کار جدا کردن یکی از دیگری را آسان تر می کند. و به طور کلی بهترین عمل.

2. PPP - پروفایل ها / نمایه برای تونل خاص ما

عمومی:

نام: l2tp_profile

آدرس محلی: vpn_pool (یا می توانید مشخص کنید 192.168.88.1

، خودتان ببینید چه چیزی را بیشتر دوست دارید)

آدرس راه دور: vpn_pool

تغییر TCP MSS: بله

پروتکل ها:

همه به حالت پیش فرض:

از MPLS استفاده کنید: پیش فرض

استفاده از فشرده سازی: پیش فرض

از Encription: پیش فرض استفاده کنید

محدودیت ها:

فقط یک: پیش فرض

3. PPP - اسرار / آماده سازی یک کاربر VPN

نام: vpn_user1

رمز عبور: bla-bla-bla

خدمات: l2tp

مشخصات: l2tp_profile

4. PPP - Interface - روی سرور L2TP کلیک کنید / سرور L2TP را فعال کنید

فعال - بله

MTU/MRU - 1450

تایم اوت Keepalive - 30

نمایه پیش فرض - l2tp_profile

احراز هویت - mschap2

از IPSec استفاده کنید - بله

راز IPSec: tumba-yumba-setebryaki (این یک رمز عبور کاربر نیست، بلکه یک کلید از پیش به اشتراک گذاشته شده است که علاوه بر ورود به سیستم/رمز عبور باید روی مشتریان نیز مشخص شود)

پیکربندی رمزگذاری داده ها در "تونل" (IPSec)

در مرحله قبل یک تونل برای انتقال اطلاعات ایجاد کردیم و IPSec را فعال کردیم. در این قسمت تنظیمات IPSec را انجام می دهیم.

5. IP - IPSec - Groups

چون احتمال ظاهر شدن زیاد است، فقط آن را حذف کرده و فورا ایجاد کنید. مثلاً با نام «policy_group1». شما همچنین می توانید به سادگی این گروه را حذف کنید، اما خطاها از طریق رابط وب نشان داده می شوند.

6. IP - IPSec - Peers

آدرس: 0.0.0.0/0

بندر: 500

روش تأیید: کلید از قبل به اشتراک گذاشته شده

غیرفعال: بله (مجموعه)

راز: tumba-yumba-setebryaki (این رمز عبور کاربر نیست!)

گروه الگوی خط مشی: Policy_group1

حالت تبادل: l2tp اصلی

ارسال تماس اولیه: بله (تنظیم شده)

پیمایش NAT: بله (تنظیم شده)

شناسه من: خودکار

بررسی پیشنهاد: اطاعت کنید

الگوریتم هش: sha1

الگوریتم رمزگذاری: 3des aes-128 aes-256

گروه DH: modp 1024

ایجاد خط مشی: لغو پورت

مدت زمان: 1 روز 00:00:00

فاصله DPD: 120

DPD حداکثر خرابی: 5

7. IP - IPSec - Proposals / "Proposals".

چیزی مانند "چه چیزی می توانیم به شما ارائه دهیم." به عبارت دیگر، ما گزینههای اتصال را تنظیم میکنیم که مشتریان راه دور میتوانند از آن استفاده کنند.

نام: پیش فرض

الگوریتم های احراز هویت: sha1

Enrc الگوریتم ها: 3des، aes-256 cbc، aes-256 ctr

زمان زندگی: 00:30:00

گروه PFS: mod 1024

احتمالا متوجه شده اید که نقاط 6 و 7 شبیه هم هستند و اگر اضافه کنیم که همان Secret را به هر دو نقطه 4 و 6 اضافه کرده ایم، این سوال پیش می آید: چرا همان گزینه ها دوباره پیکربندی می شوند؟ پاسخ من این است: صرفاً از روی تمرین مشخص شد که ویندوز 7 به یک چیز نیاز دارد و آیفون چیز دیگری. من نمی دانم چگونه کار می کند. اما واقعیت صرفاً ناشی از عمل است. به عنوان مثال، من Proposal PFS Group را به 2048 تغییر می دهم - ویندوز به طور معمول متصل می شود، اما آیفون متوقف می شود. من برعکس عمل می کنم (در پروپوزال 1024 تنظیم کردم و در ip-ipsec-peers 2048 تنظیم کردم) - آیفون وصل می شود، اما ویندوز نه :) یعنی. هنگام اتصال کلاینت های مختلف، قسمت های مختلفی از تنظیمات استفاده می شود. ریو؟ شاید این نتیجه تغییرات تدریجی در پیکربندی باشد سرورهای VPN، نمی توانم بگویم، زیرا حتی ممکن است سیستم عامل قدیمی، تنظیمات، و غیره تأثیر داشته باشد. من رد نمیکنم که چیزی در اینجا اضافی باشد، اما نمیدانم دقیقاً چیست.

فایروال

برای تغییر به کنسول برویم:

فیلتر فایروال ip/

افزودن زنجیره = اقدام ورودی = پذیرش پروتکل = پورت udp = 1701,500,4500

اضافه کردن chain=input action=accept protocol=ipsec-esp

اگر خطمشی پیشفرض پیشفرض شما حذف شود (آخرین قانون برای فوروارد «chain=forward action=drop» است)، ممکن است لازم باشد اجازه ارسال از آدرسهای IP vpn_pool به شبکه محلی را بدهید:

افزودن chain=forward action=accept src-address=192.168.112.0/24 in-interface=!ether1 out-interface=bridge-local comment="Allow vpn to lan" log=no log-prefix=""

این همه با سرور است.

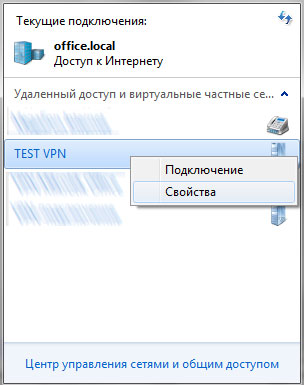

اتصال مشتری راه دور

تلاش برای اتصال ویندوز 7:

کنترل پنل شبکه و اینترنت شبکه و مرکز اشتراک گذاری دسترسی مشترک:

راه اندازی یک اتصال یا شبکه جدید

اتصال به محل کار

یک اتصال جدید ایجاد کنید

استفاده از اتصال اینترنت من (VPN)

آدرس اینترنتی: ip یا نام روتر موجود در شبکه

کاربر و رمز عبور از PPP->Secrets. در مورد ما، این vpn_user1 و رمز عبور آن است.

ما در حال تلاش برای اتصال هستیم.

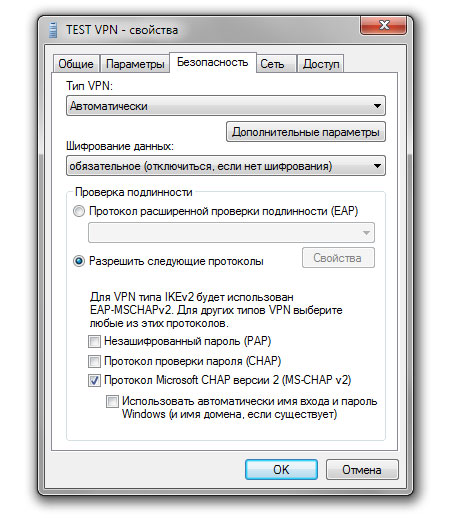

اگر کار نمی کند، یا فقط باید اتصال ایجاد شده را پیکربندی کنید:

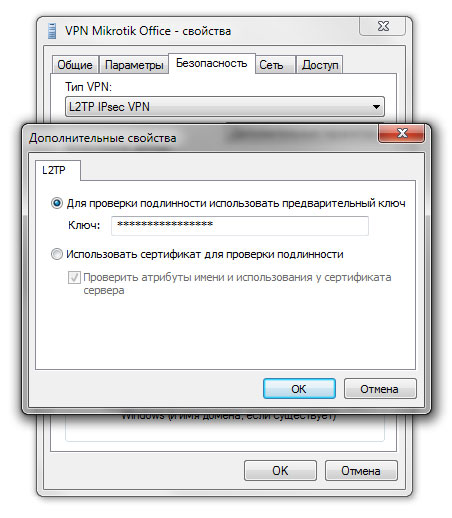

برگه امنیتی:

نوع VPN: L2TP IPSec VPN

گزینه های اضافی: برای احراز هویت از یک کلید از پیش مشترک استفاده کنید. در مورد ما "tumba-yumba-setebryaki" (IP - IPSec - Peers) است:

در اینجا، در گروه "Authentication"، ما فقط CHAP v2 را باقی می گذاریم:

روی OK کلیک کنید و سعی کنید وصل شوید. باید کار کند. اگر نه، به صفحه خطاهای راه اندازی VPN نگاهی بیندازید.

به روز رسانی 1:اغلب مردم علاقه مند هستند که چگونه چندین مشتری (بیش از یک) از یک شبکه محلی (پشت nat) می توانند به یک سرور Mikrotik VPN از راه دور متصل شوند. من نمی دانم چگونه از این موضوع در اتصال L2TP/IPSec اطمینان حاصل کنم. می توانید این را یک اشکال پیاده سازی بنامید. من پیدا نکردم توضیح سادهو راه حل های مشکل

1395/07/18 19:29 Ptrrr

1395/08/09 ساعت 10:00 Mapc

1395/08/19 17:35 Vertall

1395/09/10 23:29 Nikpo

2016/10/02 15:28 آناتولی

1395/10/18 12:39 دایموس

1395/10/19 01:02 بومر

1395/10/19 01:05 بومر

1395/10/19 01:16 بومر

1395/10/19 09:34 دایموس