Mikrotik l2tp ofis birliği. L2TP Mikrotik: ayar. Mikrotik ekipmanları

Tüm iş süreçlerinin tamamen bilişim çağında, uzak ofislerin ve şubelerin tek bir çatı altında birleştirilmesi sorunu bilgi ağı. Çoğu zaman, çalışanlara evden veya herhangi bir yerden uzaktan erişim sağlama yeteneği önemli bir rol oynar. Dünya, Internete nereden erişebilirim.

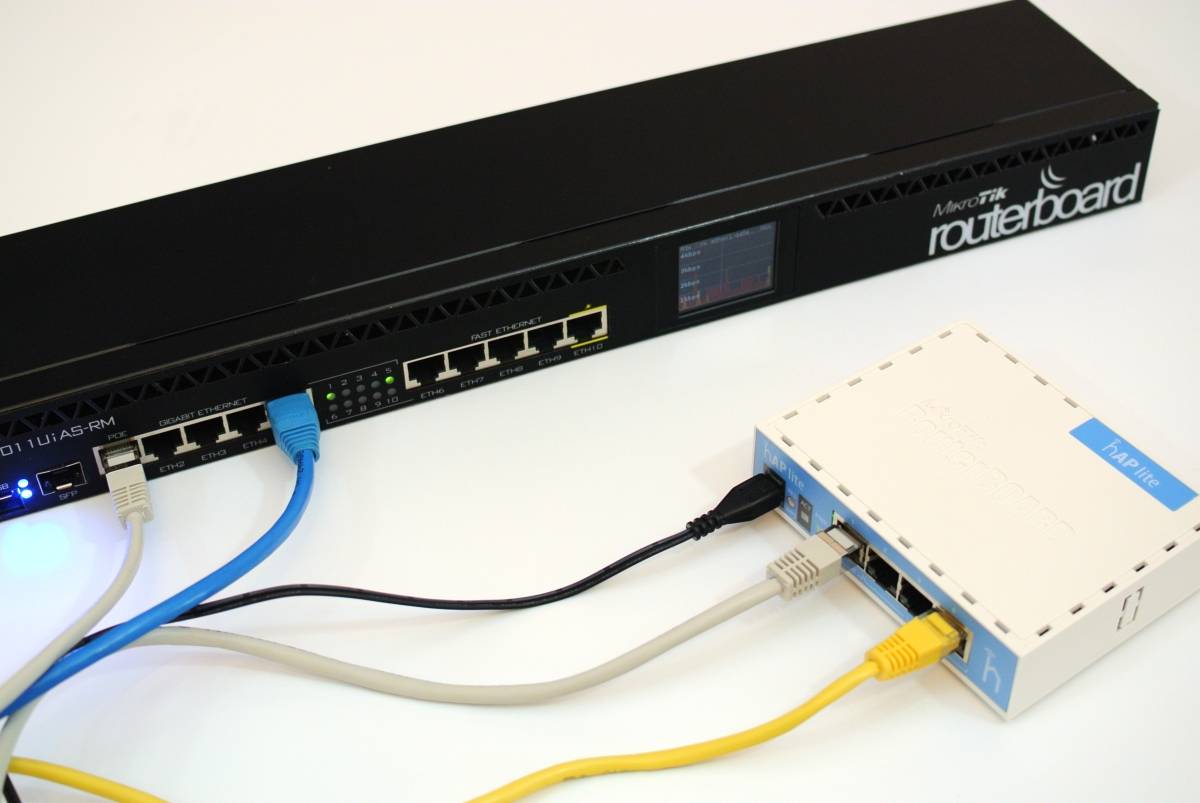

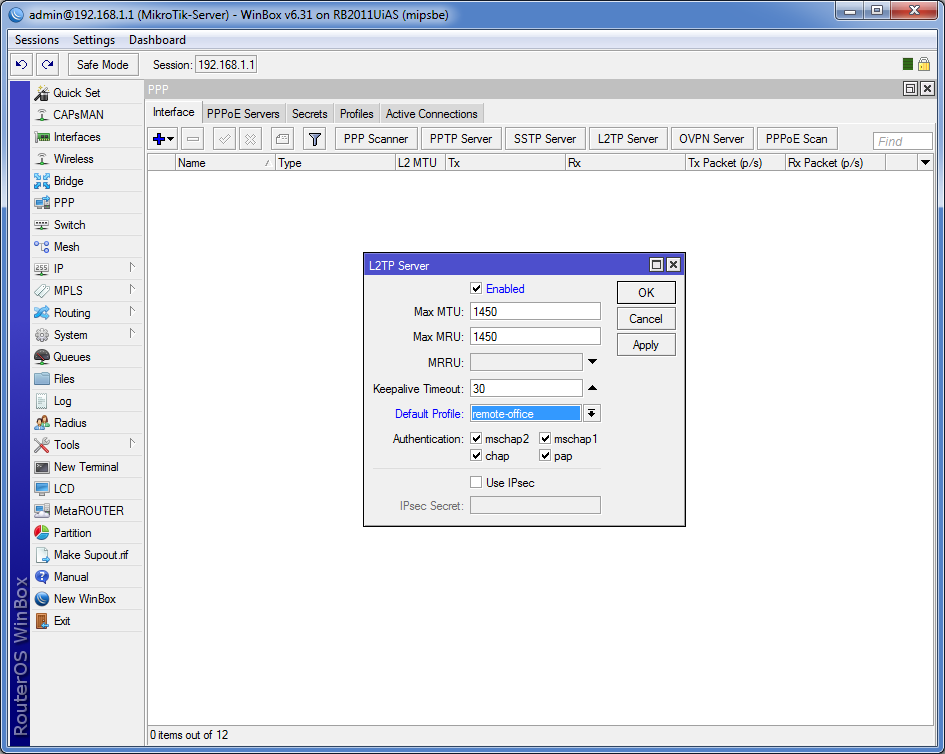

Mikrotik ekipmanı örneğini kullanarak ağ toplamayı ele alacağız. Küçük ofisler ve bütçesi kısıtlı şirketler için mükemmel bir seçim olan test sunucusu olarak bir yönlendirici kullanılır. En iyilerinden biri mevcut çözümler– Mikrotik hAP lite ().

Düşük yüksekliği nedeniyle hAP lite, uzaktan çalışan çalışanları birbirine bağlamak için evde kolayca kullanılabilir. İyi bir performans göstergesi, bu "bebeği" yüksek gereksinimlerin olmadığı küçük ofislerde bile kullanmanıza olanak tanır.

Ofis ve şubelerin bulunduğu durumlar vardır. yerel ağ ağ oluşturma sürecini büyük ölçüde basitleştiren aynı sağlayıcı. Bununla birlikte, çoğu zaman şubeler bölgesel olarak sınırlandırılmıştır ve birbirlerinden çok uzakta bulunabilirler.

Bu tür amaçlar için en popüler teknolojilerden biri, VPN - Sanal Özel Ağ olarak kabul edilebilir. Bir VPN uygulamak için birkaç seçeneğe başvurabilirsiniz: PPTP, L2TP, OpenVPN, SSTP, vb. PPTP artık kullanılmıyor ve OpenVPN ile SSTP tüm cihazlarda desteklenmiyor.

Bu nedenlerden dolayı ve ayrıca farklı işletim sistemlerini çalıştıran cihazlarda yapılandırma kolaylığı ve kullanılabilirliği nedeniyle, L2TP (Katman 2 Tünel Protokolü) en popüler tünel protokollerinden biridir. Güvenlik Duvarı paketleri engellediğinde istemci NAT'ın arkasındaysa sorunlar ortaya çıkabilir. Ancak bu durumda bile kilidi atlamak için çözümler var. L2TP'nin dezavantajlarından biri, IPSec kullanılarak çözülen güvenliktir. İkinci ve belki de en önemli dezavantaj performanstır. IPSec kullanırken, performansı düşüren çift kapsülleme meydana gelir - bu, iletilen verilerin güvenliği için ödemeniz gereken bedeldir.

Test tezgahı

Ayarların daha iyi anlaşılması için aşağıda ağın yapısını gösteren bir resim bulunmaktadır.

Yönlendirici, cihazlara 192.168.106.0/24 alt ağındaki IP cihazlarını veren bir İnternet sağlayıcısı görevi görür. Gerçekte, WAN arayüzlerinde farklı IP adresleriniz olacaktır.

Sunucu Ayarı

Bu nedenle, ana sunucunun statik beyaz bir harici IP adresi olmalıdır, örnek olarak 192.168.106.246'ya sahibiz. Statik varlığı önemlidir çünkü adres değişmemeli, aksi takdirde gereksiz işlemlere başvurmanız ve DNS adını kullanmanız gerekecektir.

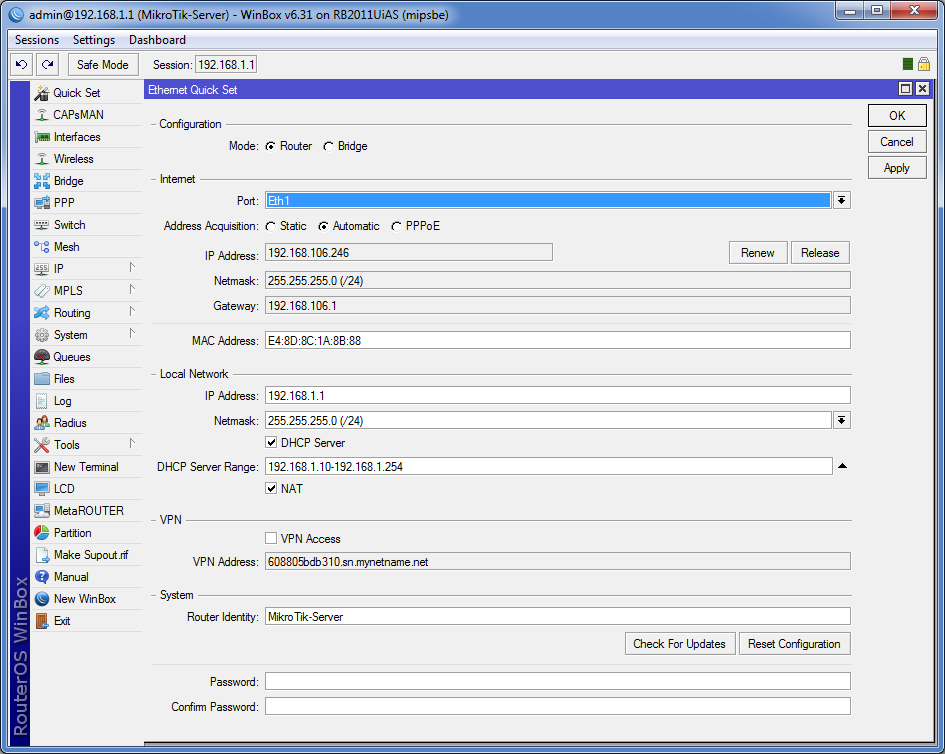

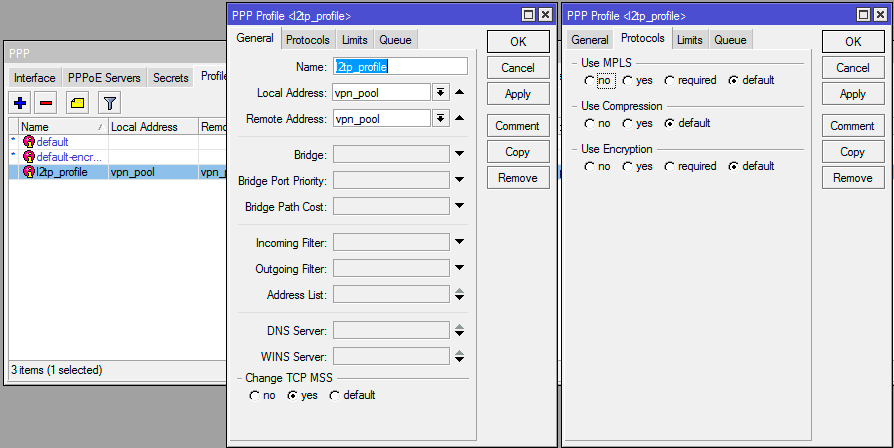

Profil oluştur

PPP bölümüne gidiyoruz, Profiller sekmesini açıyoruz, burada VPN bağlantılarına uygulanacak bir profil oluşturmanız gerekiyor. TCP MSS'yi Değiştir, Sıkıştırma Kullan, Şifreleme Kullan seçeneklerini işaretleyin. Varsayılan olarak, MPPE 128 bit şifreleme kullanılacaktır.

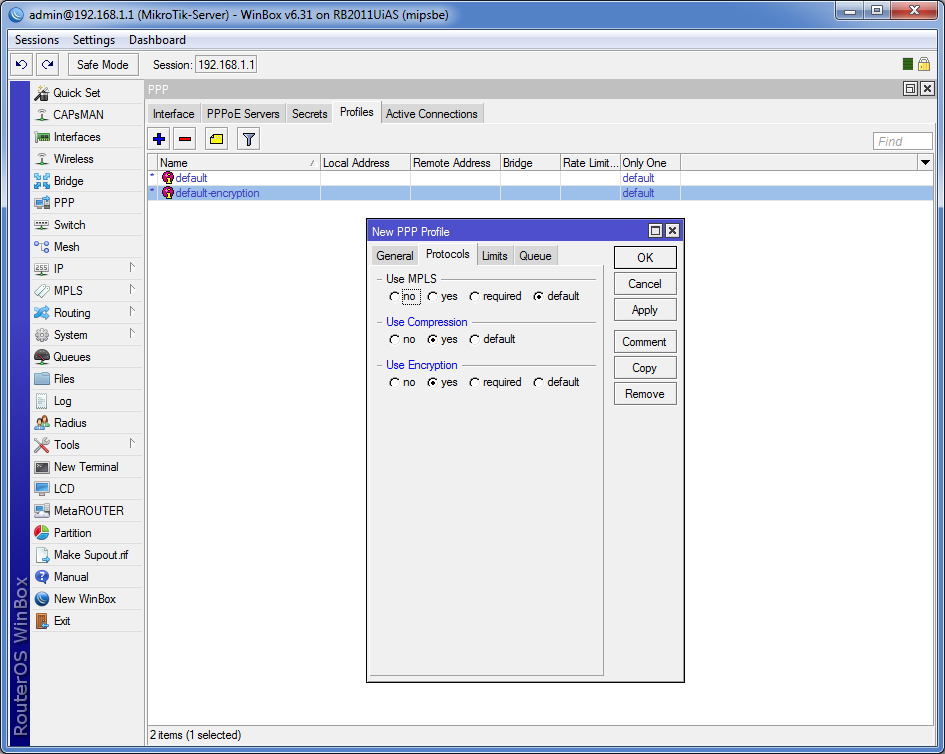

Arayüz sekmesine gidin. L2TP Sunucusu'nu tıklayın, beliren pencerede Etkin kutusunu işaretleyin ve daha önce oluşturduğumuz varsayılan profili seçin. Kimlik doğrulama türü, isteğe bağlı - olduğu gibi bırakın veya yalnızca MS-CHAP v2'yi seçin.

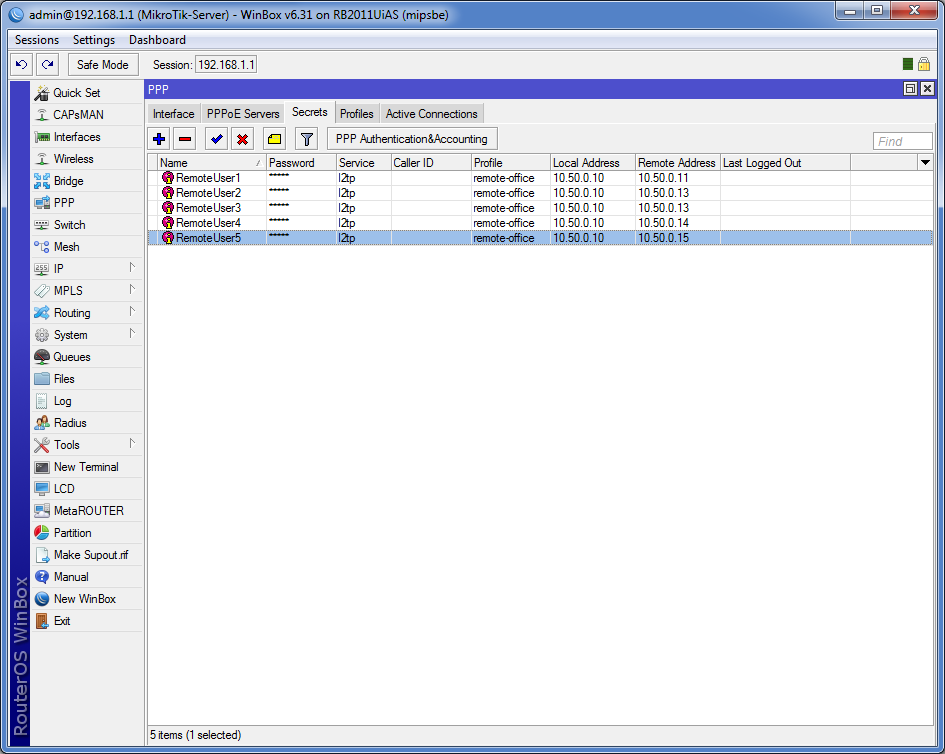

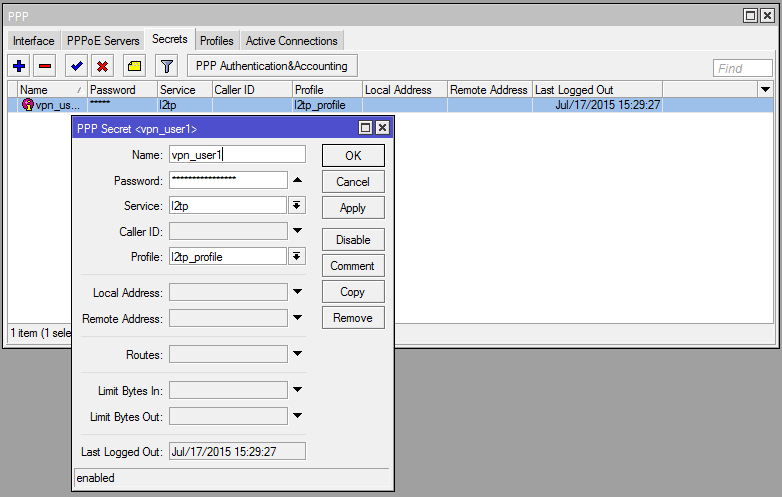

Sırlar'a gidin, burada yeni bir tane oluşturmanız gerekiyor VPN kullanıcısı. Servis olarak L2TP belirtiyoruz, kullanılan profili hemen belirtebilirsiniz.

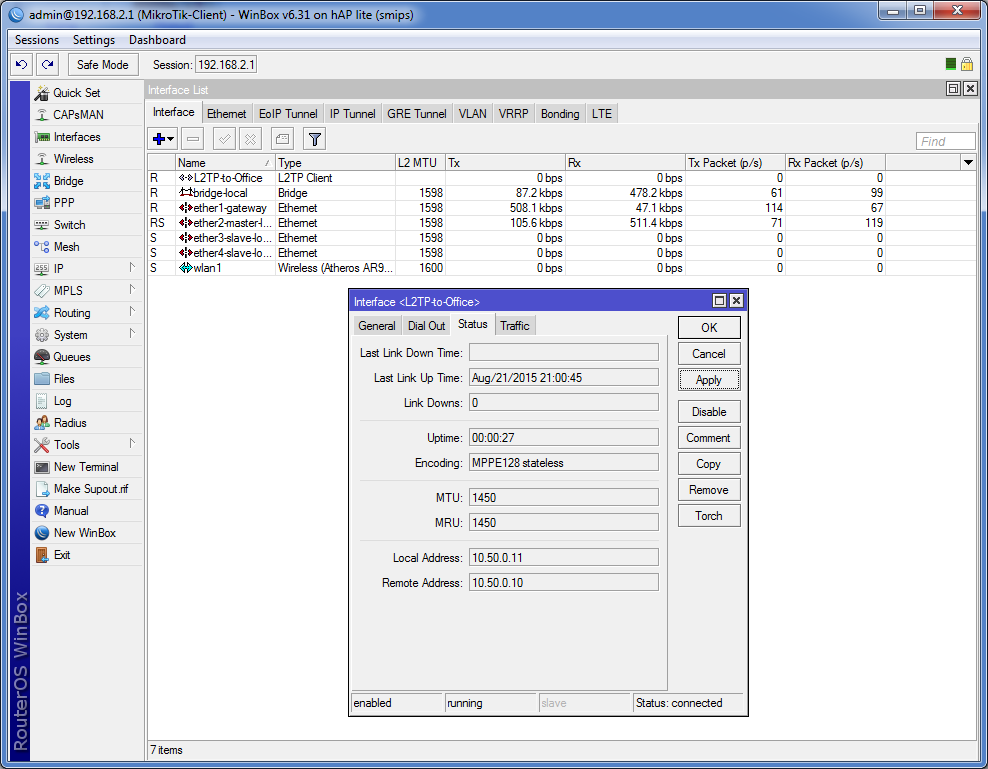

Yerel adres 10.50.0.10, uzak - 10.50.0.11 belirtin. Gerekirse, gerekli sayıda kullanıcı oluşturun. Her kullanıcı için yerel IP aynı olacak, uzak IP bir artırılacaktır (yani 10.50.0.12, 10.50.0.13 vb.). Tabii ki, bir adres havuzu kullanmaya başvurabilirsiniz, ancak statik ile rota yazmak sizin için daha kolay olacaktır.

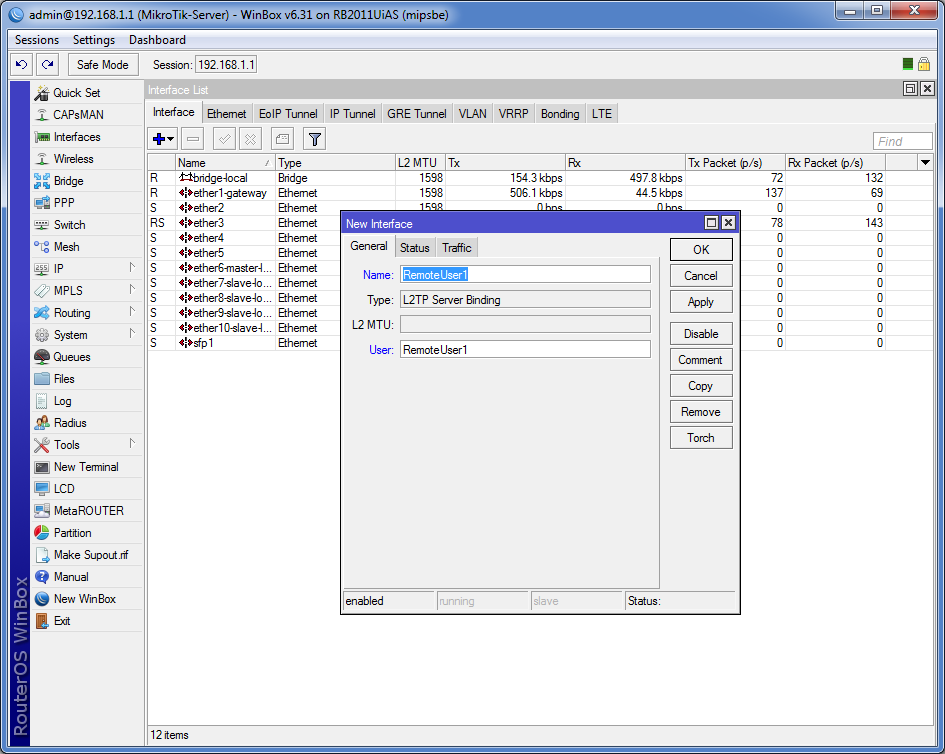

Arayüz oluşturma

Her kullanıcı için kendi arayüzümüzü oluşturuyoruz. Arayüzler bölümünü açın ve artıya basın, açılır menüden L2TP Server Binding'i seçin, görünen adı ve kullanıcı adını belirtin. Bir kullanıcı bağlandığında, tüm bilgiler burada görüntülenecektir.

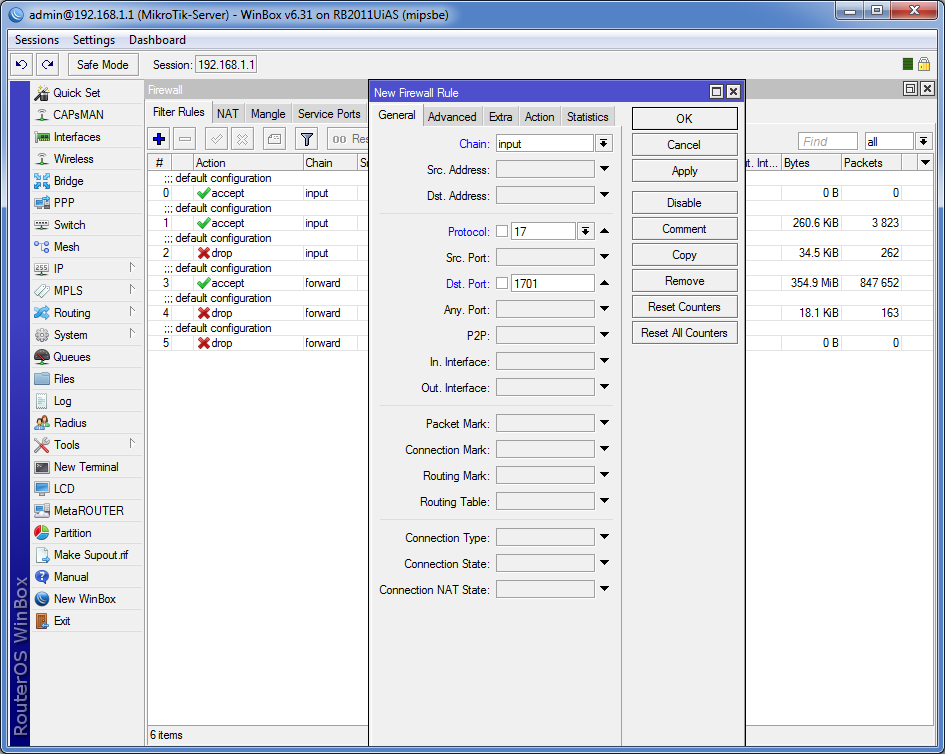

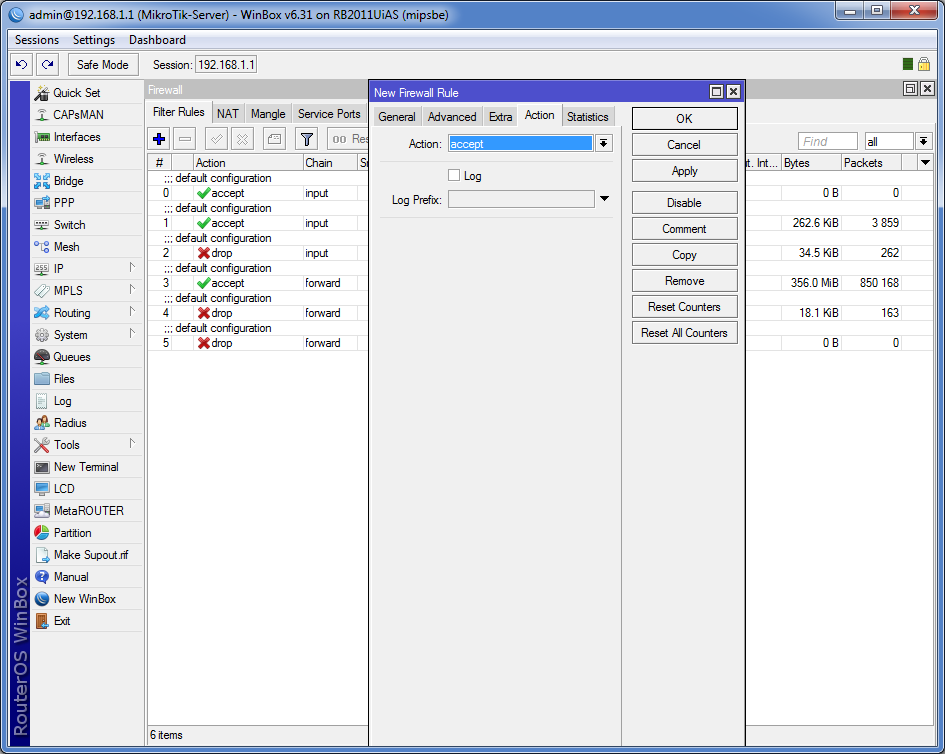

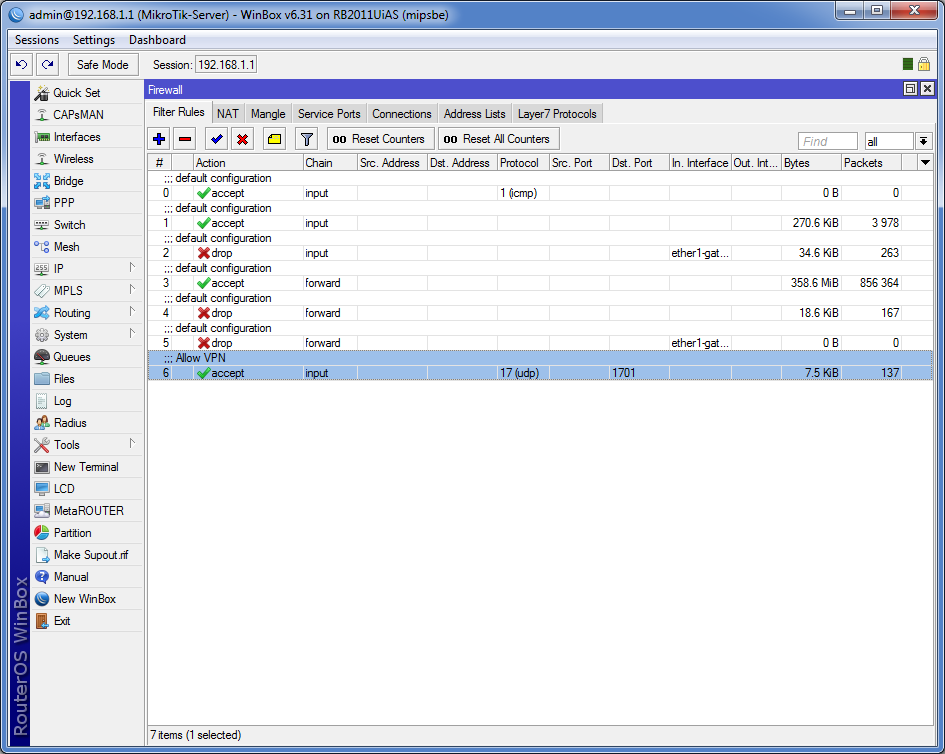

VPN'nin çalışması için UDP bağlantı noktası 1701'i açmanız gerekir (zincir girişi, protokol 17(udp), dst-bağlantı noktası 1701, kabul et). Bundan sonra, kuralın önceliğini yükseltmeniz, daha yükseğe taşımanız gerekir.

Uzak bir alt ağa bir rota kaydediyoruz. Son alt ağ 192.168.2.0/24, istemci IP'si içeride sanal ağ, bizim durumumuzda 10.50.0.11'dir, hedef kapsamı bir olarak ayarlayın, Pref. Kaynak - sanal ağ içindeki sunucunun yerel IP'si, 10.50.0.10.

Bu, sunucu kurulumunu tamamlar, ikinci cihazda istemci bağlantısını kurmaya başlayalım.

İstemci kurulumu

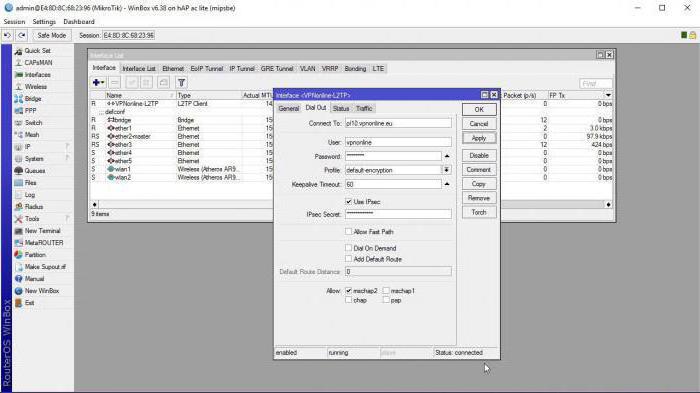

Arayüzler bölümünü açın ve yeni bir L2TP İstemcisi ekleyin, sunucu IP adresini ve kimlik bilgilerinizi belirtin, varsayılan olarak şifrelemeli profili seçin ve varsayılan rotanın işaretini kaldırın.

Her şey doğru yapılırsa başvururuz - bağlantı kurulmalıdır.

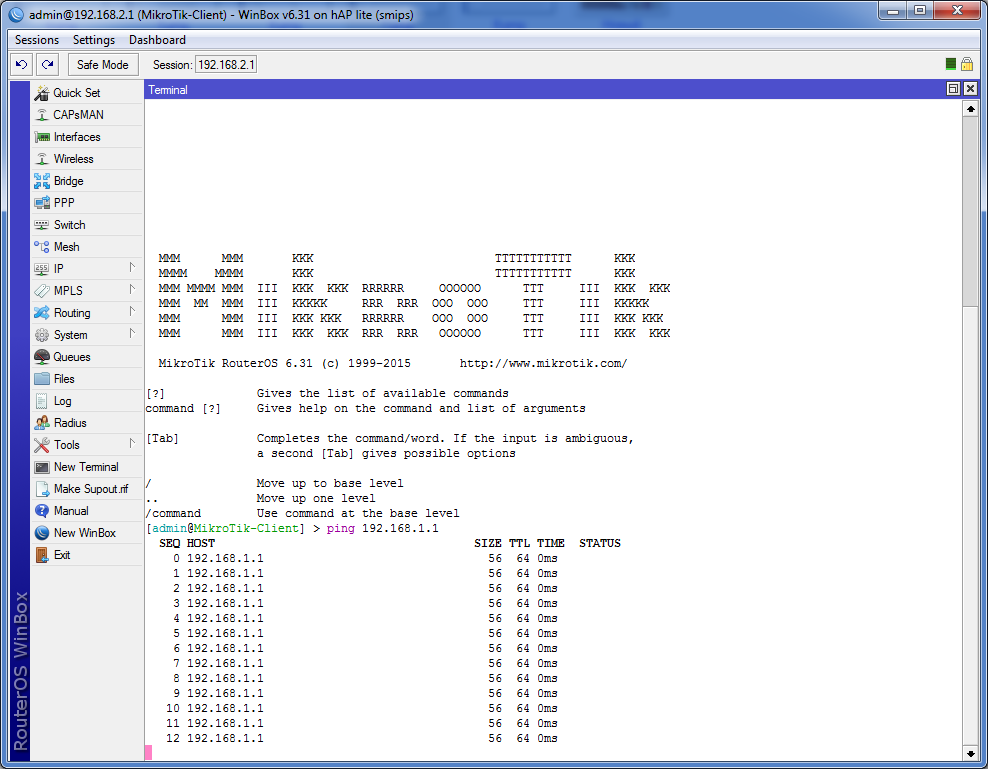

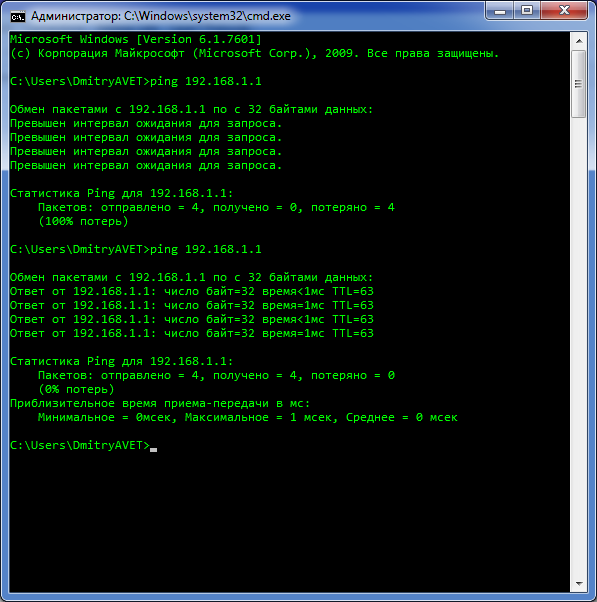

192.168.1.1'e ping atmaya çalışıyoruz ... ve tabii ki cevap vermeyecek. Yeni bir statik yol ekleyin - uzak alt ağ 192.168.1.0/24, sanal ağda sunucu IP ağ geçidi olarak Pref. Kaynak - sanal ağdaki IP'miz. Onlar. İstemcide tüm adresler tersine yazılır.

![]()

192.168.1.1'e tekrar ping atmaya çalışıyoruz - evet.

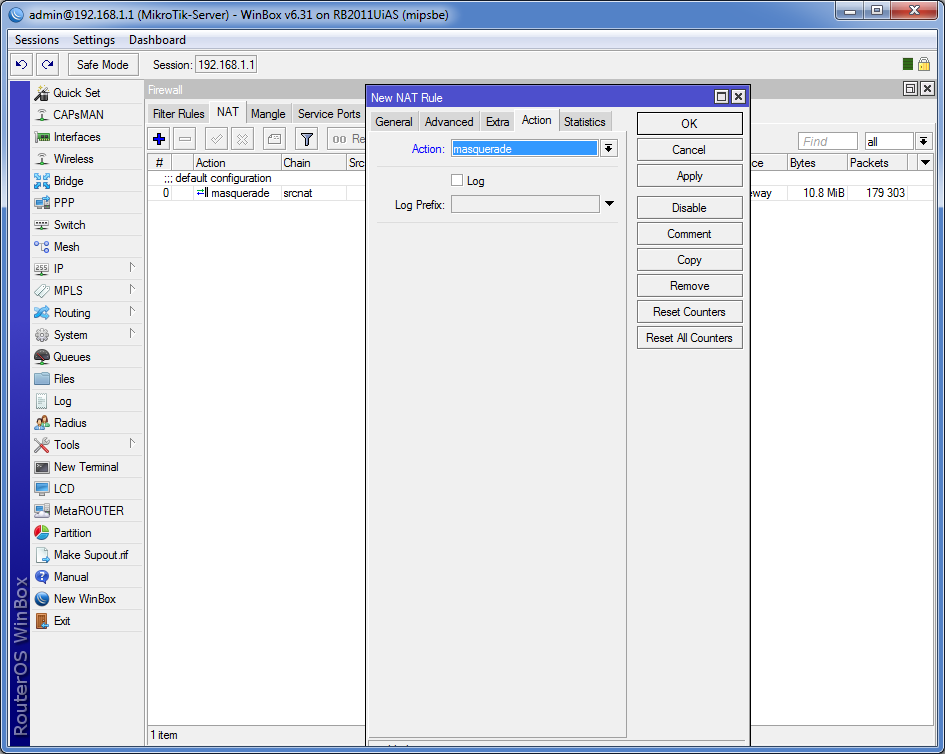

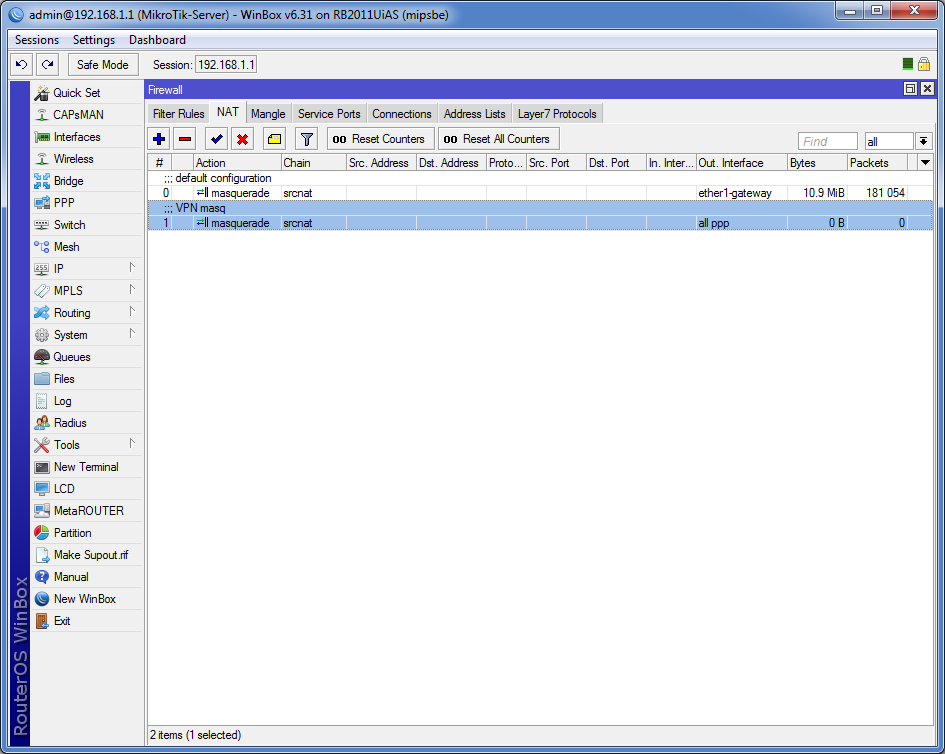

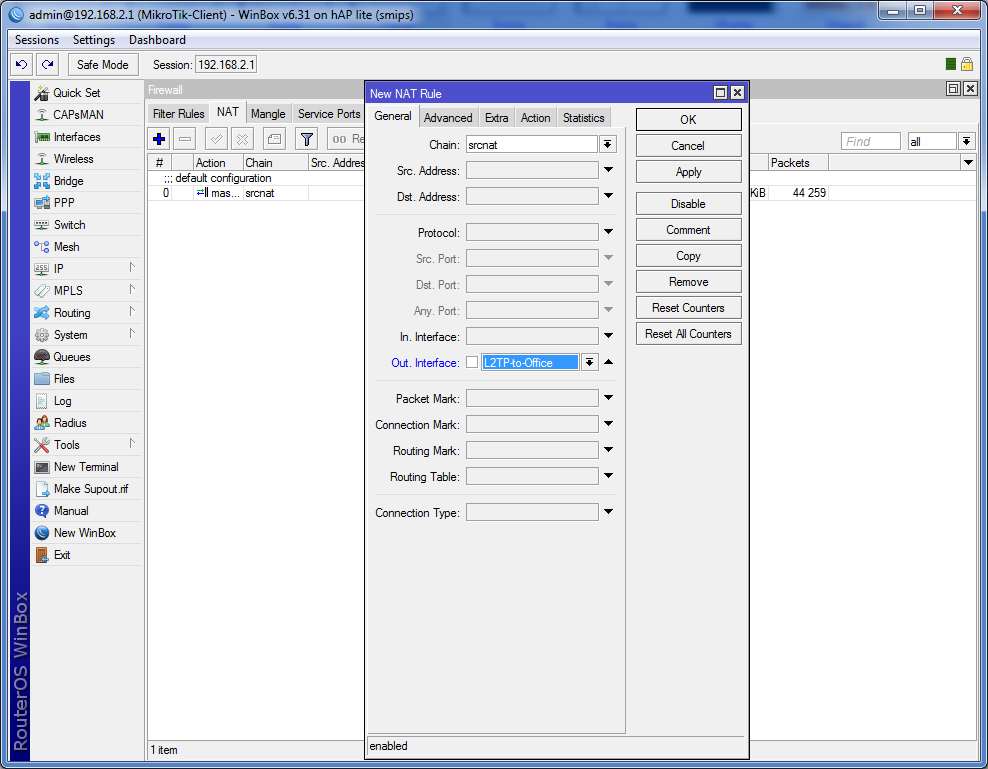

Onlar için sunucuda oluşturulana benzer bir maskeleme oluşturuyoruz. Çıkış arayüzü olarak VPN bağlantımızı belirtiyoruz.

Ping gitti, yani her şey çalışıyor. Tebrikler, tüneliniz açıldı ve bilgisayarlar birbirini görebiliyor.

Örneğimizde, testin gösterdiği gibi, şu özelliklere sahip bir kanal elde etmeyi başardık: verim yaklaşık 50 Mb/sn.

bunun üzerine temel kurulum tamamlanmış. Yeni kullanıcı eklerken router arkasındaki cihazların birbirini görmesini istediğiniz cihazlara uygun route'ları eklemeniz gerekmektedir. Yönü İstemci1 ile İstemci2 arasında iletirken, sunucunun kendisinde hiçbir şey yapılmasına gerek yoktur. İstemcilere rotaları kaydetmeniz yeterlidir, sanal ağdaki rakibin IP'si bir ağ geçidi görevi görecektir.

L2TP + IPSec'i Yapılandırma

Bazen pratikte uygun güvenlik seviyesinin sağlanması gerekir. L2TP kullanırken, IPSec kullanmaya başvurmanız önerilir. Örnek olarak, yukarıdaki talimatlara göre yapılandırılmış bir ağ kullanılmıştır.

Not! IPSec, 10.50.0.X sanal adresleri arasında bir L2TP tüneli içinde oluşturulur. Bu uygulama, müşterinin IP'sine bağlı kalmamanızı sağlar.

Sunucunun WAN'ı ile istemcinin WAN'ı arasında bir IPSec tüneli oluşturmak istiyorsanız, istemcinin beyaz bir genel IP'si olmalıdır. IP dinamik olacaksa, IPSec politikalarını değiştirmek için farklı komut dosyaları kullanmanız gerekecektir. Ayrıca harici IP'ler arasında IPSec olması durumunda L2TP'ye hiç gerek yoktur.

sunucu ayarları

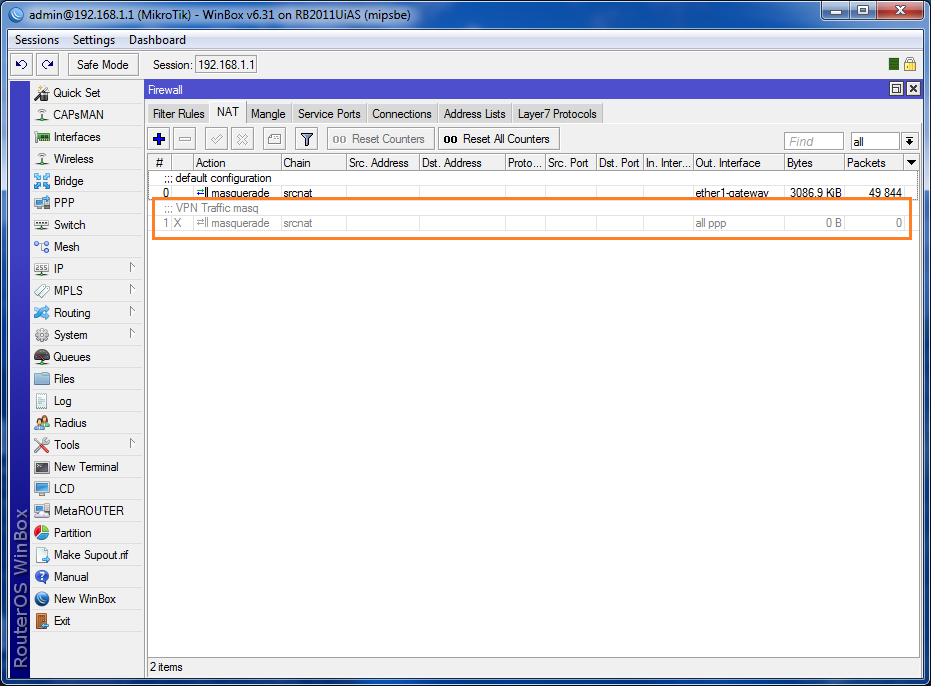

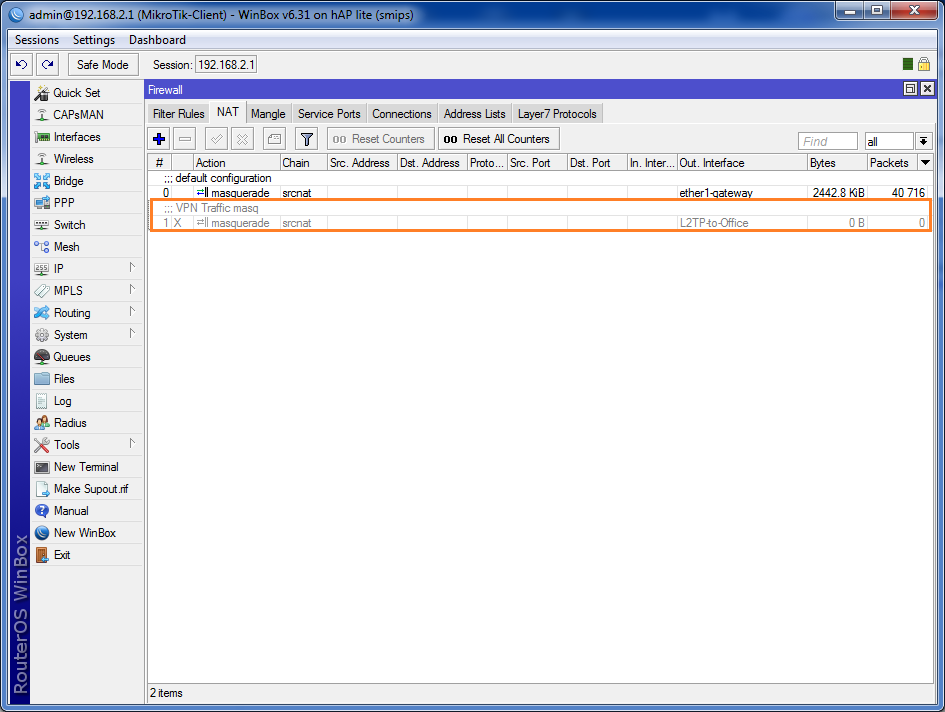

Öncelikle NAT'a girip PPP için maskelemeyi devre dışı bırakıyoruz, eğer bu yapılmaz ise paketler şifrelenmez. Yönlendiricinin yeniden başlatılması gerekiyor.

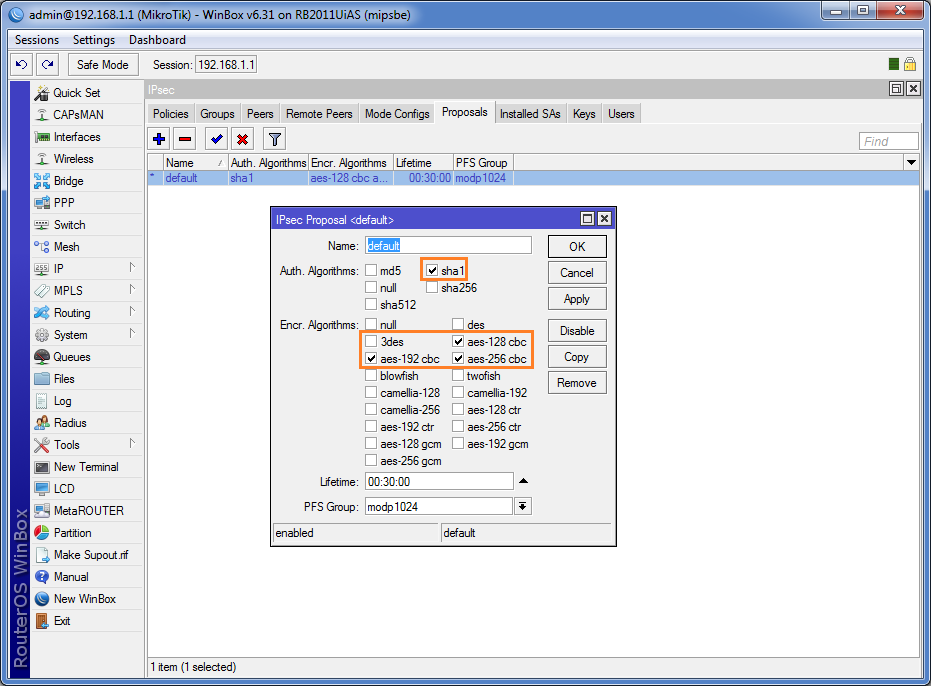

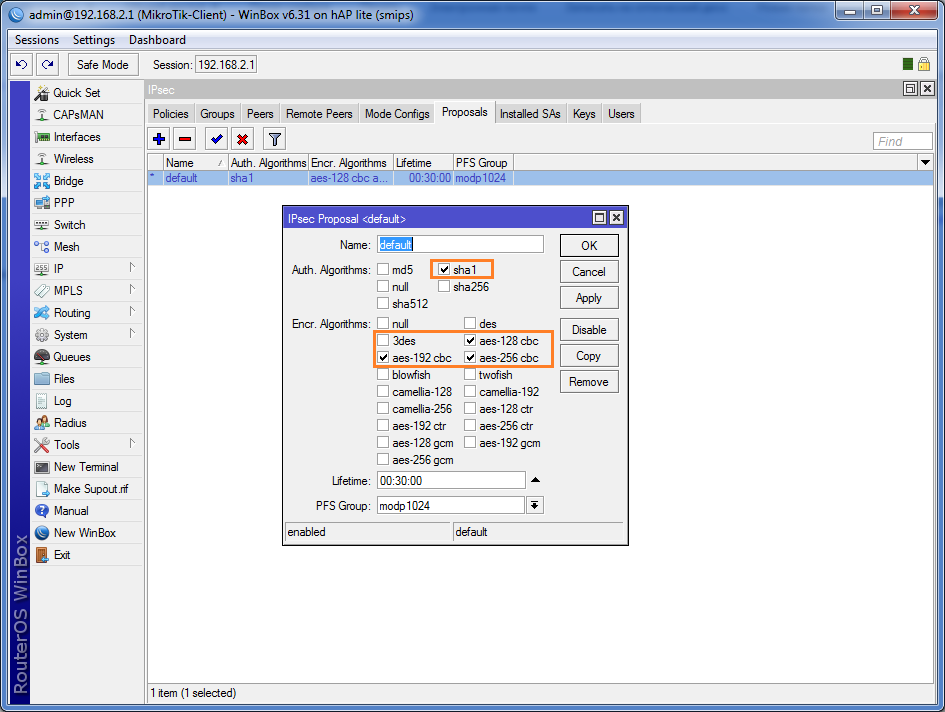

IP - IPSec bölümüne gidiyoruz, Teklifler sekmesini açıyoruz. Burada şifreleme ve kimlik doğrulama türünü belirtmemiz gerekiyor. Kimlik doğrulama algoritması sha1'i seçiyoruz, şifreleme için kullanmak en uygun olacaktır. AES algoritması 128 bit. Gerekirse, Windows 7'de L2TP/IPSec için varsayılan algoritma olan 3DES'i (Üçlü DES) de belirtebilirsiniz, mobil işletim sistemleri için AES 256-bit uygun olabilir.

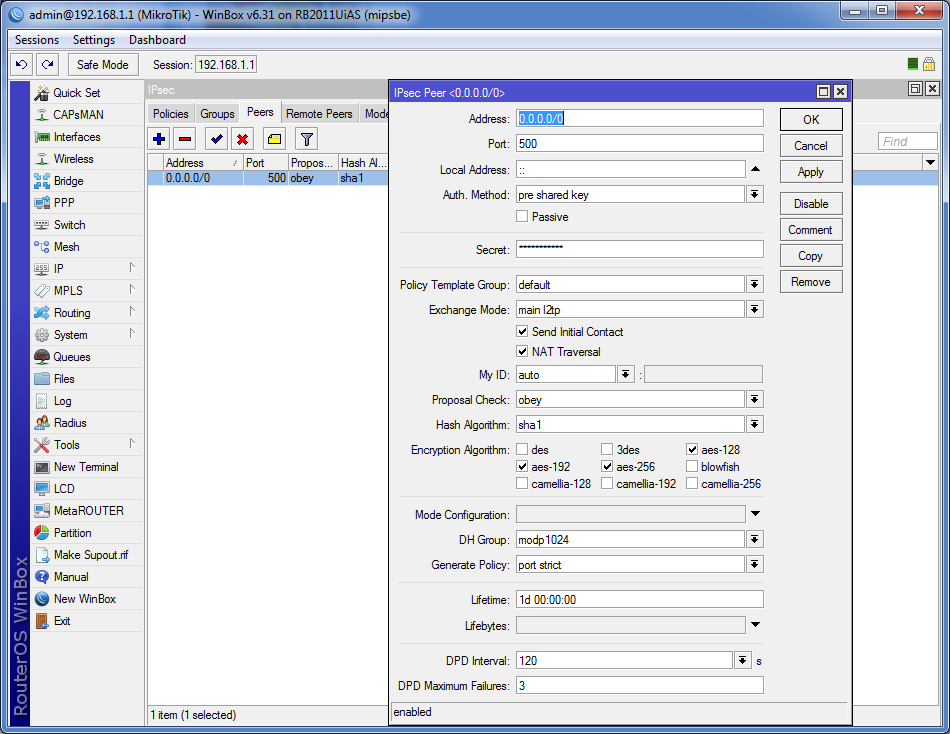

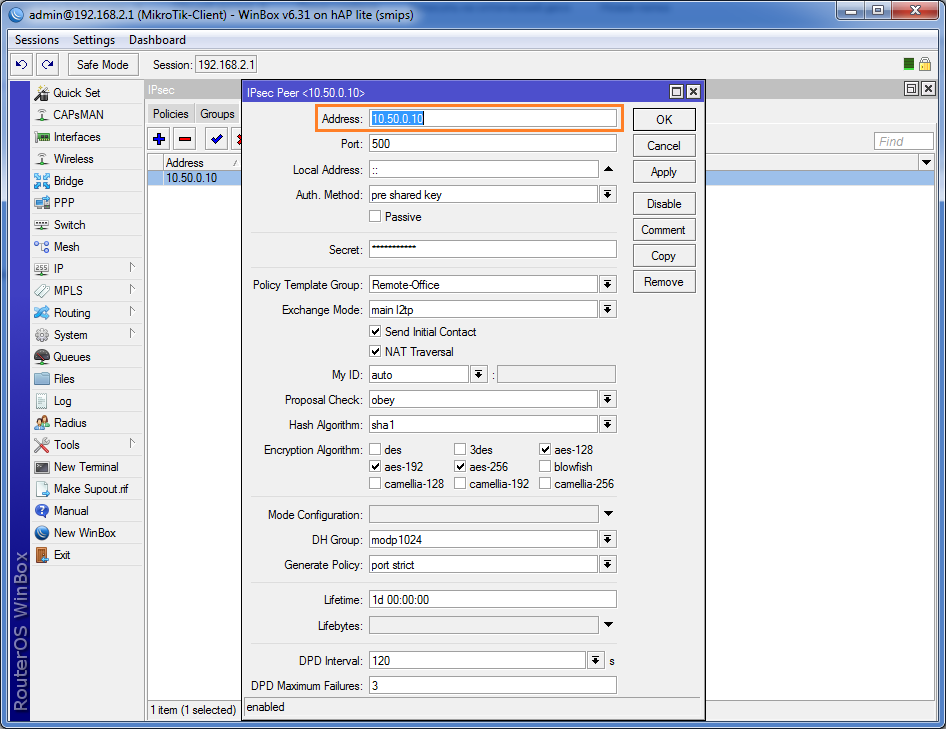

Eşler sekmesinde, yönlendiricinin tüm bağlantıları kabul etmesini sağlayacak 0.0.0.0/0 adresiyle yeni bir eş ekleyin. Varsayılan olarak, bağlantı noktası 500 kullanılır. Önceden paylaşılan anahtar kimlik doğrulama yöntemini seçin, hemen aşağıda istediğiniz şifreyi belirtin. Değişim Modu, ana l2tp olarak ayarlanmalıdır.

İlk Kişiyi Gönder ve NAT Geçişi seçeneklerini kontrol edin. İstemcinin sağlayıcının NAT'ının arkasında olmadığından eminseniz, son seçenek işaretlenmeden bırakılabilir. Katı ilke seçme bağlantı noktası oluştur. Seçeneklerin geri kalanını ekran görüntüsünde görebilirsiniz.

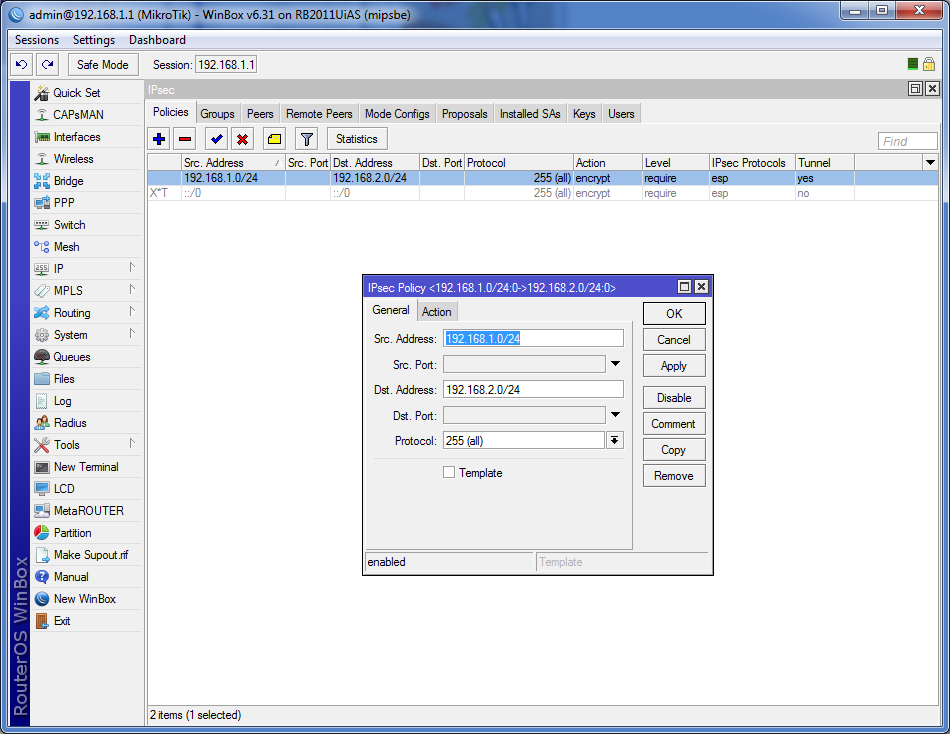

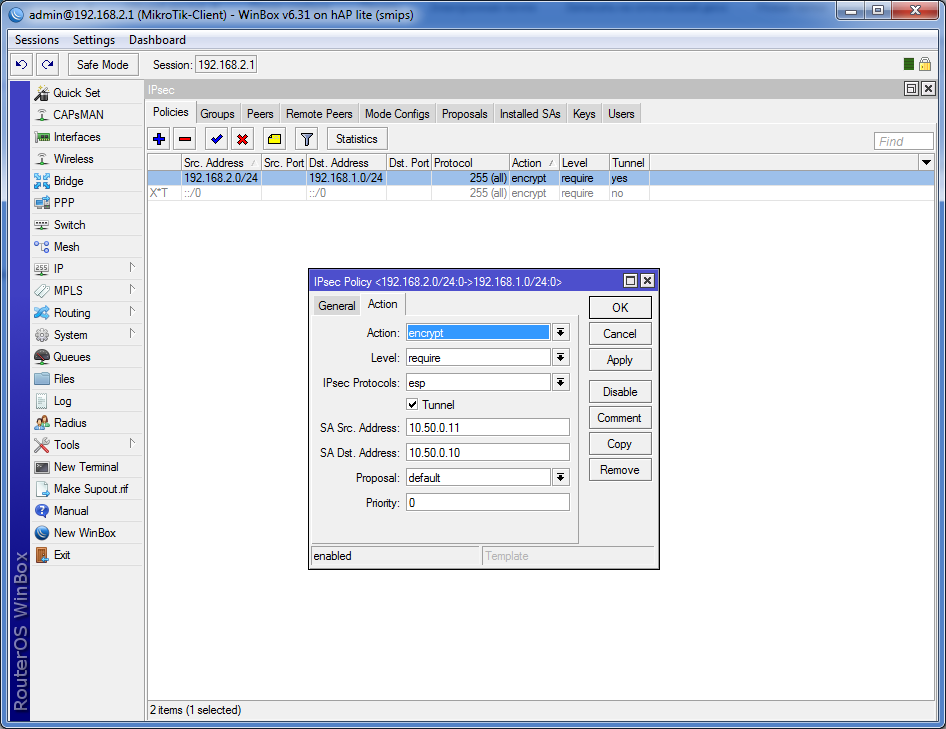

Eş ekledikten sonra bir politika oluşturmalısınız, bunun için Politikalar sekmesini açın. Varsayılan ilke devre dışı bırakılabilir. 2 yerel ağımızı belirttiğimiz yeni bir politika oluşturuyoruz. kaynak Adres (kaynak) - yerel alt ağımız 192.168.1.0/24, Dst. Adres (hedef) – uzak alt ağ 192.168.2.0/24. Eylem sekmesinde, uygulanacak eylemi belirtmeniz gerekir: eylem - şifrele, seviye - gerekli kıl. Protokol olarak ESP'yi seçin ve Tünel onay kutusunu işaretleyin. SA Kıdemli Adres - sanal ağdaki yerel adresimiz (10.50.0.10), SA Dst. Adres - sanal ağdaki uzak istemcinin adresi.

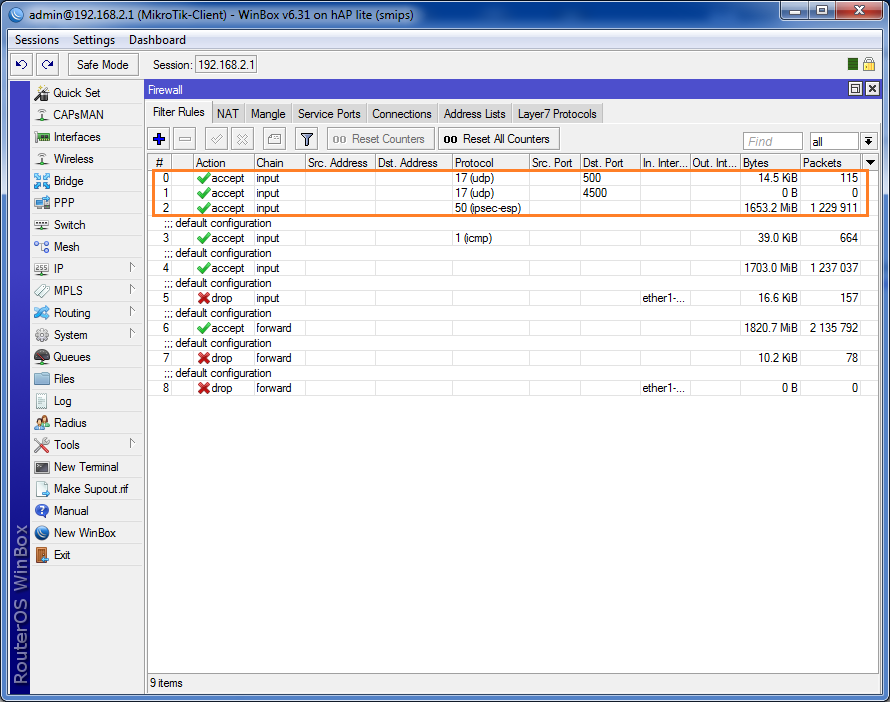

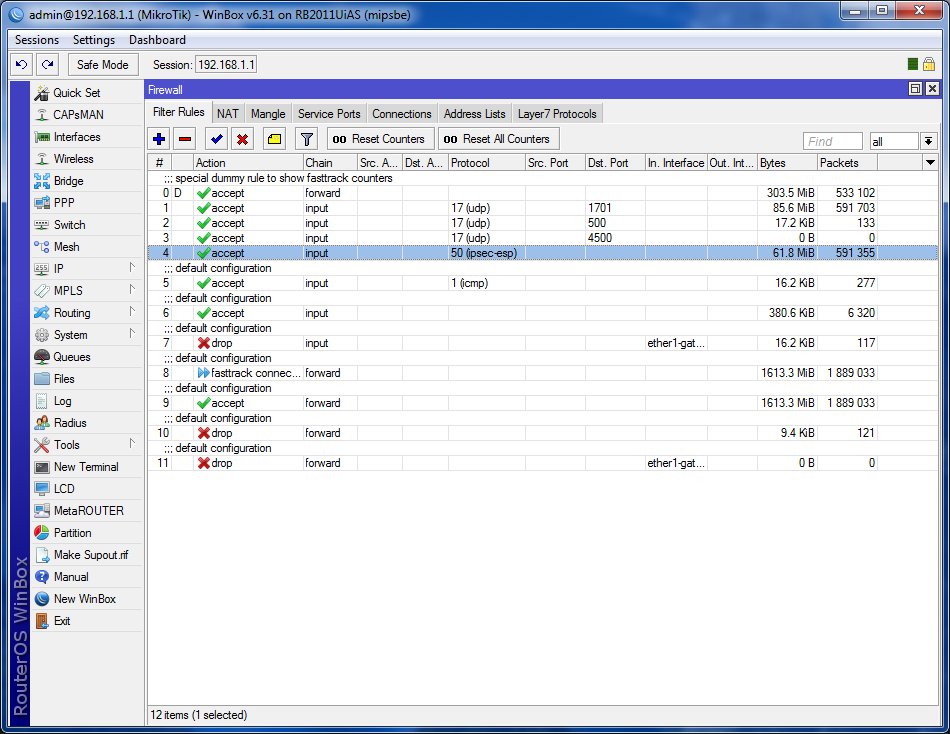

Hepsi bu kadar, prensip olarak, ayrıca Güvenlik Duvarına gitmeniz ve kullanılan bağlantı noktaları için kurallar eklemeniz gerekir. UDP bağlantı noktası 1701, ilk başlatma ve yapılandırma için kullanılır. Anahtar değişimini başlatmak için L2TP/IPSec'te UDP 500 kullanılır. Protokol 50, verileri şifrelemek için kullanılan IPSec ESP'dir. Bazen NAT'ı atlamak için UDP bağlantı noktası 4500'ü açmak da gerekir.

İstemci kurulumu

Öncelikle VPN bağlantımız için firewall kuralları ekliyoruz ve maskelemeyi devre dışı bırakıyoruz.

IP - IPSec bölümünde, Proposal'ı sunucuda yapıldığı gibi yapılandırmanız gerekir.

Akran 10.50.0.10 olacaktır, yani sanal ağdaki sunucu adresi. Diğer tüm ayarlar, sunucuyu kurarken belirttiğiniz ayarlarla eşleşmelidir.

Bir politika oluştururken, tüm adresler ve alt ağlar, sunucuda nasıl belirtildiğinin tersi olarak belirtilir, yani. müşteri ise tam tersidir.

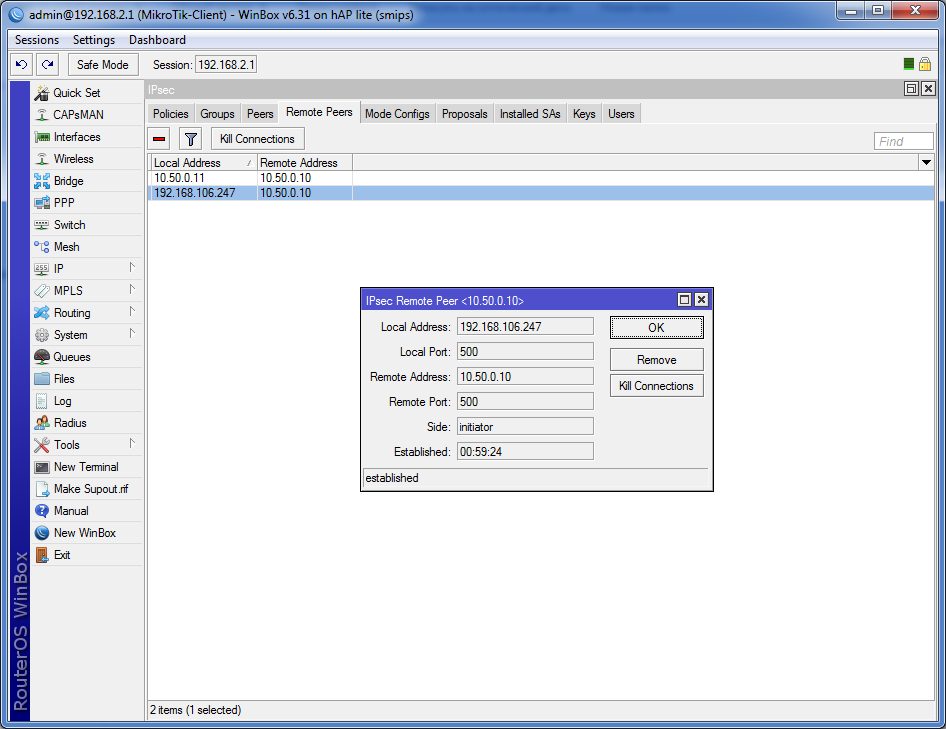

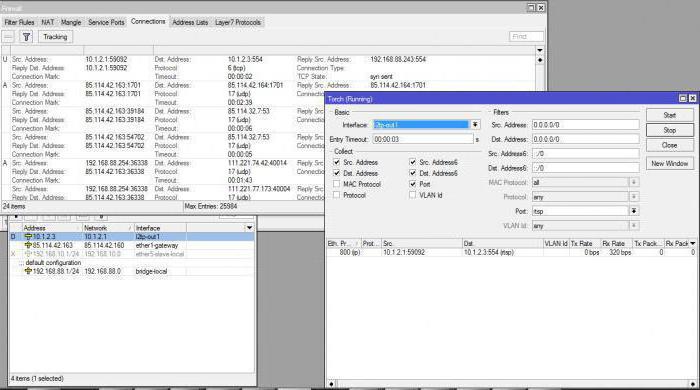

Her şeyi doğru yaptıysanız, Uzak Eşler sekmesinde kullanılan eşlerin ve bağlantı noktalarının bir listesini göreceksiniz.

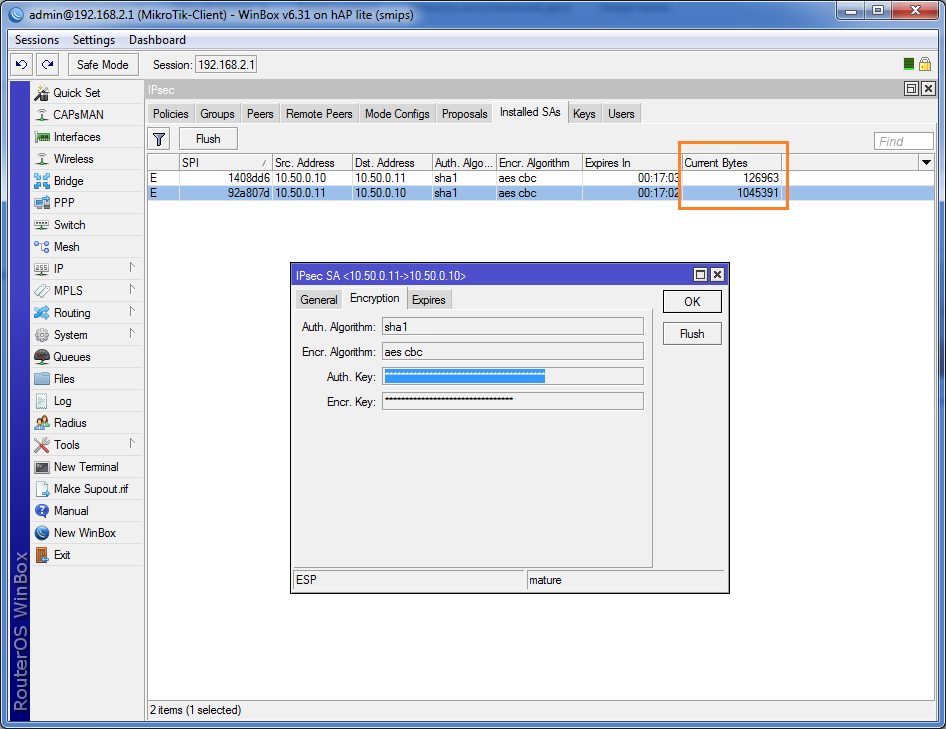

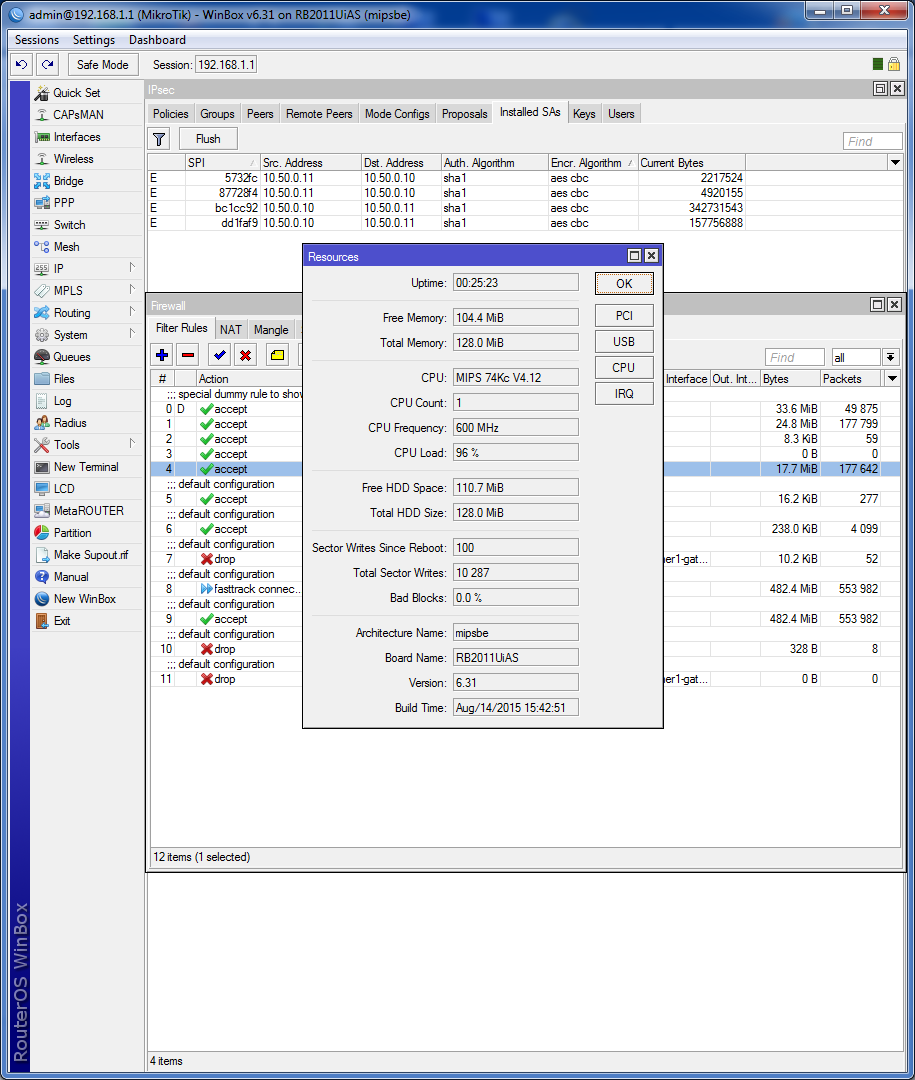

Şimdi Yüklü SA'lar sekmesini açmanız gerekiyor, burada Geçerli Bayt değerine özellikle dikkat etmelisiniz - sıfırsa, paketler şifrelenmez.

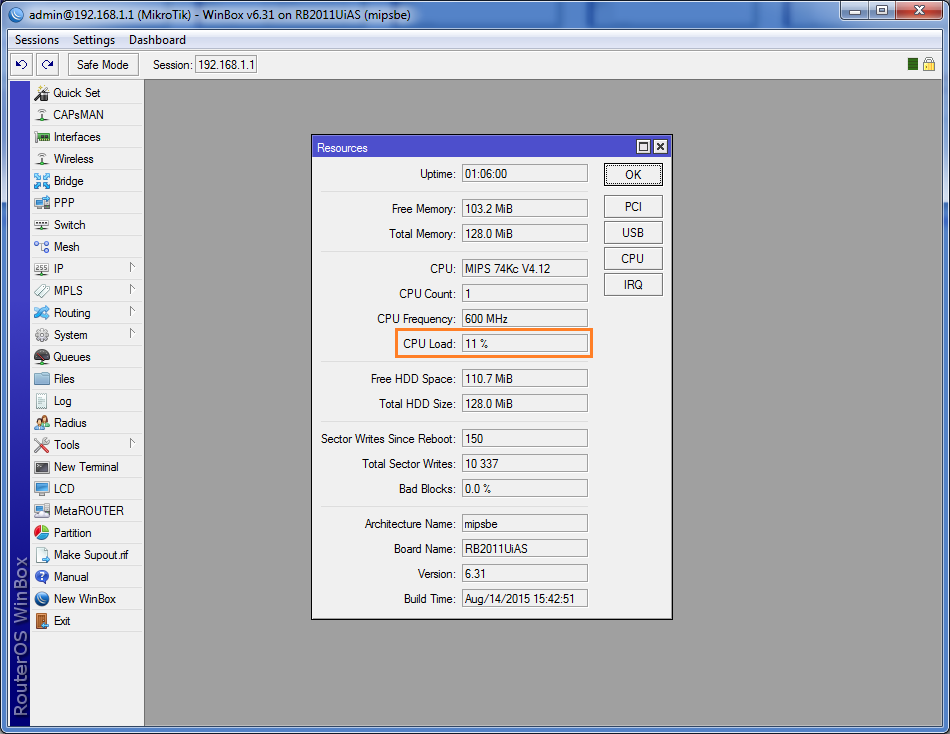

İşlemci yüküne gelince, RB2011UiAS-RM için minimum kanal yükünde %9-13'e yükseldi.

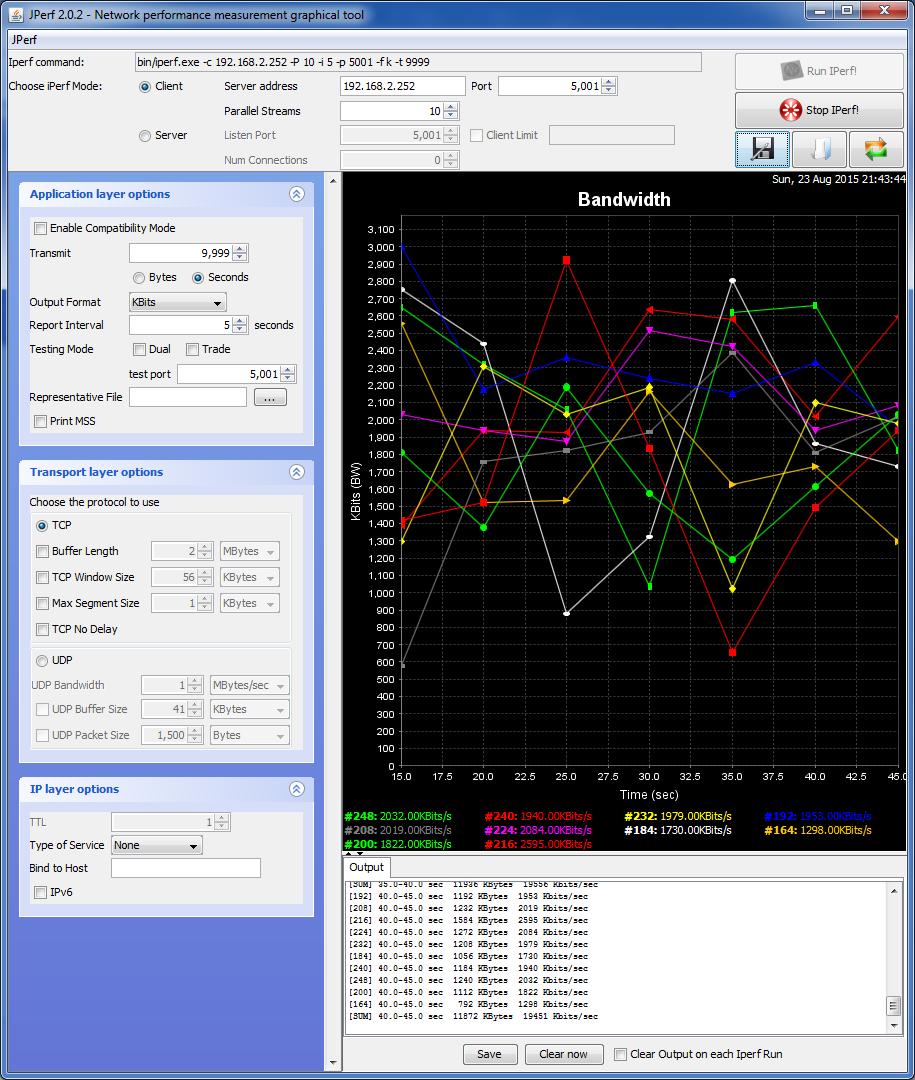

L2TP/IPSec performans testi

Bağlantının performansını kontrol etmenin zamanı geldi, çünkü L2TP / IPSec durumunda, üzerinde bir yük oluşturan çift kapsülleme meydana gelir. İşlemci.

Tek iş parçacıklı bir testte, RB2011UiAS-RM ve RB941-2n arasındaki bağlantı performansımız 17 Mbps'ye düştü. Akış sayısını 10'a çıkarırsanız, 19 Mbps hıza ulaşabilirsiniz.

almak için yüksek performans L2TP / IPSec için birden fazla ekipman satın almalısınız. yüksek seviye veya PC + RouterOS üzerinde bir yönlendirici oluşturun. Verimli bir yönlendirici satın alma seçeneğini seçerseniz, performansı önemli ölçüde artıracak bir donanım şifreleme biriminin varlığına dikkat edin.

Artık giderek daha fazla şirket ve şubeleri tek bir bilgi ağında birleşmeye çalışıyor, bu nedenle bu soru oldukça alakalı. Ayrıca, dünyanın herhangi bir yerinden çalışanlar için bir ağ sağlayabilmek de genellikle gereklidir. Bu makale, L2TP parametrelerini değiştirme örneğini kullanarak ağların nasıl düzgün bir şekilde birleştirileceğini açıklayacaktır. Ayarı aşağıda açıklanan Mikrotik dikkate alınır. iyi seçenek hem evde hem de ofiste çalışmak için. hAP lite işlevi sayesinde kolayca çalışabilirsiniz. uzaktan erişim her çalışan. Yönlendiricinin performansı, şirketin kendisi için çok yüksek gereksinimler belirlemediği küçük ofislerde çalışmanıza izin verecektir.

Çoğu zaman, bir ofis ve şubeleri aynı yerel ağ üzerinde bulunur. Aynı sağlayıcıyla çalışırlar, bu nedenle sinyalleri bağlama işlemi oldukça basittir. Çoğu zaman şubelerin ana merkezden ve birbirinden çok uzakta bulunduğuna dikkat edilmelidir. En çok talep edilen ve ilgili şu an adı verilen teknoloji birçok şekilde uygulanabilmektedir. Bu teknoloji eski olduğu için PPTP ve OpenVPN kullanılması önerilmez. İkincisi, tüm cihazlarla etkileşime giremeyecektir.

L2TP protokolü

Konfigürasyonu aşağıda açıklanacak olan Mikrotik L2TP protokolü, göreceli kullanılabilirlik nedeniyle birçok cihazda çalışabilir. işletim sistemleri. En ünlüsü olarak kabul edilir. Bununla ilgili sorunlar yalnızca müşteri NAT'ın arkasında olduğunda ortaya çıkabilir. Bu durumda, özel yazılım paketlerini engelleyecektir. Bu sorunu çözmenin yolları var. Bu protokolün dezavantajları da vardır.

Sunucu Ayarı

Ana sunucunun statik tipte bir IP adresi olmalıdır. Bunun bir örneği var: 192.168.106.246. Bu nüans oldukça önemlidir çünkü adres hiçbir durumda değiştirilmemelidir. Aksi takdirde, sahibi ve diğer kullanıcılar DNS adını kullanmak zorunda kalacak ve gereksiz işlemlerle uğraşacaktır.

Profil oluştur

Profil oluşturmak için PPP bölümüne gitmeniz gerekiyor. Bir "Profiller" menüsü olacaktır. Ardından, VPN türündeki bağlantılara uygulanacak profili oluşturmanız gerekir, yani tek ağ. Aşağıdaki seçenekleri kontrol etmek ve etkinleştirmek gerekir: "TCP MSS'yi değiştir", "Sıkıştırma kullan", "Şifreleme uygula". Son parametreye gelince, varsayılan değeri alacaktır. Mikrotik router ile çalışmaya devam ediyoruz. L2TP ve sunucu ayarı oldukça karmaşıktır, bu nedenle her adımınızı takip etmeniz gerekir.

Ardından, kullanıcının "Arayüz" sekmesine gitmesi gerekir. Orada L2TP sunucusuna dikkat etmelisiniz. "Etkinleştir" düğmesine tıklamanız gereken bir bilgi menüsü görünecektir. Profil, tek profil olduğu ve biraz daha önce oluşturulduğu için varsayılan olarak seçilecektir. İsterseniz, kimlik doğrulama türünü değiştirebilirsiniz. Ancak kullanıcı bu konuda hiçbir şey anlamıyorsa standart değeri bırakmak daha iyidir. IPsec seçeneği devre dışı kalmalıdır.

Bundan sonra, kullanıcının "Sırlar" a gitmesi ve bir ağ kullanıcısı oluşturması gerekir. "Sunucu" sütununda L2TP'yi belirtmeniz gerekir. İstenirse burada Mikrotik'te kullanılacak profil de belirtilir. L2TP ve Sunucu kurulumu neredeyse tamamlandı. Yerel ve uzak sunucu adresleri aynı olmalıdır, sadece son iki basamakta farklılık gösterirler. Bu değer sırasıyla 10.50.0.10/11'dir. Gerekirse oluştur ek kullanıcılar. Yerel adres değişmeden kalır, ancak uzak adres kademeli olarak bir değer artırılmalıdır.

Güvenlik duvarı kurulumu

Ağlar arası çalışmak için özel bir UDP bağlantı noktası açmanız gerekir. Kuralın önceliğini yükseltir ve konumu yukarı taşır. İyi bir L2TP performansı elde etmenin tek yolu budur. Mikrotik kurulumu kolay değil ama biraz çabayla gerçek oluyor. Ardından, özelleştirici NAT'a girmeli ve maskeleme eklemelidir. Bu, bilgisayarların aynı ağ içinde görünür olması için yapılır.

rota ekleme

Tüm ayarlar yapılırken bir uzak alt ağ oluşturuldu. Rotanın kaydedilmesi gereken yer burasıdır. Son alt ağ değeri 192.168.2.0/24 olmalıdır. Bu durumda ağ geçidi, istemcinin ağdaki adresidir. Hedef hacim bire eşit olmalıdır. Bu, tüm sunucu ayarlarını tamamlar, geriye yalnızca parametrelerde istemci değişiklikleri yapmak kalır.

İstemci kurulumu

Mikrotik'te L2TP teknolojisi için daha fazla ayar yapılırken, istemcinin kurulumuna büyük özen gösterilmelidir. "Arayüz" bölümüne gitmeniz ve yeni bir L2TP istemcisi oluşturmanız gerekir. Sunucu adresini ve kimlik bilgilerini sağlamalısınız. Şifreleme varsayılan olarak seçili kalır, varsayılan yol seçeneğinin yanında etkinleştirme kutusunun işaretini kaldırmanız gerekir. Her şey doğru yapılırsa, kaydettikten sonra L2TP ağında bir bağlantı görünmelidir. Kurulum aşamasına gelen Mikrotik, VPN ile çalışmak için harika bir seçenek.

Oluşturulan ızgaradaki düğümlerin performansını kontrol ediyoruz. 192.168.1.1 değerini girin. Bağlantı kesilmelidir. Bu nedenle, statik tipte yeni bir rota oluşturmak gereklidir. 192.168.1.0/24 gibi bir alt ağdır. Ağ geçidi - sanal ağ sunucusu adresi. "Kaynak" bölümünde, kullanıcı ağının adresini belirtmeniz gerekir. Sözde ping düğümlerinin performansını yeniden kontrol ettikten sonra, bağlantının göründüğünü görebilirsiniz. Ancak, şebekedeki bilgisayarlar henüz onu görememelidir. Bağlanmaları için bir maskeleme oluşturmanız gerekir. Sunucuda zaten oluşturulmuş olana tamamen benzer olmalıdır. Çıkış arayüzü, VPN tipi bağlantıya ayarlanmıştır. Ping başarılı olursa, her şey çalışmalıdır. Tünel oluşturulur, bilgisayarlar şebekeye bağlanabilir ve çalışabilir. iyi ile tarife paketi 50 Mbps'nin üzerindeki hızlar kolayca elde edilebilir. Böyle bir gösterge ancak Mikrotik'teki IPSec teknolojisi (L2TP kullanırken) terk edilirse elde edilebilir.

Bu, standardı sonlandırır. eğer eklenecekse Yeni kullanıcı, o zaman onun cihazına başka bir rota eklemelisiniz. Ardından cihazlar birbirini görecek. İstemci1 ve İstemci2'den bir rota iletilirse, sunucudaki hiçbir ayarın değiştirilmesi gerekmez. Basitçe rotalar oluşturabilir ve rakibin ağının adresini ağ geçidi olarak ayarlayabilirsiniz.

Mikrotik'te L2TP ve IPSec kurulumu

Güvenlikle ilgilenmeniz gerekiyorsa, IPSec kullanmalısınız. Bu, oluşturmayı gerektirmez yeni ağ, eskisini kullanabilirsiniz. Lütfen oluşturduğunuza dikkat edin bu protokol 10.50.0 gibi adresler arasında gereklidir. Bu, müşterinin adresi ne olursa olsun teknolojinin çalışmasına izin verecektir.

Mikrotik'te sunucu ile WAN istemcisi arasında bir IPSec tüneli oluşturma isteği varsa, ikincisinin harici bir adrese sahip olduğundan emin olmanız gerekir. Dinamik ise, komut dosyalarını kullanarak protokol politikasını değiştirmeniz gerekecektir. Harici adresler arasında IPSec etkinleştirilirse, genel olarak L2TP ihtiyacı en aza indirilir.

Performans kontrolü

Ayarların sonunda performansı kontrol ettiğinizden emin olun. Bunun nedeni, L2TP / IPSec ile çalışırken çift tip kapsüllemenin meydana gelmesidir, bu da CPU'nun aşırı yüklü olduğu anlamına gelir. Genellikle bir ağ oluştururken bağlantı hızının düştüğünü fark edeceksiniz. Yaklaşık 10 konu oluşturarak arttırabilirsiniz. İşlemci neredeyse yüzde yüz yüklenecek. Mikrotik'te L2TP IPSec teknolojisinin ana dezavantajı budur. Performans pahasına maksimum güvenliği garanti eder.

almak için iyi hızçalışmak için üst düzey ekipman satın almanız gerekir. Bir bilgisayar ve RouterOS ile çalışmayı destekleyen bir yönlendirici de seçebilirsiniz. Donanım bloğu şifrelemesi varsa, performans önemli ölçüde artacaktır. Ne yazık ki, ucuz Mikrotik ekipmanı böyle bir sonuç vermeyecektir.

Bazen bana öyle geliyor ki, Mikrotik'in yaratıcıları, kesin bir şey yaratmayarak kendilerini kasıtlı olarak kârdan mahrum ediyorlar. adım adım kılavuzlar yavrularını kişiselleştirmek için. Bu yönlendiricilerin kullanıcılarının neredeyse %100'ü bir VPN kurmaya, aynı anda veya yedek olarak iki veya daha fazla WAN kullanmaya çalışıyor. İşte bunların mutlu sahipleri harika cihazlar. Web arayüzünde bu işlevleri yapılandırmak için iki veya üç sihirbaz olsaydı, sahipler ordusunun ne kadar artacağını bir düşünün. Ve şimdi .. şimdi, ayarların karmaşıklığı (ve buna bağlı olarak satın almak isteyen daha az insan) sayesinde, 7x24x365 çalışacak şekilde yapılması gereken basit görevler için ucuz, düşük kapasiteli bir cihazımız var. Örneğin, bir VPN sunucusu olarak. Gitmek!

L2TP protokolübir veri bağlantısı, bir tünel sağlar.

IPSec görüntülemeden veri koruması sağlar.

Ayrıca parçalar halinde yapılandıracağız - önce tünel, ardından veri koruması.

Not 1: Oldukça fazla açıklanan, ancak her seferinde algılanamayan yazım hatalarıyla açıklanan şeyleri kurarken, bir dizi tuşlu metin komutlarını gerçekten sevmiyorum, bir yerde yazarken (veya başka bir siteden kopyalarken) bir şey kopyalanmadı. en sık olur) veya yeni yenir Metin düzeltici Web sitesi CMS'si. Bir VPN kurmak tam da böyle bir durumdur. Bu nedenle Mikrotik - Winbox GUI için her adımı özellikle yazdım, özellikle burada çok fazla olmadığı ve yapılması gereken çok şey olduğu için.

Not 2: 6.18 sürümünden önce, sabit yazılımda, her zaman varsayılan ilke şablonunun uygulanmasına neden olan bir hata vardır, bu nedenle üretici yazılımını en son kararlı olana güncelleyin. Bir VPN kuruyorsanız, en son ancak kararsız üretici yazılımına yükseltmeyin.

Bu nedenle, LAN 192.168.88.0/24 (varsayılan ağ) ile donanım yazılımı 6.30 (Temmuz 2015) içeren bir Mikrotik yönlendiricimiz var. WAN önemli değil, örneğin 1.2.3.4.

Tünel kurulumu (L2TP)

1. IP - Havuz / VPN kullanıcılarının adres aralığını belirleyin

İsim: vpn_pool

Adresler: 192.168.112.1-192.168.112.10

Sonraki havuz: yok

VPN istemcilerinin ayrı adresleme kullanması daha iyidir. Bu, birini diğerinden ayırmayı kolaylaştırır. Ve genel olarak, en iyi uygulama.

2. PPP - Profiller / Özel tünelimiz için profil

Genel:

Ad: l2tp_profile

Yerel adres: vpn_pool (veya belirtebilirsiniz 192.168.88.1

, nasıl sevdiğinizi kendiniz görün)

Uzak adres: vpn_pool

TCP MSS'yi değiştir: evet

protokoller:

hepsi varsayılan:

MPLS kullan: varsayılan

Sıkıştırmayı kullan: varsayılan

Şifreleme Kullan: varsayılan

Sınırlar:

Yalnızca bir: varsayılan

3. PPP - Secrets / Cooking VPN kullanıcısı

İsim: vpn_user1

Şifre: bla-bla-bla

Hizmet: l2tp

Profil: l2tp_profile

4. PPP - Arayüz - L2TP Sunucusu'na tıklayın / L2TP sunucusunu açın

Etkin - evet

MTU/MRU-1450

Keepalive Zaman Aşımı - 30

Varsayılan profil - l2tp_profile

Kimlik doğrulama-mschap2

IPSec kullan - evet

IPSec Sırrı: tumba-yumba-setebryaki (bu, kullanıcının parolası değil, oturum açma/parolaya ek olarak istemcilerde belirtilmesi gereken önceden paylaşılmış bir anahtardır)

"Tünelde" (IPSec) veri şifrelemeyi yapılandırma

Önceki adımda bir veri tüneli oluşturduk ve IPSec'i etkinleştirdik. Bu bölümde IPSec ayarlarını yapılandıracağız.

5. IP - IPSec - Gruplar

Çünkü oluşma olasılığı yüksek, sadece silin ve hemen oluşturun. Örneğin, "policy_group1" adıyla. Ayrıca bu grubu silebilirsiniz, ancak hatalar web arayüzü aracılığıyla gösterilecektir.

6. IP - IPSec - Eşler

Adres: 0.0.0.0/0

Liman: 500

Yetkilendirme yöntemi: önceden paylaşılan anahtar

Pasif: evet (ayarlandı)

Gizli: tumba-yumba-setebryaki (bu, kullanıcının şifresi değildir!)

İlke şablon grubu: Policy_group1

Değişim modu: ana l2tp

İlk Kişiyi Gönder: evet (ayarlandı)

NAT Geçişi: evet (ayarlandı)

kimliğim: otomatik

Teklif kontrolü: itaat edin

Hash algoritması: sha1

Şifreleme Algoritması: 3des aes-128 aes-256

DH Grubu: modp 1024

İlke oluştur: bağlantı noktası geçersiz kılma

Kullanım ömrü: 1 gün 00:00:00

DPD Aralığı: 120

DPD Maksimum hata sayısı: 5

7. IP - IPSec - Teklifler / "Teklifler".

"Size ne sunabiliriz" gibi bir şey. Başka bir deyişle, uzak istemcilerin kullanmayı deneyebilecekleri bağlantı seçeneklerini belirliyoruz.

Ad: varsayılan

Kimlik doğrulama algoritmaları: sha1

Enrc. algoritmalar: 3des, aes-256 cbc, aes-256 ctr

Yaşam süresi: 00:30:00

PFS Grubu: mod 1024

Muhtemelen 6. ve 7. noktaların benzer olduğunu fark etmişsinizdir ve aynı Sırrı hem 4. hem de 6. noktaya eklediğimizi eklersek, o zaman şu soru ortaya çıkıyor: aynı seçenekler neden yeniden yapılandırıldı? Cevabım şu: tamamen pratikten, Windows 7'nin bir tane gerektirdiği ve iPhone'un bir tane daha gerektirdiği ortaya çıktı. Nasıl çalıştığını bilmiyorum. Ancak gerçek tamamen uygulamadan kaynaklanmaktadır. Örneğin, Teklif PFS Grubunu 2048 olarak değiştiriyorum - Windows normal şekilde bağlanıyor, ancak iPhone duruyor. Ben tersini yapıyorum (teklifte 1024 koydum ve ip-ipsec-peers'da 2048 koydum) - iPhone bağlanıyor ama Windows bağlanmıyor :) Yani. farklı istemciler bağlanırken, yapılandırmaların farklı bölümleri kullanılır. Hayranlık mı? Belki bu, yapılandırmadaki kademeli değişikliklerin bir sonucudur. VPN sunucuları, söyleyemem çünkü hatta eski üretici yazılımının, yapılandırmaların vb. Etkisi olabilir. Burada bir şeyin gereksiz olduğunu dışlamıyorum ama tam olarak ne olduğunu bilmiyorum.

güvenlik duvarı

Belki bir değişiklik için konsola gidelim:

/ip güvenlik duvarı filtresi

zincir ekle=giriş eylemi=protokolü kabul et=udp bağlantı noktası=1701,500,4500

zincir ekle=giriş eylemi=protokolü kabul et=ipsec-esp

Varsayılan olarak bırakmaya ayarlanmış yönlendirme politikanız varsa (iletme için son kural "chain=forward action=drop" şeklindedir), vpn_pool ip adreslerinden yerel ağa yönlendirmeye izin vermeniz gerekebilir:

add chain=forward action=kabul src-address=192.168.112.0/24 in-interface=!ether1 out-interface=bridge-local comment="vpn'nin lansmanına izin ver" log=no log-prefix=""

Artık her şey sunucuda.

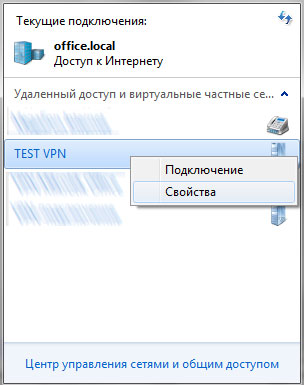

Uzak istemci bağlantısı

Windows 7'ye bağlanmaya çalışılıyor:

Kontrol PaneliAğ ve İnternetAğ ve Kontrol Merkezi Kamu erişim:

Yeni bir bağlantı ya da internet bağlantısı kurunuz

Bir işyerine bağlanma

Yeni bir bağlantı oluştur

İnternet bağlantımı kullan (VPN)

İnternet adresi: ağdaki ip veya yönlendirici adı

PPP->Secrets'ten kullanıcı ve şifre. Bizim durumumuzda bu, vpn_user1 ve şifresidir.

Bağlanmaya çalışıyoruz.

Çalışmazsa veya yalnızca oluşturulan bağlantıyı yapılandırmanız gerekirse:

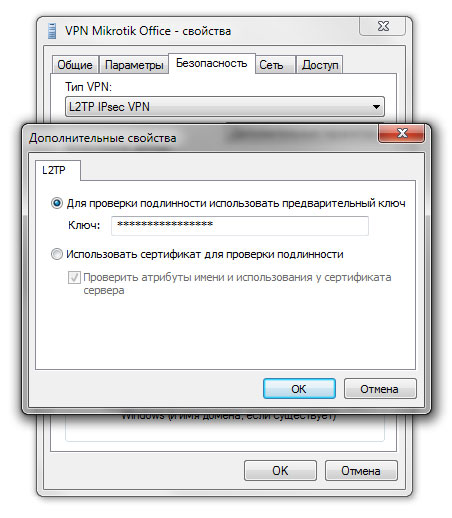

Güvenlik sekmesi:

VPN türü: L2TP IPSec VPN

Ek seçenekler: Kimlik doğrulama için önceden paylaşılmış bir anahtar kullanın. Bizim durumumuzda bu "tumba-yumba-setebryaki"dir (IP - IPSec - Peers):

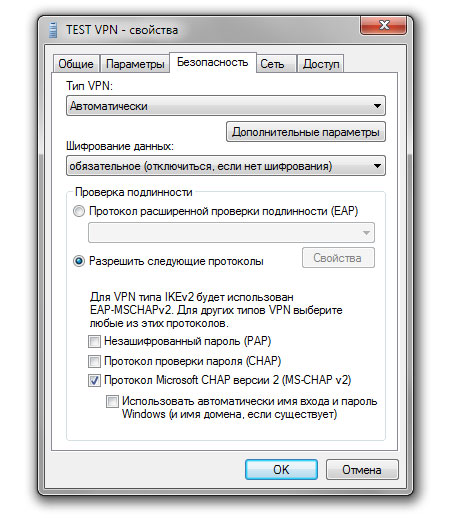

Burada "Authentication" grubunda sadece CHAP v2'yi bırakıyoruz:

Tamam'a tıklayın ve bağlanmayı deneyin. İşe yaramalı. Değilse, bir VPN kurarken hata sayfasına bakın.

Güncelleme 1: Genellikle insanlar, aynı yerel ağdan (nat'ın arkasında) birkaç (birden fazla) istemcinin bir uzak Mikrotik vpn sunucusuna nasıl bağlanabileceğiyle ilgilenir. Bunu L2TP/IPSec'te nasıl sağlayacağımı bilmiyorum. Buna bir uygulama hatası diyebilirsiniz. Bulamadım basit açıklama ve problem çözme.

18.07.2016 19:29 Ptrrr

08/09/2016 10:00 Harita

19.08.2016 17:35 Dikey

10.09.2016 23:29

02.10.2016 15:28 Anadolu

18.10.2016 12:39 Daimos

19.10.2016 01:02 Boomer

19.10.2016 01:05 Boomer

19.10.2016 01:16 Boomer

19.10.2016 09:34 Daimos