چگونه از حداکثر ناشناس بودن در شبکه اطمینان حاصل کنیم. نحوه ناشناس ماندن آنلاین - راهنمای کامل

پس از اینکه جزئیات برنامه اطلاعاتی PRISM در ایالات متحده آشکار شد و کاربران متوجه شدند که این ایالت در حال جمعآوری دادهها از گوگل و یاهو است، تعداد درخواستها برای موتور جستجوی ناشناس DuckDuckGo به طور چشمگیری افزایش یافت (از 1.7 میلیون به 3 میلیون). موتور جستجو آدرس IP را شناسایی نمی کند، کوکی ها و تاریخچه پرس و جوی کاربر را ذخیره نمی کند، بنابراین نمی تواند پاسخ ها را بر اساس ارتباط ردیف کند، بنابراین به شما امکان می دهد نتایج عینی را مشاهده کنید.

استراتژی مشابهی توسط تعدادی دیگر از موتورهای جستجو دنبال می شود که با این حال محبوبیت زیادی کسب نکرده اند. معروف ترین آنها Ixquick و Start Page هستند. همه آنها از تبلیغات رسانه ای درآمد کسب می کنند (در سال 2011، درآمد DuckDuckGo 115000 دلار بود).

ایمیل

سیستمهای مختلف به شما امکان میدهند نامههای موقت ایجاد کنید یا فقط پیامها را به صورت ناشناس ارسال کنید. با کمک " نامه 10 دقیقه ای" می توانید یک صندوق پستی را به مدت 10 دقیقه راه اندازی کنید. به عنوان مثال، این به شما امکان می دهد در یک سایت جدید ثبت نام کنید و از هرزنامه های بیشتر جلوگیری کنید. اگر پس از 10 دقیقه همچنان به جعبه دسترسی دارید، می توانید درخواست تمدید کنید. "نامه 10 دقیقه ای" فقط برای پیام های دریافتی کار می کند.

Hushmail بیشتر ارائه می دهد سیستم پیچیده. در اینجا باید ثبت نام کنید، پس از آن 25 مگابایت فضای رایگان و حداکثر 10 گیگابایت با قیمت 84.97 دلار در سال دریافت خواهید کرد. یک بسته جداگانه برای تجارت وجود دارد - 5.24 دلار در ماه. نامه ها در سرور ذخیره نمی شوند، بازیابی رمز عبور غیرممکن است. برای اینکه سایت شما را «فراموش» نکند، باید هر 10 روز یک بار وارد شوید.

مرورگرها

معروف ترین مرورگری که دسترسی به "اینترنت بسته" را فراهم می کند، مجموعه مرورگر Tor است. اعتقاد بر این است که کسانی که می خواهند به سایت های ممنوعه (یا به دلایل دیگر به Tor تغییر یافته) بروند از آن استفاده می کنند. اما ایده سازندگان آن محافظت از کاربران در برابر نظارت و انتقال داده ها به تبلیغ کنندگان بود. در مرورگرهای رایج ( گوگل کروم, اینترنت اکسپلوررفایرفاکس) ناشناس بودن را می توان با تغییر حالت ناشناس به دست آورد.

موتور جستجوی ناشناس Duckduckgo

موتور جستجوی ناشناس Duckduckgo خدمات پستی 10 دقیقه پست

خدمات پستی 10 دقیقه پست ناشناس مرورگر Tor بسته مرورگر

ناشناس مرورگر Tor بسته مرورگر

ذخیره سازی ابری Spideroak

ذخیره سازی ابری Spideroak سرویس رایگان لنگر

سرویس رایگان لنگر سرویس CyberGhost

سرویس CyberGhost

فضای ذخیره ابری

پروژه SpiderOak خود را به عنوان امن ترین ذخیره سازی قرار می دهد. تمام اطلاعات به صورت رمزگذاری شده به سرور ارسال می شود و از فناوری "دانش صفر" (اطلاعات صفر) در پردازش آن استفاده می شود. بنابراین، تمام اطلاعات فقط توسط مالک حساب قابل دسترسی است. این سرویس طبق مدل فریمیوم درآمد دارد: 2 گیگابایت به صورت رایگان قابل دریافت است، برای فضای اضافی باید 10 دلار در ماه بپردازید.

دسترسی امن

سرویس هایی وجود دارند که دسترسی ایمن به اینترنت را از طریق VPN فراهم می کنند. آنها از رمزگذاری ویژه ای استفاده می کنند که از مرورگر محافظت می کند، بدافزارها را مسدود می کند و اجازه دسترسی به سایت هایی را می دهد که ممکن است در برخی کشورها در دسترس نباشند. AnchorFree اتصال Hotspot Shield را در هر دستگاهی با 30 دلار در سال ارائه می دهد. CyberGhost - ویژگی های مشابه به صورت رایگان با ترافیک ماهانه 1 گیگابایت. ویژگی های پیشرفته 49 دلار در سال هزینه خواهد داشت. خدمات نیز از طریق تبلیغات درآمد کسب می کنند.

البته ناشناس بودن را می توان به یک فرقه ارتقا داد: در شبکه های اجتماعی ثبت نام نکنید، با کارت پرداخت نکنید، بسته ها را به آدرس واقعی خود سفارش ندهید و غیره.

و شما نمی توانید پارانوئید باشید، اما در عین حال مراقب باشید. مثل اون.

برای ثبت حساب به یک سیم کارت جداگانه نیاز دارید

هنگام ثبت نام در یک شبکه اجتماعی، یک شماره تلفن یا آدرس را نشان می دهید پست الکترونیک. برای این کارها گوشی مادربزرگ و سیم کارت جداگانه تهیه کنید. این امر تأیید یا بازیابی دسترسی به حساب ها را بسیار آسان تر و ایمن تر می کند. این شماره تلفن را در جایی منتشر نکنید و آن را به کسی ندهید.

سیم کارتی با تعرفه ای انتخاب کنید که نیازی به پر کردن هر ماه نباشد. فقط برای ورودی مورد نیاز است، بنابراین دقیقه و گیگابایت ارزان است این موردنیاز نیست.

یک جایگزین خدماتی مانند http://onlinesim.ru/ است. آنها به شما امکان دریافت تماس، اس ام اس و غیره را می دهند. برخی از خدمات پولی است.

برای همین اهداف یک ایمیل جداگانه دریافت کنید

یکی دیگر از قوانین اساسی بهداشت اینترنت. برای ثبت حساب در اینترنت یک ایمیل دریافت کنید. آدرسش رو هم جایی نذار

می توانید از سنتی استفاده کنید خدمات پستی. می تواند ایجاد کند جعبه موقتدر mail.ru - این تابع در مورد "تنظیمات" - "Anonymizer" قرار دارد. نامه ها در صندوق پستی اصلی (در یک پوشه جداگانه) قرار می گیرند، اما فرستنده آدرس کاملاً متفاوتی را می بیند.

برای ارسال ایمیل از این صندوق پستی و هر صندوق پستی دیگر، باید از VPN استفاده کنید. واقعیت این است که متن اصلی ایمیل حاوی یک آدرس IP است:

می توانید آدرس IP را در سرویسی مانند https://ru.myip.ms/ وارد کنید و مکان را دریافت کنید:

مواردی که نباید در شبکه های اجتماعی منتشر شود

اگر از شبکه های اجتماعی برای برقراری ارتباط با اقوام، دوستان و افراد همفکر خود استفاده می کنید، حداقل اطلاعاتی را در مورد خودتان بگذارید. هک زندگی: جایگزینی حروف سیریلیک با حروف مشابه لاتین به حذف نام و نام خانوادگی از نتایج جستجو کمک می کند.

نام کامل + تاریخ تولد امکان یافتن یک فرد را در آن فراهم می کند خدمات مختلف. به عنوان مثال، در پایگاه داده FSPP. بله، می دانید که پنهان کردن سال تولد، اما ماندن در گروه های "11-B شماره 2000" یا "ببرها طبق تقویم چینی" کمی رنگ پریده است؟

عکس ها و پست های خصوصی را تحت قفل و کلید قرار دهید. البته این کار کارمندان مسئولین را متوقف نخواهد کرد. اما افراد تصادفی را از توجه غیر ضروری نجات می دهد.

در اینجا لیستی از مواردی است که هرگز نباید در شبکه های اجتماعی پست شوند:

- برنامه ریزی برای ترک خانه (در تعطیلات، در یک سفر کاری و غیره). زندگی را برای سارقان آپارتمان آسان نکنید. اشاره به این که کسی در خانه مانده مفید خواهد بود.

- شماره تلفن اصلی. به خصوص اگر بانک ها و سایر حساب های مهم به آن مرتبط باشند.

- پست هایی که قصد خرید عمده آنها را دارید؛

- اطلاعیه هایی در مورد تراکنش های موفقی که پول زیادی برای شما به ارمغان آورده است.

- پیام هایی در مورد گم شدن اسناد یا پلاک - احتمال اینکه کلاهبرداران از شما پول اخاذی کنند بیشتر از احتمال یافتن آنها است.

مراقب گروه ها در شبکه های اجتماعی باشید

اگر به 10 گروه مانند "خرید آپارتمان در SZAO" اضافه شوید، به راحتی می توان حدس زد که قصد خرید یک آپارتمان را دارید. لیست گروه هایی که در آنها عضو هستید، تقریباً بیشتر از ورودی های صفحه درباره شما می گوید.

این گروهها برای انواع مختلف کلاهبرداران و هرزنامهها برای پیمایش بسیار راحت هستند. از این گذشته ، خود شما تأکید کردید - آنها می گویند ، این موضوع برای من جالب است. منو جدا کن لطفا

به آنچه در عکس ها پست می کنید فکر کنید (و چه زمانی)

از عکس جلویی واضح برای آواتار استفاده نکنید. یک عکس از زاویه ای غیرعادی امتحان کنید. سپس آشنایان شما را می شناسند، اما سیستم هایی مانند FindFace به احتمال زیاد این کار را نمی کنند.

چه عکس هایی را نمی توان منتشر کرد:

- عکس های نزدیک خانه با اشاره به موقعیت مکانی. هرگز از برچسب های جغرافیایی استفاده نکنید، آنها را در تنظیمات دوربین غیرفعال کنید.

- عکس و اسکن اسناد؛

- عکس بلیط کنسرت، مسابقات ورزشی و .... - کدهای آنها می تواند توسط افراد دیگر استفاده شود.

- عکس کارت های بانکی. و حتی بیشتر از آن تاریخ انتشار و CVC / CVV.

کارت های بانکی را درخشان نکنید - به هیچ وجه

چند کلمه بیشتر در مورد کارت. اگر می خواهید کمک های مالی برای غذای گربه های مشروط جمع آوری کنید، یک کارت جداگانه بگیرید و شماره آن را منتشر کنید. به هیچ وجه از کارت اصلی خود برای این کار استفاده نکنید. ضمناً در فروشگاه های اینترنتی نیز نباید با آن پرداخت کنید.

برای چنین اهدافی مناسب است کارت های مجازی. به عنوان مثال، آنها توسط Sberbank و Qiwi (Visa Virtual) ارائه می شوند. میتوانید اینگونه کارتها را در دستگاههای خودپرداز، پایانهها، برنامههای بانکی آنلاین و غیره پر کنید و سپس پول دریافتی را طبق معمول خرج کنید یا به کارت اصلی انتقال دهید.

کافی خواهد بود

اینترنت. شما فقط باید آن را به درستی انجام دهید و تا حد امکان از ایمنی خود اطمینان حاصل کنید. اصلی ترین چیزی که برای این مورد نیاز است، نیاز به مخفی کردن آدرس IP واقعی شما است صندوق پستی. فقط مراقب باشید و سعی کنید، در صورت امکان، هیچ گونه اطلاعات شخصی ارسال نکنید: شماره، آدرس، عکس های شما.

آدرس در هنگام بازدید از سایت ها به روش های مختلف. ساده ترین و مقرون به صرفه ترین استفاده از سرورهای پراکسی ناشناس () است که در حالت سرویس کار می کنند. سرور پروکسی (از انگلیسی Proxy -) نوعی واسطه بین رایانه شما و اینترنت است. با آنلاین شدن، ابتدا به یک سرور پروکسی متصل می شوید و تنها پس از آن به سایت های مورد علاقه خود می روید. در نتیجه، صاحبان این سایتها ممکن است IP واقعی شما را دریافت نکنند، اما آدرس سرور پراکسی مورد استفاده را دریافت کنند.

در حال حاضر در اینترنتتعداد کمی وجود دارد ناشناس کننده های رایگانکه هر کسی می تواند استفاده کند. کار با آنها بسیار آسان است، زیرا این پروکسی ها از یک رابط وب آشنا استفاده می کنند. شما فقط باید به صفحه ناشناس بروید و آدرس سایتی را که قصد بازدید از آن را دارید در کادر گشت و گذار وارد کنید. یکی از مشهورترین ناشناسکنندههای روسی زبان امروزی است www.anonymizer.ru. اما شما همچنین می توانید بسیاری از خدمات مشابه را به تنهایی با وارد کردن عبارت "پراکسی های ناشناس" یا "ناشناس کننده ها" در موتور جستجو پیدا کنید.

ناشناس به شما امکان می دهد آزادانه در اینترنت گشت و گذار کنید و صفحات را مرور کنید، با این حال، بسیاری از انجمن ها و کتاب های مهمان اغلب کاربران را از ارسال پست از طریق پراکسی های ناشناس منع می کنند. در این حالت، باید تغییراتی در تنظیمات مرورگر خود ایجاد کنید تا IP خود را مخفی کنید اما ظاهر یک اتصال معمولی را ایجاد کنید. که در اینترنتلیست کاملی از سرورهای پراکسی ناشناس وجود دارد که کاربران می توانند از آنها استفاده کنند یا با هزینه ای اندک. این لیست ها حاوی IP های پراکسی ناشناس و شماره پورت هایی هستند که باید از طریق آنها اتصال برقرار شود. شما باید یک پروکسی مناسب پیدا کنید و سپس تنظیمات مرورگر خود را تغییر دهید تا تمام اتصالات اینترنت از طریق سرور پروکسی انجام شود. IP مورد نظر خود را به عنوان پروکسی برای استفاده مشخص کنید و شماره پورت مربوطه را وارد کنید.

اگر به تنظیمات مرورگر خود خیلی مطمئن نیستید، اما باید حرکت خود را کاملاً ناشناس کنید، می توانید از برنامه های ویژه استفاده کنید. به طور خاص، یکی از موثرترین آنها است برنامه TOR(انگلیسی The Onion Router) که به صورت رایگان در سایت قابل دانلود است https://www.torproject.org. در همین سایت می توانید بخوانید دستورالعمل های دقیقو توضیحاتی در مورد نحوه استفاده از برنامه با نصب مرورگر TOR بر روی رایانه خود، نه تنها می توانید با خیال راحت در اینترنت گشت و گذار کنید، IP خود را کاملاً مخفی کنید، بلکه وب سایت های خود را نیز ایجاد کنید، پیام بگذارید و نامه تبادل کنید. تنها نقطه ضعف این نرم افزار- کاهش قابل توجه سرعت اتصال، که می تواند ناراحتی های خاصی ایجاد کند.

منابع:

- مرورگر TOR

گاهی انسان برای جلب توجه به سوی خود آماده دیوانه ترین اعمال می شود. اما موقعیت هایی در زندگی وجود دارد که می خواهید به یک "مرد نامرئی" تبدیل شوید. و انجام این کار کاملا امکان پذیر است.

دستورالعمل

ظاهر انسان در وهله اول چیزی است که توجه افراد را به خود جلب می کند. بنابراین، اگر می خواهید با جمعیت ترکیب شوید، هر چیزی را که می تواند چشم شما را جلب کند حذف کنید. لباس های پر زرق و برق، اکسسوری های جذاب، مدل موی دیدنی، آرایش تحریک آمیز، مانیکورهای جسورانه و جواهرات قابل توجه را فراموش کنید.

یک لباس با کیفیت متوسط در یک رنگ محتاطانه (خاکستری، آبی سرمه ای، قهوه ای) انتخاب کنید، که بیش از حد بر خطوط شکل شما تأکید نمی کند. مثلاً یک پیراهن کش با رنگ ملایم، شلوار جین کمی گشاد و کفش خنثی بپوشید. اگر مدل موی شیک دارید یا رنگ روشنمو، موها را زیر کلاه بافتنی تیره پنهان کنید و کمی روی پیشانی بکشید. با تشکر از این ظاهربه راحتی می توانید در میان جمعیت گم شوید.

تاریخ انتشار: 1394/10/01همانطور که درز اطلاعاتی از سازمان های اطلاعاتی در قالب همان ادوارد اسنودن نشان می دهد، ایالت ها و نه تنها ایالات متحده، شهروندان را زیر نظر دارند و این کار را بسیار فعال انجام می دهند. علاوه بر این، انواع مختلفی از هکرها می توانند برای سرقت پول از حساب ها یا اطلاعات محرمانه از شما جاسوسی کنند. و هر چه موقعیتی که اشغال می کنید بالاتر باشد یا پول کلانی را به دست آورید، موضوع حفاظت از اطلاعات بیشتر می شود موج سواری ناشناساینترنت برای شما مرتبط تر می شود. در این نکته، ما در مورد متداولترین روشهای ناشناس ماندن در اینترنت و بنابراین محافظت از اطلاعات و اطلاعات خود در مورد شما و فعالیتهایتان صحبت خواهیم کرد.

برای شروع، بیایید تصمیم بگیریم که چه کسی به ناشناس بودن و محافظت نیاز دارد، و چه کسی به ابتدایی ترین استانداردهای امنیتی نیاز دارد - داشتن یک آنتی ویروس کارآمد در رایانه، بازدید نکردن از سایت های مشکوک، دانلود نکردن چیزی. برای اکثر مردم این کافی است. باور کنید، هیچ سرویس یا هکر خاصی علاقه ای به مکاتبات شما با بحث در مورد بازدید از کلبه تابستانی خود یا شایعات در مورد دوستان مدرسه ندارند. اگر تراکنش های بانکی را از طریق اینترنت انجام ندهید و حساب های پول الکترونیکی ندارید، هیچ هکری به شما علاقه مند نخواهد شد.

برعکس، حفاظت جدی و ناشناس ماندن در اینترنت برای سیاستمداران، دانشمندان، بازرگانان، شخصیتهای عمومی و هر شخصیت عمومی حیاتی است. ما حتی هکرها و تروریست ها را به یاد نمی آوریم - آنها چنین توصیه هایی را نمی خوانند - آنها خودشان می توانند ناشناس بودن و امنیت را به هر کسی که می خواهند آموزش دهند.

ناشناس بودن همچنین به افرادی که در حال ساختن یک شغل موفق هستند یا حداقل برای فعالیت در سیاست، تجارت و روابط بینالملل برنامهریزی میکنند، لطمه نمیزند. «شوخیهای» در اینترنت که امروزه ممکن است برای شما کاملاً بیگناه به نظر برسد، در عرض 5 یا 10 سال، فعلاً در جایی جمعآوری و بایگانی میشود، میتواند به حرفه یا شهرت شما پایان دهد.

یا فقط در یکی از شبکه های اجتماعی چیزی ناخوشایند درباره رئیس جمهور ایالات متحده نوشتید و شش ماه بعد برای دریافت ویزای آمریکا رفتید ... حتی نمی دانید چرا از شما رد شده است ، اما آنها به راحتی می توانند رد کنند - اینترنت ، مهم نیست که چقدر بزرگ به نظر می رسد ، در واقع آنقدر بزرگ نیست ، اما به لطف فن آوری های مدرن، جستجوی اطلاعات در مورد یک شخص خاص و تمام مراحل، اظهارات او چند ثانیه طول می کشد.

علاوه بر این، افراد کمی وجود دارند که به خاطر امنیت به تئوریهای توطئه و امنیت وسواس دارند. به تیم کاربران نامرئی خوش آمدید!

امنیت از کجا شروع می شود؟

و با این واقعیت شروع می شود که شما در مورد خود می نویسید و آن را در اینترنت ارسال می کنید. از این گذشته ، این بسیار محبوب و شیک است: Odnoklassniki ، Vkontakte ، Facebook ، Instagram ، Foursquare ... ما خودمان روزانه بیشترین پست را ارسال می کنیم اطلاعات دقیقدرباره خودتان، با عکسها و برچسبهای جغرافیایی ارائه شده است، که توسط آنها میتوان نه تنها توسط سرویسهای ویژه قدرتمند، بلکه به معنای واقعی کلمه توسط هر دانشآموز دبستانی علاقهمندی ردیابی شد!

اگر نمی خواهید چیزی در مورد خود بدانید - دست از "سوزاندن" خود بردارید! در شبکه های اجتماعی حساب کاربری ایجاد یا حذف نکنید، یا حداقل چک نکنید، چیزی در مورد خودتان و اعتیادها، حرکات، جلساتتان ننویسید. پستهایی با انتقاد یا نفرین تند علیه شخصیتهای سیاسی مهم در کشور و جهان و همچنین مافوق مستقیم خود یا حتی رقبا ارسال نکنید. چه کسی می داند زندگی شما چگونه رقم خواهد خورد؟ شاید فردا یا پس فردا تصمیم بگیرید به کشوری مهاجرت کنید که امروز به شدت از رهبر آن متنفر هستید یا در یک شرکت رقیب شغلی پیدا کنید؟

علاوه بر این، شما نباید در مورد مقالات در نشریات آنلاین، در انجمن ها و شرکت در چت های عمومی نظر بنویسید. حتی اگر آنها را بدون ثبت نام با نام مستعار "ناشناس" بنویسید، آدرس IP شما مشخص می شود و در پایگاه داده سایت باقی می ماند. در صورت تمایل، هر کدام را شناسایی کنید نویسنده ناشناستفسیر برای یک حرفه ای معمولی دشوار نیست، به غیر از افراد و سازمان های جدی تر.

یک (یا بهتر است نه یک، بلکه چند مورد) برای خود داشته باشید. آدرس ایمیل s که هنگام ثبت نام در منابع مختلف اینترنتی نشان می دهید و همچنین آنها را به عنوان مخاطبین در فروشگاه های آنلاین و سایر مکان های عمومی اینترنتی قرار می دهید. در هر صورت، گذاشتن آدرس ایمیل اصلی و تنها در چنین مکان هایی خیلی هوشمندانه نیست - حداقل این آدرس هرزنامه می شود، که مقدار آن هر ماه به صورت تصاعدی افزایش می یابد، حداکثر، همه در مورد شما می دانند - کجا ثبت نام کرده اید، چه چیزی خریداری می کنید، چه زمانی و از چه خدماتی استفاده می کنید. با دانستن آدرس، خواندن تمام مکاتبات شما به طور کلی، رهگیری ترافیک شما چندان دشوار نیست، به خصوص اگر این مکاتبات حاوی برخی اسرار باشد یا مورد علاقه متخصصان نظارت اینترنتی باشد.

بنابراین، آدرس اصلی خود را خصوصی نگه دارید و آن را فقط به نزدیکترین دوستان و همکاران تجاری خود که با آنها تجارت می کنید یا در مورد مسائل جدی صحبت می کنید اعتماد کنید. بهتر است اگر در کشوری که در آن زندگی می کنید ثبت نشده باشد - ردیابی آن حتی دشوارتر خواهد بود.

و برای برخی مقاصد، میتوانید از خدمات ایمیل کاملاً ناشناس مانند . لینک را ذخیره کنید - مفید خواهد بود.

اینها اصول اولیه امنیت هستند. اما شما می توانید بیشتر و عمیق تر بروید. من در اینجا به جزئیات روش ها نمی پردازم - هر یک از آنها به مقاله جداگانه ای نیاز دارند (در صورت تمایل می توانید جزئیات را در سایت های دیگر بیابید و بخوانید) ، من فقط آنها را با توضیح مختصری لیست می کنم:

- استفاده کنید وبگردی ناشناس با استفاده از تنظیمات مرورگر. اکنون تقریباً همه مرورگرها دارای عملکرد "مرور خصوصی" یا "حالت ناشناس" هستند و بنابراین این ساده ترین راه است. ناشناس بودن کامل نمی دهد، اما همچنان درجه امنیت و ناشناس بودن شما را افزایش می دهد، حداقل هیچ اثری از وب گردی شما در رایانه شما وجود نخواهد داشت. در این حالت، مرورگر بلافاصله پس از پایان جلسه، کوکی ها و فایل های موقت را حذف می کند، داده های فرم (ورودی و رمز عبور) و همچنین تاریخچه مرور را ذخیره نمی کند.

- برای وب گردی استفاده کنید سرورهای پراکسی ناشناس. این باعث می شود که مرور راحت تر نباشد - برخی از منابع محبوب مانند yandex.ru به هیچ وجه به شما اجازه ورود نمی دهند. از سوی دیگر، شما این فرصت را خواهید داشت که از خدمات و دسترسی به سایت هایی استفاده کنید که به دلایلی در کشور شما یا توسط مدیریت شبکه شرکتی شما مسدود شده اند.

- لذت ببرید ناشناس کننده ها- برنامه ها یا سرویس های وب که بر اساس اصل یک سرور پراکسی ناشناس کار می کنند، اما با درجه ناشناس بیشتر. معایب این روش: کاهش محسوس سرعت وبگردی و پرداخت ناشناس های اصلی و با کیفیت. مزایا: سهم بالای ناشناس بودن در شبکه.

- یاد بگیرید و استفاده کنید VPN (شبکه خصوصی مجازی)- فناوری ای که به شما امکان می دهد یک کانال رمزگذاری شده بین کاربر و شبکه ایجاد کنید که از تمام ترافیک اینترنت شما در برابر "شنود" محافظت می کند و همچنین آدرس IP را پنهان می کند. ساده ترین راه برای استفاده از VPN نصب افزونه برای آن است مرورگر گوگلکروم به نام ZenMate. اما ساده ترین همیشه قابل اطمینان ترین نیست، بنابراین، اگر موضوع امنیت برای شما بسیار مرتبط است، توصیه می کنم موضوع را به طور کامل مطالعه کنید و از روش های نه ساده، بلکه مطمئن تر این فناوری استفاده کنید.

- فناوری TOR. این یک شبکه خصوصی از روترها است که به طور خاص برای اطمینان از ناشناس بودن و امنیت کاربران اینترنت ایجاد شده است. برای استفاده از این شبکه، کافی است یک مجموعه ویژه مبتنی بر TOR یکی از مرورگرهای محبوب - Firefox یا Opera نصب کنید. اما به یاد داشته باشید: تقریباً 100٪ ناشناس بودن را برای خود فراهم می کنید، اما ناراحتی زیادی خواهید داشت: نمی توانید شبکه های اجتماعی محبوب را مشاهده کنید، حتی نمی توانید ویدیوها را تماشا کنید! آیا به چنین ناشناسی نیاز دارید یا نه - شما تصمیم می گیرید!

اما همه چیز مربوط به ناشناس بودن و امنیت هنگام گشت و گذار در وب از رایانه است. اما هنوز وجود دارد گشت و گذار در اینترنت موبایل! این زمانی است که از طریق گوشی هوشمند یا تبلت به اینترنت دسترسی پیدا می کنید. و اینجا حتی بدتر است. زیرا هنوز گاهی اوقات کار ایمن در رایانه را به یاد می آوریم، اما در مورد تلفن هوشمند، آن را کاملاً فراموش می کنیم! یا به این دلیل که به نظر می رسد ما با آن در فضا حرکت می کنیم، و بنابراین "تشخیص" ما دشوارتر است، یا گشت و گذار از تلفن هوشمند به نظر ما چیز جدی نیست.

در همین حال، حتی مدلهای ویژهای از «هوشهای هوشمند ضد جاسوسافزار» نیز وجود دارد. به عنوان مثال، سال گذشته، بوئینگ یک دستگاه فوق امن (و اگر سعی کنید آن را جدا کنید - خود تخریب می شود!) را به ویژه برای کارمندان سازمان های دولتی آمریکا منتشر کرد. کسی که و کارمندان دولت آمریکا به طور مستقیم در مورد نظارت در اینترنت می دانند! این یک چیز است که دیگران را دنبال کنید، و کاملاً چیز دیگری - وقتی آنها شما را دنبال می کنند، چه کسی آن را می خواهد! :)

و روز دیگر، تلفن هوشمند ضد جاسوسی Blackphone 2 به فروش رسید (دوباره، تا کنون فقط در ایالات متحده آمریکا، اما با مقدار زیادی تمایل، شهروندان روسیه نیز می توانند آن را خریداری کنند). سیستم عاملسیستمعامل سایلنت که مبتنی بر اندروید است اما از تمامی نرمافزارهای آشغال و ردیابی حذف شده است.

اما مهمتر از همه، دارای ماژول های رمزگذاری داخلی برای تمام اطلاعات ورودی و خروجی - تماس ها، اس ام اس ها، پیام ها در پیام رسان های آنلاین، عکس ها و موارد دیگر است. حتی هنگام اتصال به شبکه های بی سیم عمومی نیز محافظت وجود دارد. اگر قبلاً نگران امنیت و ناشناس بودن خود در اینترنت هستید، به شدت توصیه می کنم که به چنین تلفن هوشمندی در حوزه تلفن همراه بروید یا اصلاً از تلفن هوشمند خود آنلاین نشوید - امکان حفظ ناشناس بودن بدون دستگاه های خاص بسیار کمتر است!

خلاصه.کشورهایی که تحت عنوان مبارزه با تروریسم، جنایت و هرج و مرج به طور فزاینده ای در حال تهاجم به دورانی مطلق هستند فضای خالیاینترنت، تلاش برای کنترل و تنظیم دقیق آن، و موضوع امنیت و ناشناس بودن روز به روز بیشتر مطرح می شود. اگر به همین منوال پیش برود، شاید به زودی ناشناس ماندن در اینترنت کاملا غیرممکن شود. در این میان، این امکان وجود دارد و در برخی موارد بسیار ضروری است که رد حضور خود در شبکه و برای شهروندان کاملاً قانونمند - صرفاً به دلایل ایمنی خود - پنهان یا حتی کاملاً پنهان شود. بنابراین تا زمانی که می توانیم از آن استفاده می کنیم.

موفق باشید در این موضوع نه سخت، اما نه خیلی ساده!

نکات اخیر از بخش کامپیوتر و اینترنت:

آیا این توصیه به شما کمک کرد؟شما می توانید با اهدای هر مبلغی که برای توسعه آن می خواهید به پروژه کمک کنید. به عنوان مثال، 20 روبل. یا بیشتر:)

ابتدا می خواهم به این نکته اشاره کنم این موضوعبسیار گسترده است، و مهم نیست که چقدر سعی می کنم همه چیز را تا حد امکان خلاصه کنم، اما در عین حال بدون از دست دادن جزئیات لازم و در عین حال ارائه آن به وضوح تا حد امکان برای کاربر معمولی، این مقاله همچنان پر از جزئیات و اصطلاحات فنی مختلف خواهد بود که به همین دلیل مجبور خواهید بود به Google بروید. همچنین فرض بر این است که خواننده حداقل با اصول اولیه عملکرد اکثر خدمات محبوب و خود شبکه جهانی آشنا است.

ناشناس سازی دقیقا چیست؟

علاوه بر این نظر پر شور در گوشه و کنار اینترنت در مورد پنهان کاری آدرس های IPجزئیات بیشتری وجود دارد به طور کلی، تمام روش ها و ابزارهای ناشناس ماندن با هدف پنهان کردن ارائه دهنده است. از طریق آن می توان از قبل مکان دقیق فیزیکی کاربر را به دست آورد اطلاعات اضافیدر مورد آن (IP، مرورگر "اثر انگشت"، گزارش فعالیت آن در یک بخش شبکه خاص و غیره). و همچنین اکثر روش ها و ابزارها در جهت پنهان سازی / عدم افشای حداکثری این اطلاعات غیرمستقیم است که بعداً امکان درخواست از ارائه دهنده کاربر مورد نظر وجود خواهد داشت.

راه های ناشناس ماندن شما در شبکه چیست؟

اگر در مورد واحدهای مجزای ناشناس سازی صحبت کنیم (از این گذشته ، طرح هایی به شکل ترکیبی از یک یا دیگر ابزار ناشناس سازی نیز وجود دارد) ، می توان موارد زیر را متمایز کرد:

1) سرورهای پروکسی- انواع مختلفی وجود دارد، با ویژگی های خاص خود. یک پرسش متداول جداگانه و موضوعات دیگر در انجمن برای آنها وجود دارد.

2) خدمات VPN- همچنین بر اساس پروتکل های مختلفی که ارائه دهندگان پیشنهاد می کنند کار کنید، تفاوت ها و ویژگی های آنها را در زیر مشاهده کنید.

3) تونل های SSH، در ابتدا برای اهداف دیگر ایجاد شدند (و هنوز هم کار می کنند) اما برای ناشناس سازی نیز استفاده می شوند. طبق اصل عملکرد ، آنها کاملاً شبیه VPN ها هستند ، بنابراین در این مبحث ، تمام مکالمات در مورد VPN ها نیز به معنای آنها خواهد بود ، اما مقایسه آنها همچنان بعداً انجام می شود.

4) سرور های اختصاصی- اساسی ترین مزیت این است که مشکل افشای تاریخچه درخواست میزبانی که اقدامات از آن انجام شده است ناپدید می شود (همانطور که ممکن است در مورد VPN / SSH یا پروکسی باشد).

5) عالی و وحشتناک تور;

6) - یک شبکه ناشناس و غیر متمرکز که در بالای اینترنت اجرا می شود، استفاده نمی کند آدرس دهی IP(برای جزئیات به زیر مراجعه کنید)؛

7) وسایل دیگر - شبکه های ناشناس، ناشناس کننده هابه دلیل محبوبیت ناکافی آنها، آنها هنوز توسط جامعه مورد مطالعه قرار نگرفته اند (و در نتیجه تضمین نسبی قابل اعتمادی ندارند) اما کاملاً امیدوارکننده هستند، همچنین در زیر در مورد آنها نگاه کنید.

چه چیزی باید پنهان شود یا داده ها و روش های بی هویت سازی برای به دست آوردن آنها چیست؟

فوراً متذکر می شوم که تمام ابزارها و روش های (حداقل اساسی) برای پنهان کردن داده ها در لیست زیر در سؤالات باقی مانده از این سؤالات متداول پوشش داده خواهد شد. همچنین میخواهم توجه را به یک منبع جالب جلب کنم که به سؤالاتی اختصاص دارد که با دسترسی به دستگاههای مختلف چه اطلاعاتی درباره خودمان در شبکه میگذاریم.

1)آدرس آی پی، یا محبوب ترین شناسه در اینترنت. این امکان را فراهم می کند که ارائه دهنده کاربر را پیدا کنید و از طریق همان IP آدرس دقیق را از او دریافت کنید.

2)IP ارائه دهنده DNS

، که می تواند از طریق روشی به نام (( DNS نشت می کند). توجه به این نکته ضروری است که این نشت می تواند در هنگام پیوند رخ دهد HTTP/SOCKS4(در برخی موارد 5) + Tor! بنابراین، در اینجا باید به ویژه مراقب بود;

3) اگر بیشتر ترافیک برای مدت طولانی از طریق یک گره، به عنوان مثال، همان Tor به اینترنت می رود، می توانید به اصطلاح پروفایل سازی را انجام دهید - فعالیت خاصی را به نام مستعار خاصی نسبت دهید که می تواند از طریق کانال های دیگر ناشناس باشد.

4) گوش دادن به ترافیک در گره خروجی یا (مرد در وسط).

5) اتصال همزمان به کانال های ناشناس و باز می تواند در برخی شرایط مشکل ایجاد کند، مثلاً اگر اتصال در کلاینت قطع شود، هر دو کانال از کار می افتند و امکان تعیین روی سرور وجود دارد. آدرس مورد نظربا مقایسه زمان قطع ارتباط کاربران (با این حال، این یک روش نسبتاً دست و پا گیر و به دور از نامگذاری دقیق است).

6) نامگذاری کردن فعالیت در یک جلسه ناشناس - با استفاده از خدمات عمومی، به ویژه خدماتی که قبلاً اطلاعاتی در مورد این کاربر دارند.

7)آدرس مک، که نقطه وای فای هنگام اتصال به آن دریافت می کند (یا می توان از سوییچ های یکی از شبکه های محلی که از طریق آن به اینترنت دسترسی داشت از آن نسخه پشتیبان تهیه کرد).

8) اطلاعات از مرورگرها:

- بیسکویت ها- این فایل های متنیبا برخی از داده ها (معمولاً برای هر کاربر منحصر به فرد) که توسط برنامه (اغلب توسط مرورگر) برای کارهای مختلف، به عنوان مثال، احراز هویت ذخیره می شود. اغلب اتفاق می افتد که مشتری ابتدا از یک جلسه باز از منبع بازدید می کند، مرورگر کوکی ها را ذخیره می کند و سپس مشتری از یک جلسه ناشناس متصل می شود، سپس سرور می تواند کوکی ها را مطابقت داده و مشتری را محاسبه کند.

- فلش، جاوا، ادوبی ریدر- سه پلاگین اول را به طور کلی می توان به عنوان متمایز کرد برنامه های کاربردی فردیمبتنی بر مرورگر آنها می توانند پراکسی ها را دور بزنند ( DNS نشت می کند، IP را برجسته کنید ( نشت IPهمچنین، هر سه (مخصوصاً Flash sins با این) اغلب به عنوان ابزاری برای سوء استفاده از برخی آسیبپذیریهای 0 روزه یا 1 روزه عمل میکنند که گاهی اوقات اجازه نفوذ به خود سیستم را میدهند.

- جاوا اسکریپت- اجرا شده در سمت کلاینت، از نظر دینون چنین طیف وسیعی از امکانات را ندارد، اگرچه می تواند اطلاعات دقیقی در مورد سیستم عامل، نوع و نسخه مرورگر ارائه دهد و همچنین به برخی از فناوری های مرورگر دسترسی دارد که می توانند به عنوان مثال آدرس IP را ادغام کنند.

- اثر انگشت مرورگریا اثر انگشت مرورگر- مجموعه ای از داده هایی که مرورگر هنگام کار با آن به طور مداوم در اختیار سرور قرار می دهد، که می تواند یک "اثر انگشت دیجیتال" نسبتاً منحصر به فرد را تشکیل دهد که به وسیله آن می توان کاربر را حتی در یک جلسه ناشناس یا بعد از خروج از آن پیدا کرد.

VPN چه تفاوتی با پروکسی دارد؟

1) ترافیک بین مشتری و پروکسی به صورت شفاف، با با استفاده از VPNرمزگذاری در حال حاضر در حال انجام است.

2) پایداری - هنگام ایجاد اتصال VPN، به عنوان یک قاعده، ثابت است، قطع ارتباط به ندرت ایجاد می شود، با یک پروکسی نسبتاً بیشتر اتفاق می افتد. اما همه چیز به ارائه دهنده بستگی دارد.

3) علاوه بر رمزگذاری اتصال، VPN سرویس ناشناس تری را ارائه می دهد به این معنا که از DNS استفاده می شود. سرورهای VPNسرویس و امکان افشای داده های خصوصی مانند نشت DNS وجود ندارد که بدتر از افشای آدرس IP نیست.

4) خدمات VPNگزارش ها را نگه ندارید یا دوره های بسیار کوتاه و با جزییات را نگه ندارید (حداقل آنها چنین می گویند)، اکثر پروکسی ها چنین وعده هایی را نمی دهند.

زنجیره ای از سرورهای پروکسی چقدر موثر است؟

در عوض، اگر شما بر اساس نسبت افزایش زمان عدم نامگذاری به کاهش سرعت اتصال از منبع نهایی به مشتری هدایت شوید، ناکارآمد است. علاوه بر این، تقریباً تمام معایب عدم نامگذاری ذاتی در سرورهای پراکسی زمانی که چنین زنجیره هایی از آنها ساخته می شوند ناپدید نمی شوند. بنابراین، میتوان نتیجه گرفت که بهتر است در صورت ناشناس بودن از این روش استفاده نکنید.

سؤالات متداول در مورد سرورهای پروکسی در مورد SOCKS4a نمی گوید، چرا به آن نیاز است؟

این یک نسخه میانی بین SOCKS 4 و 5 است که در آن همه چیز شبیه به 4 عمل می کند، با این تفاوت که SOCKS4a فقط یک نام دامنه را به جای آدرس IP یک منبع می پذیرد و خودش آن را حل می کند.

آیا می توانید در مورد ویژگی ها، مزایا و معایب اجاره سرورهای اختصاصی بیشتر توضیح دهید؟

یک سرور اختصاصی نه برای ناشناس سازی، بلکه برای میزبانی برنامه ها، خدمات و هر چیز دیگری که مشتری لازم می داند در نظر گرفته شده است. توجه به این نکته مهم است که مستاجر با یک ماشین فیزیکی جداگانه ارائه می شود که به او تضمینی برای کنترل کامل این سایت می دهد و مزیت مهمی برای ناشناس ماندن ایجاد می کند - اطمینان از اینکه تاریخچه پرس و جو در هیچ کجا نشت نمی کند.

با توجه به موارد فوق و سایر نکات، می توان تعدادی از مزایای این ابزار را از نظر ناشناس بودن برجسته کرد:

1) راه اندازی یک پروکسی HTTP/SOCKS یا اتصال SSH/VPN برای انتخاب؛

2) کنترل تاریخچه درخواست ها.

3) در صورت استفاده از مرورگر راه دور، از حمله از طریق Flash، Java، JavaScript صرفه جویی می کند.

خب معایبی هم داره:

1) روش بسیار گران قیمت؛

2) در برخی از کشورها، پیشینی، نمی تواند ناشناس باشد، زیرا مستاجر موظف است اطلاعات مربوط به خود را ارائه دهد: گذرنامه، کارت اعتباری و غیره.

3) تمام اتصالات به یک سرور اختصاصی توسط ارائه دهنده آن ثبت شده است، بنابراین در اینجا وکالتنامه یک طرح کمی متفاوت ایجاد می شود.

VPN از طریق چه پروتکل هایی کار می کند و چه ویژگی هایی دارند؟

بهتر است فوراً گزینه های VPN را که در حال حاضر وجود دارد ، یعنی آنچه ارائه دهندگان بسته ها و فناوری ها ارائه می دهند در نظر بگیرید ، مگر اینکه البته هدف ما افزایش دانش تئوری باشد. پروتکل های شبکه(اگرچه گزینه هایی با استفاده از یک پروتکل وجود دارد که ما نیز آنها را بررسی خواهیم کرد).

SSL (لایه سوکت ایمن) پروتکل سوکت های امن - از حفاظت داده های کلید عمومی برای احراز هویت فرستنده و گیرنده استفاده می کند. قابلیت اطمینان انتقال داده را از طریق استفاده از کدهای تصحیح و توابع هش ایمن حفظ می کند. یکی از ساده ترین و "کم ناشناس ترین پروتکل ها" برای اتصالات VPN، که در درجه اول توسط برنامه های سرویس گیرنده VPN استفاده می شود. بیشتر اوقات، هنگام ایجاد اتصال VPN، بخشی از برخی از اتصالات است.

PPTP (پروتکل نقطه به نقطه تونل زنی) - اغلب استفاده می شود، بسیار سریع، پیکربندی آسان است، اما نسبت به سایر همتایان خود کمترین امنیت را در نظر می گیرد.

L2TP (پروتکل تونل زنی لایه 2) + IPSec(اغلب IPSec از نام به عنوان یک پروتکل کمکی حذف می شود). L2TP حمل و نقل را فراهم می کند، در حالی که IPSec مسئول رمزگذاری است. این بسته دارای رمزگذاری قویتری نسبت به PPTP است، در برابر آسیبپذیریهای PPTP مقاوم است و همچنین یکپارچگی پیام و احراز هویت حزب را فراهم میکند. فقط مبتنی بر VPN وجود دارد پروتکل IPSecیا فقط L2TP، اما، بدیهی است، L2TP + IPSec فرصت های بیشتری را برای محافظت و ناشناس سازی نسبت به مجزا فراهم می کند.

openvpn- ایمن، باز و در نتیجه گسترده، به شما امکان می دهد بسیاری از قفل ها را دور بزنید، اما به یک کلاینت نرم افزار جداگانه نیاز دارد. از نظر فنی یک پروتکل نیست، بلکه یک پیاده سازی است فناوری های VPN. تمام عملیات شبکه را از طریق انجام می دهد TCPیا UDPحمل و نقل همچنین امکان کار از طریق اکثر سرورهای پروکسی از جمله HTTP، SOCKS وجود دارد NATو فیلترهای شبکه. برای ایمن سازی کانال کنترل و جریان داده، OpenVPN استفاده می کند SSLv3/TLSv1.

SSTP- به اندازه OpenVPN ایمن، نیازی به کلاینت جداگانه ندارد، اما در پلتفرم ها بسیار محدود است: Vista SP1، Win7، Win8. کپسول می کند قاب های PPP V دیتاگرام های IPبرای انتقال شبکه SSTP از پروتکل کنترل تونل برای مدیریت تونل و ارسال فریم های داده PPP استفاده می کند. اتصال TCP(پورت 443). پیام SSTP با کانال پروتکل SSL رمزگذاری می شود HTTPS.

به طور جداگانه، شایان ذکر است که خدماتی مانند "DoubleVPN" را ارائه می دهند، زمانی که ترافیک قبل از رسیدن به گره مورد نظر از 2 سرور VPN مختلف در مناطق مختلف عبور می کند. یا راه حل سخت تری وجود دارد - "QuadVPN"، زمانی که از 4 سرور استفاده می شود، که کاربر می تواند خود آنها را انتخاب کند و به ترتیبی که نیاز دارد ترتیب دهد.

معایب VPN چیست؟

البته نه به عنوان ناشناس مانند برخی از سرویس های دیگر مانند Tor، و نه تنها به دلیل متفاوت بودن الگوریتم و طرح. همچنین هنگام استفاده از VPN، در شرایط بحرانی، باید بیشتر به انجام وظیفهای این سرویس (حداقل ورود به سیستم، کار بدون پشتیبانگیری ترافیک و غیره) اعتماد کنید.

نکته بعدی این است که اگرچه VPN در اکثر موارد IP را مخفی می کند اما از آن نیز جلوگیری می کند نشت DNS، اما شرایطی وجود دارد که این روش ناشناس سازی نیز با شکست مواجه می شود. برای مثال:

1) نشت IP از طریق WebRTC - تضمین شده است که روی کروم و موزیلا کار می کند و از طریق جاوا اسکریپت ساده پیاده سازی می شود.

2) نشت IP از طریق Flash، که اتصال به سرور را آغاز کرده و IP مشتری را به آن ارسال می کند. دور زدن VPN(اگرچه همیشه کار نمی کند)

اگرچه می توان با خاموش کردن JS، Flash و Java در مرورگر خود از این موارد جلوگیری کرد.

3) هنگام استفاده از تنظیمات پیش فرض مشتری، هنگامی که اتصال قطع می شود، بر خلاف سرورهای پروکسی، گشت و گذار در شبکه به طور مستقیم ادامه می یابد، دیگر از طریق کانال مجازی، یعنی کاملاً کم رنگ می شود.

اما می توان با تنظیم جدول مسیریابی از این امر جلوگیری کرد، جایی که می توانید فقط دروازه سرور VPN را به عنوان دروازه اصلی پیش فرض تعیین کنید یا فایروال را مجدداً پیکربندی کنید.

تفاوت بین تونل های SSH و VPN چیست؟

یک تونل SSH چیزی نیست جز یک اتصال رمزگذاری شده با استفاده از پروتکل SSH، که در آن داده ها در سمت مشتری رمزگذاری شده و در گیرنده رمزگشایی می شوند. سرورهای SSH). برای مدیریت سیستم عامل ایمن از راه دور ایجاد شده است، اما همانطور که در بالا ذکر شد، برای ناشناس سازی نیز استفاده می شود. پشتیبانی از 2 گزینه: از طریق اجرای پروکسی HTTP / SOCKS توسط برنامه برای هدایت ترافیک از طریق سرور پروکسی محلیبه تونل SSH یا یک اتصال VPN تقریباً کامل (شما می توانید بگویید مشابه، اگر آخرین نسخه های SSH و OpenSSH را بگیرید) ایجاد می شود.

VPN برای ارائه امنیت طراحی شده است دسترسی از راه دوربه منابع شبکه های شرکتی، و بنابراین رایانه متصل به سرور VPN بخشی از آن می شود شبکه محلیو می تواند از خدمات آن استفاده کند.

یعنی علاوه بر جنبه های جزئی فنی، اصول عملیات مشابه است. و تفاوت اصلی در این است یک تونل SSH یک اتصال نقطه به نقطه است، در حالی که یک اتصال VPN یک اتصال دستگاه به شبکه است.(اگرچه متخصصان می توانند بنا به صلاحدید خود پیکربندی مجدد کنند).

Tor از سمت مشتری چگونه کار می کند؟

پاسخهای زیادی به این سؤال در شبکه وجود دارد، اما من میخواهم سعی کنم تا حد امکان ساده و مختصر اصول را بیان کنم و خواننده را از حفاری در کوههای اطلاعات تحلیلی و پیچیده نجات دهم.

Tor سیستمی از مسیریابها است که فقط برای کلاینتهای خود Tor قابل دسترسی است و از طریق زنجیرهای از آن مشتری به منبع مورد نیاز خود متصل میشود. با تنظیمات پیش فرض، تعداد گره ها سه است. از رمزگذاری چند سطحی استفاده می کند. با توجه به این ویژگی ها می توان به طور خلاصه توضیح داد طرح کلیتحویل یک بسته داده از مشتری به منبع درخواستی از طریق 3 گره (یعنی با تنظیمات پیش فرض): بسته ابتدا با سه کلید به ترتیب رمزگذاری می شود: ابتدا برای گره سوم، سپس برای دومین و در نهایت برای اولین. هنگامی که اولین گره بسته را دریافت می کند، لایه "بالایی" رمز را رمزگشایی می کند (مانند پوست کندن یک پیاز) و می داند که بسته بعدی را کجا ارسال کند. سرور دوم و سوم همین کار را می کنند. و انتقال داده های رمزگذاری شده بین روترهای میانی از طریق رابط های SOCKS انجام می شود که ناشناس بودن را همراه با پیکربندی مجدد پویا مسیرها فراهم می کند. و بر خلاف زنجیره های پروکسی استاتیک، تنظیمات روترهای پیازمی تواند تقریباً هر درخواست جدیدی را تغییر دهد، که فقط دینون را پیچیده می کند.

مزایا و معایب Tor چیست؟

از جمله مزایایی که باید به آن اشاره کرد:

1) یکی از بالاترین سطوح ناشناس بودن (با پیکربندی مناسب)، به ویژه در ترکیب با روش های دیگر مانند VPN.

2) استفاده آسان - دانلود شده، استفاده کنید (حتی می توانید بدون تنظیمات خاص).

ایرادات:

1) سرعت نسبتا کم، از آنجایی که ترافیک از طریق زنجیره ای از گره ها می گذرد، هر بار رمزگشایی می شود و می تواند به طور کلی از یک قاره دیگر عبور کند.

2) ترافیک خروجی را می توان گوش داد و در صورت عدم استفاده HTTPS، سپس برای تجزیه و تحلیل کاملاً فیلتر می شود.

3) ممکن است با فعال بودن افزونه ها ذخیره نشود - فلش، جاواو حتی از جاوا اسکریپت، اما سازندگان پروژه توصیه می کنند این موارد را خاموش کنید.

4) در دسترس بودن سرورهای مدیریتی.

اگر سایتی Tor را شناسایی کند، هیچ راهی برای دسترسی ناشناس به این سایت با استفاده از آن وجود ندارد؟

دو راه برای ورود به این سایت وجود دارد. با یک طرح پیچیده تر که این بازدید را در عمل ناشناس تر می کند: Tor ⇢ VPN، می توان Tor ⇢ پروکسی، در صورت عدم نیاز به ناشناس بودن اضافی، بلکه فقط به حقیقت پنهان کاری نیاز است با استفاده از Torبرای سرور سایت، اما باید از آن در این ترتیب استفاده کنید. بنابراین معلوم می شود که ابتدا درخواست از طریق میزبان پیاز می رود، سپس از طریق VPN / پروکسی، و خروجی درست به نظر می رسد VPN / پروکسی(یا به طور کلی یک اتصال معمولی).

اما شایان ذکر است که تعامل این بسته ها باعث بحث های داغ در انجمن ها می شود، در اینجا بخشی در مورد Tor و VPN در وب سایت پروژه پیاز وجود دارد.

یا می توانید از به اصطلاح استفاده کنید پل ها (پل ها) - اینها گره هایی هستند که در فهرست مرکزی Tor'a لیست نشده اند، می توانید نحوه پیکربندی آنها را مشاهده کنید.

آیا می توان به نوعی واقعیت استفاده از Tor را از ارائه دهنده پنهان کرد؟

بله، راه حل تقریباً کاملاً مشابه مورد قبلی خواهد بود، فقط مدار به ترتیب معکوس و اتصال VPNبین کلاینتهای Tor و شبکه مسیریابهای پیاز قرار گرفته است. بحث در مورد اجرای چنین طرحی در عمل را می توان در یکی از صفحات اسناد پروژه یافت.

چه چیزی باید در مورد I2P بدانید و چگونه این شبکه کار می کند؟

I2P- یک شبکه توزیع شده و خودسازمانده بر اساس برابری شرکت کنندگان آن که با رمزگذاری مشخص می شود (در چه مراحلی و به چه روش هایی رخ می دهد)، واسطه های متغیر (هپ) در هیچ کجا استفاده نمی شود. آدرس های IP. این وب سایت، انجمن ها و خدمات دیگر خود را دارد.

در مجموع، چهار سطح رمزگذاری هنگام ارسال یک پیام استفاده می شود ( از طریق، سیر، تونل، و رمزگذاری لایه انتقال)، قبل از رمزگذاری، تعداد کمی تصادفی بایت تصادفی به طور خودکار به هر بسته شبکه اضافه می شود تا اطلاعات ارسال شده را بیشتر شخصی سازی کند و تجزیه و تحلیل محتوا و مسدود کردن بسته های شبکه ارسال شده را دشوار کند.

تمام ترافیک از طریق تونل ها منتقل می شود - مسیرهای یک طرفه موقتی که از یک سری گره عبور می کنند، که یا ورودی یا خروجی هستند. آدرس دهی بر اساس داده های به اصطلاح پایگاه داده شبکه است netdb، که به نوعی بین همه مشتریان توزیع می شود I2P. netdbشامل:

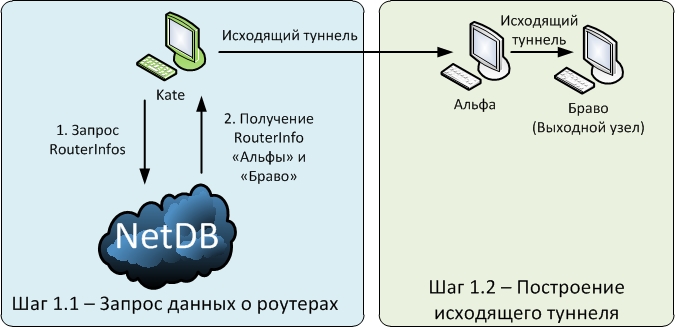

- RouterInfos- اطلاعات تماس روترها (مشتریان) برای ساخت تونل ها استفاده می شود (به عبارت ساده تر، آنها شناسه های رمزنگاری هر گره هستند).

- LeaseSets- اطلاعات تماس گیرندگان، مورد استفاده برای اتصال تونل های خروجی و ورودی.

اصل تعامل گره های این شبکه.

مرحله 1. گره "کیت" تونل های خروجی را می سازد. برای اطلاعات مربوط به روترها به NetDb مراجعه می کند و با مشارکت آنها یک تونل می سازد.

مرحله 2. "بوریس" تونل ورودی را به همان روشی که تونل خروجی ساخته شده است می سازد. سپس مختصات خود یا به اصطلاح "LeaseSet" را در NetDb منتشر می کند (در اینجا توجه داشته باشید که LeaseSet از تونل خروجی عبور می کند).

مرحله 3. هنگامی که کیت پیامی برای بوریس می فرستد، NetDb LeaseSet بوریس را پرس و جو می کند. و پیام را از طریق تونل های خروجی به دروازه مقصد ارسال می کند.

همچنین شایان ذکر است که I2P توانایی دسترسی به اینترنت از طریق Outproxy ویژه را دارد، اما غیر رسمی هستند و با ترکیبی از عوامل، حتی بدتر از گره های خروج Tor هستند. همچنین سایت های داخلی در شبکه I2P از طریق اینترنت خارجی و از طریق سرور پروکسی قابل دسترسی هستند. اما در این درگاه های ورودی و خروجی، احتمال از دست دادن بخشی از ناشناس بودن وجود دارد، بنابراین باید مراقب باشید و در صورت امکان از این امر اجتناب کنید.

مزایا و معایب شبکه I2P چیست؟

مزایای:

1) سطح بالای ناشناس بودن مشتری (با هر گونه تنظیمات و استفاده معقول)؛

2) عدم تمرکز کامل که منجر به پایداری شبکه می شود.

3) حریم خصوصی داده ها: رمزگذاری انتها به انتهابین مشتری و مخاطب؛

4) درجه بسیار بالایی از ناشناس بودن سرور (هنگام ایجاد یک منبع)، آدرس IP آن مشخص نیست.

ایرادات:

1) سرعت کم و زمان بزرگواکنش؛

2) "اینترنت شما" یا جداسازی نسبی از اینترنت، با قابلیت رسیدن به آنجا و افزایش احتمال دینون.

3) از حمله از طریق پلاگین ها ذخیره نمی شود ( جاوا، فلش) و جاوا اسکریپت، مگر اینکه آنها را خاموش کنید.

چه خدمات/پروژه های ناشناس دیگری وجود دارد؟

- فری نت- شبکه همتا به همتاذخیره سازی داده های توزیع شده؛

- گنو نت مجموعه ای هماهنگ از نرم افزارها برای ارتباط همتا به همتا است که نیازی به سرور ندارد.

- JAP- جان دونیم، بر اساس Tor;

- - نرم افزار کراس پلتفرم برای تبادل ایمیل بدون سرور، پیام رسانی فوریو فایل ها با استفاده از شبکه F2F همتا به همتا (دوست به دوست) رمزگذاری شده.

- Perfect Dark یک سرویس گیرنده به اشتراک گذاری فایل ژاپنی برای ویندوز است. ناشناس بودن شبکه تاریک کاملبر اساس رد استفاده از ارتباطات مستقیم بین مشتریان نهایی، مبهم است آدرس های IPو رمزگذاری کامل هر چیزی که ممکن است.

3 پروژه بعدی به ویژه از این نظر جالب هستند که هدف آنها - مخفی کردن کاربر - با رهایی از وابستگی ارائه دهنده به اتصال به اینترنت، با ساخت شبکه های بی سیم اجرا می شود. از این گذشته ، اینترنت حتی سازماندهی بیشتری خواهد داشت:

- نتسوکوکو- تکنسین الکترونیکی تحت شبکه ماهر در قتل نهایی، ابزار مفید و آپلینک کامیکاز;

- B.A.T.M.A.N رویکرد بهتر به شبکههای Ad-hoc موبایل;

آیا راه حل جامعی برای اطمینان از ناشناس بودن وجود دارد؟

علاوه بر بسته نرم افزاری و ترکیبی از روش های مختلف، مانند Tor+VPNدر بالا توضیح داده شد، می توانید از توزیع های لینوکس متناسب با این نیازها استفاده کنید. مزیت چنین راه حلی این است که آنها در حال حاضر اکثر این راه حل های ترکیبی را دارند، همه تنظیمات به گونه ای تنظیم شده است که حداکثر تعداد مرزها را برای Deanonimizer ها فراهم کند، همه سرویس ها و نرم افزارهای بالقوه خطرناک قطع شده اند، موارد مفید نصب شده اند، علاوه بر مستندات، برخی از آنها دارای نکات ابزاری هستند که به شما اجازه نمی دهد هوشیاری خود را در اواخر عصر از دست بدهید.

از تجربه خودم و برخی دیگر افراد آگاهمن توزیع Whonix را انتخاب میکنم، زیرا حاوی آخرین تکنیکها برای تضمین ناشناس بودن و امنیت در شبکه است، دائماً در حال تکامل است و پیکربندی بسیار انعطافپذیری برای همه موارد مرگ و زندگی دارد. همچنین دارای معماری جالبی در قالب دو مجموعه است: دروازهو ایستگاه کاریکه در ارتباط عمل می کنند. مزیت اصلی این است که اگر، به عنوان یک نتیجه از ظاهر هر 0 روزهدر Tor یا خود سیستم عامل، که از طریق آن سعی می کنند کاربر پنهان شده را آشکار کنند هونیکس، سپس فقط ایستگاه کاری مجازی "ناشناس" می شود و مهاجم اطلاعات "بسیار ارزشمند" مانند IP 192.168.0.1و آدرس مک 02:00:01:01:01:01.

اما شما باید برای وجود چنین عملکرد و انعطاف پذیری در راه اندازی هزینه کنید - این پیچیدگی پیکربندی سیستم عامل را تعیین می کند، به همین دلیل است که گاهی اوقات برای ناشناس بودن در پایین سیستم عامل های بالا قرار می گیرد.

آنالوگهای با پیکربندی سادهتر آنالوگهای نسبتاً شناختهشدهای هستند که توسط اسنودن و لیبرته توصیه میشوند، که میتوانند با موفقیت برای این منظور نیز استفاده شوند و زرادخانه بسیار خوبی برای تضمین ناشناس بودن دارند.

آیا مراحل دیگری برای دستیابی به ناشناس بودن وجود دارد؟

بله دارم. قوانینی وجود دارد که حتی در یک جلسه ناشناس رعایت آنها مطلوب است (البته اگر هدف دستیابی به ناشناس بودن تقریباً کامل باشد) و اقداماتی که باید قبل از ورود به این جلسه انجام شود. اکنون بیشتر در مورد آنها نوشته خواهد شد.

1) هنگام استفاده VPN، پروکسیو غیره همیشه استفاده از static را تنظیم کنید سرورهای DNSارائه دهنده خدمات برای جلوگیری از نشت DNS. یا تنظیمات مناسب را در مرورگر یا فایروال تنظیم کنید.

2) از زنجیره های Tor دائمی استفاده نکنید، به طور منظم گره های خروج (سرورهای VPN، سرورهای پروکسی) را تغییر دهید.

3) هنگام استفاده از مرورگر، در صورت امکان، تمام پلاگین ها (جاوا، فلش، برخی دیگر از صنایع دستی Adobe) و حتی جاوا اسکریپت را غیرفعال کنید (اگر هدف به حداقل رساندن کامل خطرات deanon است)، همچنین استفاده از کوکی ها، حفظ تاریخچه، کش طولانی مدت، اجازه ارسال هدر HTTP را قطع کنید. عامل کاربرو ارجاع دهنده HTTPیا آنها را جایگزین کنید (اما این مرورگرهای خاصبرای ناشناس بودن مورد نیاز است، اکثر موارد استاندارد چنین تجملی را مجاز نمی دانند)، از حداقل پسوندهای مرورگر و غیره استفاده کنید. به طور کلی، منبع دیگری وجود دارد که تنظیمات ناشناس بودن را در آن شرح می دهد مرورگرهای مختلف، که در صورت تمایل نیز ارزش تماس با آن را دارد.

4) هنگام دسترسی به شبکه در حالت ناشناس، باید از یک سیستم عامل "تمیز" و کاملاً به روز شده با آخرین نسخه های نرم افزار پایدار استفاده کنید. باید تمیز باشد - برای دشوارتر کردن تشخیص "اثر انگشت" آن، مرورگر و سایر نرم افزارها از میانگین آمار و به روز رسانی، به طوری که احتمال ابتلا به نوعی بدافزار و ایجاد مشکلات خاصی که کار همه ابزارهای متمرکز برای ناشناس سازی را به خطر می اندازد کاهش می یابد.

5) هنگام ظاهر شدن هشدارها در مورد اعتبار گواهینامه ها و کلیدها مراقب باشید تا از آن جلوگیری کنید حملات میتم(شنود ترافیک رمزگذاری نشده)؛

6) اجازه ندهید هیچ فعالیتی در یک جلسه ناشناس باقی بماند. به عنوان مثال، اگر مشتری از یک جلسه ناشناس از صفحه او در شبکه اجتماعی بازدید کند. شبکه، ISP او از آن مطلع نخواهد شد. اما اجتماعی شبکه، با وجود این واقعیت که آدرس IP واقعی مشتری را نمی بیند، دقیقاً می داند چه کسی وارد شده است.

7) اجازه اتصال همزمان به منبع توسط ناشناس و باز کردن کانال(توضیحاتی از خطر در بالا ارائه شده است)؛

8) سعی کنید تمام پیام های خود و سایر محصولات تولید فکری نویسنده را "مبهم" کنید، زیرا نویسنده را می توان با دقت نسبتاً بالایی با استفاده از اصطلاحات، واژگان و سبک شناسی چرخش های گفتار تعیین کرد. و در حال حاضر دفاتری وجود دارند که کل تجارت را در این زمینه انجام می دهند، بنابراین این عامل را نباید دست کم گرفت.

9) قبل از اتصال به یک شبکه محلی یا هات اسپات بی سیمدسترسی به پیش تغییر آدرس مک;

10) از هیچ برنامه نامعتبر یا تایید نشده استفاده نکنید.

11) مطلوب است که یک "مرز ماقبل آخر" را برای خود فراهم کنید، یعنی یک گره میانی قبل از مرز خودتان، که از طریق آن تمام فعالیت ها را انجام دهید (همانطور که با سرورهای اختصاصی انجام می شود یا در اجرا شده است. هونیکس) به طوری که در صورت غلبه بر همه موانع قبلی یا آلودگی سیستم کار، اشخاص ثالث به یک دیسک واسطه دسترسی پیدا کنند و فرصت خاصی برای حرکت بیشتر در مسیر شما نداشته باشند (یا این فرصت ها بسیار گران هستند یا زمان بسیار زیادی را می طلبند).

می توان آن را با یک نتیجه کاملا واضح خلاصه کرد: هرچه فناوری یا روش ناشناس تر / ایمن تر باشد، هنگام استفاده از آنها سرعت / راحتی کمتری خواهد داشت. اما گاهی اوقات بهتر است چند دقیقه انتظار از دست بدهید یا کمی زمان و انرژی بیشتری صرف استفاده از تکنیک های پیچیده کنید تا اینکه زمان و منابع دیگر را از عواقبی که ممکن است به دلیل تصمیم برای استراحت در جایی رخ دهد از دست بدهید.

آخرین به روز رسانی در 18 ژانویه 2016.